C:\> tools\fdimage floppies\kern.flp A:FreeBSD 手册

如果发现翻译错误,请直接 发起PR修改.

trademarks

FreeBSD 是 FreeBSD 基金会的注册商标

IBM、 AIX、 OS/2、 PowerPC、 PS/2、 S/390 以及 ThinkPad 是国际商用机器公司在美国和其他国家的注册商标或商标。

IEEE, POSIX, 和 802 是 Institute of Electrical and Electronics Engineers, Inc. 在美国的注册商标。

Red Hat, RPM, 是 Red Hat, Inc. 在美国和其他国家的注册商标。

3Com 和 HomeConnect 是 3Com Corporation 的注册商标。

Adobe、 Acrobat、 Acrobat Reader、 Flash, 以及 PostScript 是 Adobe Systems Incorporated 在美国和/或其他国家的商标或注册商标。

Apple, AirPort, FireWire, iMac, iPhone, iPad, Mac, Macintosh, Mac OS, Quicktime, 以及 TrueType 是 Apple Inc. 在美国以及其他国家的注册商标。

Intel, Celeron, Centrino, Core, EtherExpress, i386, i486, Itanium, Pentium, 和 Xeon 是 Intel Corporation 及其分支机构在美国和其他国家的商标或注册商标。

Linux 是 Linus Torvalds 的注册商标。

Microsoft, IntelliMouse, MS-DOS, Outlook, Windows, Windows Media, 和 Windows NT 是 Microsoft Corporation 在美国和/或其他国家的商标或注册商标。

Motif, OSF/1, 和 UNIX 是 The Open Group 在美国和其他国家的注册商标; IT DialTone 和 The Open Group 是其商标。

Sun、 Sun Microsystems、 Java、 Java Virtual Machine、 JDK、 JRE、 JSP、 JVM、 Netra、 OpenJDK、 Solaris、 StarOffice、 SunOS 以及 VirtualBox 是 Sun Microsystems, Inc. 在美国和其他国家的商标或注册商标。

RealNetworks, RealPlayer, 和 RealAudio 是 RealNetworks, Inc. 的注册商标。

Oracle 是 Oracle Corporation 的注册商标。

3ware 是 3ware Inc 的注册商标。

ARM 是 ARM Limited. 的注册商标。

Adaptec 是 Adaptec, Inc. 的注册商标。

Android 是 Google Inc 的注册商标。

Heidelberg、 Helvetica、 Palatino 以及 Times Roman 是 Heidelberger Druckmaschinen AG 在美国和其他国家的商标或注册商标。

Intuit 和 Quicken 是 Intuit Inc., 或其子公司在美国和其他国家的商标或注册商标。

LSI Logic, AcceleRAID, eXtremeRAID, MegaRAID 和 Mylex 是 LSI Logic Corp 的商标或注册商标。

MATLAB 是 The MathWorks, Inc. 的注册商标。

SpeedTouch 是 Thomson 的商标。

VMware 是 VMware, Inc. 的商标

Mathematica 是 Wolfram Research, Inc 的注册商标。

Ogg Vorbis 和 Xiph.Org 是 Xiph.Org 的商标。

XFree86 是 The XFree86 Project, Inc 的商标。.

许多制造商和经销商使用一些称为商标的图案或文字设计来彰显自己的产品。 本文档中出现的, 为 FreeBSD Project 所知晓的商标,后面将以 “™” 或 “®” 符号来标注。

目录

摘要

欢迎来到 FreeBSD !本手册涵盖了 FreeBSD 14.0-RELEASE, 13.2-RELEASE 和 FreeBSD 12.4-RELEASE 的安装和日常使用。本书是许多人持续工作的结果。某些部分可能已过时。有兴趣帮助更新和扩展本文档的人应该发送电子邮件至 FreeBSD documentation project mailing list。

这本书的最新版本可以从 FreeBSD 网站 获取。以前的版本可以从 https://docs.FreeBSD.org/doc/ 获取。该书可以从 FreeBSD 下载服务器 或众多 镜像站点 之一以多种格式和压缩选项下载。可以在手册和其他文档上进行搜索,链接在 搜索页面 上。

前言

预期读者

FreeBSD 新手会发现本书的第一部分指导用户完成 FreeBSD 安装过程,并轻松地介绍了 UNIX® 的概念和约定。阅读这一部分只需要有探索的愿望,以及接受新概念的能力。

一旦你走到这一步,手册的第二部分,也是更大的部分,是一个对 FreeBSD 系统管理员感兴趣的各种主题的全面参考。其中一些章节可能会建议你先阅读一些内容,在每个章节的简介中会有注明。

有关更多信息来源的列表,请参见 参考文献。

第四版

当前版本的手册代表了一个工作组的累积努力,该工作组一直在审查和更新所有手册内容。以下是自第四版手册以来的主要更新。

-

手册已从 Docbook 转换为 Hugo 和 AsciiDoctor。

-

FreeBSD 文档门户 已创建。

-

添加了 Wayland,其中包含在 FreeBSD 下安装和配置 Wayland 的信息。

-

参考文献 已经进行了广泛的更新。

第二版(2004 年)

第三版是 FreeBSD 文档项目专注成员超过两年工作的巅峰之作。印刷版的规模增长到了需要分为两卷出版的程度。以下是这个新版中的主要变化:

-

配置和调优 增加了关于 ACPI 电源和资源管理、

cron系统实用程序以及更多内核调优选项的新信息。 -

Security 增加了关于虚拟私有网络(VPN)、文件系统访问控制列表(ACLs)和安全公告的新信息。

-

Mandatory Access Control 是本版本的新章节。它解释了 MAC 是什么,以及如何使用这种机制来保护 FreeBSD 系统。

-

Storage 增加了关于 USB 存储设备、文件系统快照、文件系统配额、文件和网络支持的文件系统以及加密磁盘分区的新信息。

-

向 PPP 添加了故障排除部分。

-

电子邮件 扩展了关于使用替代传输代理、SMTP 身份验证、UUCP、fetchmail、procmail 和其他高级主题的新信息。

-

网络服务器 在本版中是全新的。本章包括有关设置 Apache HTTP 服务器、ftpd 以及使用 Samba 为 Microsoft® Windows® 客户端设置服务器的信息。为了改善呈现效果,一些来自 高级网络 的部分内容被移至此处。

-

高级网络 增加了关于在 FreeBSD 上使用蓝牙设备、设置无线网络和异步传输模式(ATM)网络的新信息。

-

添加术语表,以提供一个集中的位置,用于定义整本书中使用的技术术语。

-

对本书中的表格和图表进行了一些美观的改进。

第一版(2001 年)

第二版是 FreeBSD 文档项目专注成员两年多工作的巅峰之作。以下是本版的主要变化:

-

添加完整索引。

-

所有的 ASCII 图形都已被替换为图形化的图表。

-

每个章节都添加了一个标准的简介,以便快速概述该章节包含的信息以及读者应该了解的内容。

-

内容已经在逻辑上重新组织成三个部分:“入门指南”,“系统管理”和“附录”。

-

对 FreeBSD 基础知识 进行了扩展,包含了关于进程、守护进程和信号的额外信息。

-

对 安装应用程序:软件包和端口 进行了扩展,包含了关于二进制包管理的额外信息。

-

X Window 系统 章节完全重写,重点是使用现代桌面技术,如 KDE 和 GNOME 在 XFree86™ 4.X 上。

-

对 FreeBSD 引导过程 进行了扩展。

-

存储 一章是由原本分为"磁盘"和"备份"两个章节合并而成的。我们认为将这些主题作为一个单独的章节呈现更容易理解。同时,还添加了一个关于 RAID (硬件和软件)的部分。

-

Serial Communications 章节完全重新组织和更新,适用于 FreeBSD 4.X/5.X 。

-

PPP 章节进行了重大更新。

-

高级网络 中添加了许多新的部分。

-

对 电子邮件 进行扩展,包括更多关于配置 sendmail 的信息。

-

对 Linux® 二进制兼容性 进行了扩展,包括了安装 Oracle® 和 SAP® R/3® 的信息。

-

本第二版涵盖了以下新主题:

本书的组织结构

本书分为五个逻辑上独立的部分。第一部分是 入门,介绍了 FreeBSD 的安装和基本使用。预计读者会按照章节的顺序阅读,可能会跳过熟悉的主题章节。第二部分是 常见任务,介绍了 FreeBSD 的一些常用功能。这部分以及后续的部分可以按任意顺序阅读。每个章节都以简洁的摘要开始,描述了章节内容和读者所需的基础知识。这样可以让读者随意跳转到感兴趣的章节。第三部分是 系统管理,介绍了管理主题。第四部分是 网络通信,介绍了网络和服务器主题。第五部分包含参考信息的附录。

- 导言

-

本文向新用户介绍 FreeBSD 。它描述了 FreeBSD 项目的历史、目标和开发模型。

- 安装 FreeBSD

-

使用 bsdinstall,引导用户完成 FreeBSD 9._x_及更高版本的完整安装过程。

- FreeBSD 基础知识

-

介绍了 FreeBSD 操作系统的基本命令和功能。如果您熟悉 Linux® 或其他 UNIX® 的变种,那么您可能可以跳过本章。

- 安装应用程序:软件包和 Ports

-

本文介绍了使用 FreeBSD 创新的“Ports Collection”和标准二进制软件包安装第三方软件的方法。

- X Window 系统

-

描述了 X Window System 的一般情况,特别是在 FreeBSD 上使用 X11 的情况。还描述了常见的桌面环境,如 KDE 和 GNOME。

- Wayland

-

描述了 Wayland 显示服务器的一般情况,特别是在 FreeBSD 上使用 Wayland 的情况。还描述了常见的合成器,如 Wayfire、Hikari 和 Sway。

- 桌面应用程序

-

列举了一些常见的桌面应用程序,如网络浏览器和办公套件,并描述了如何在 FreeBSD 上安装它们。

- 多媒体

-

展示了如何为您的系统设置音频和视频播放支持。还介绍了一些示例音频和视频应用程序。

- 配置 FreeBSD 内核

-

解释了为什么您可能需要配置一个新的内核,并提供了详细的配置、构建和安装自定义内核的指令。

- 打印

-

描述了在 FreeBSD 上管理打印机的方法,包括有关横幅页面、打印机计费和初始设置的信息。

- Linux® 二进制兼容性

-

描述了 FreeBSD 的 Linux® 兼容功能。还提供了许多流行的 Linux® 应用程序(如 Oracle® 和 Mathematica®)的详细安装说明。

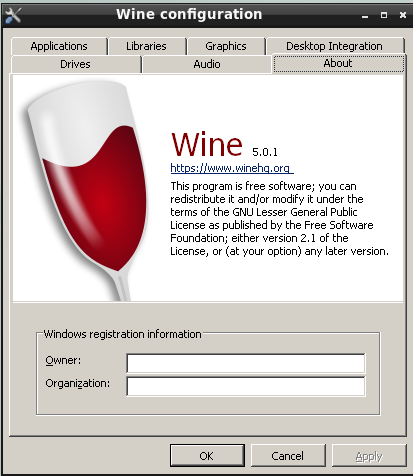

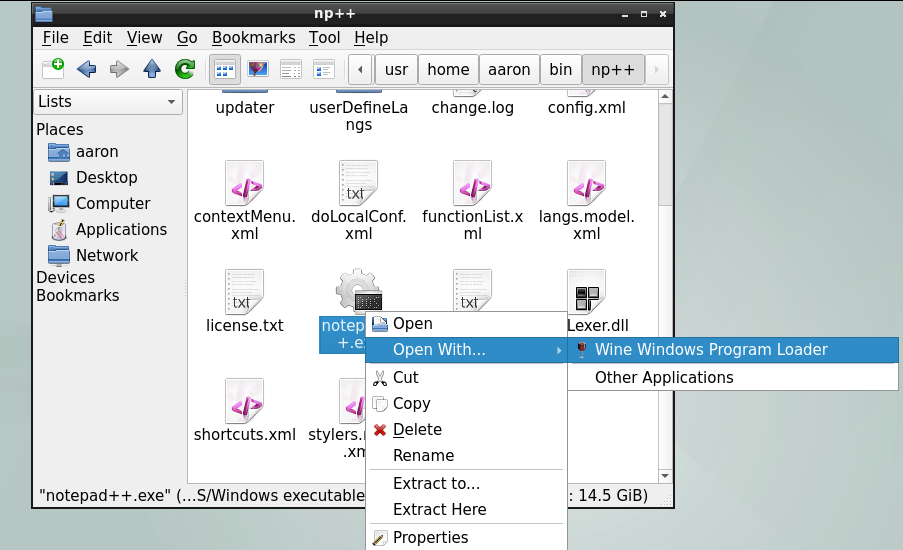

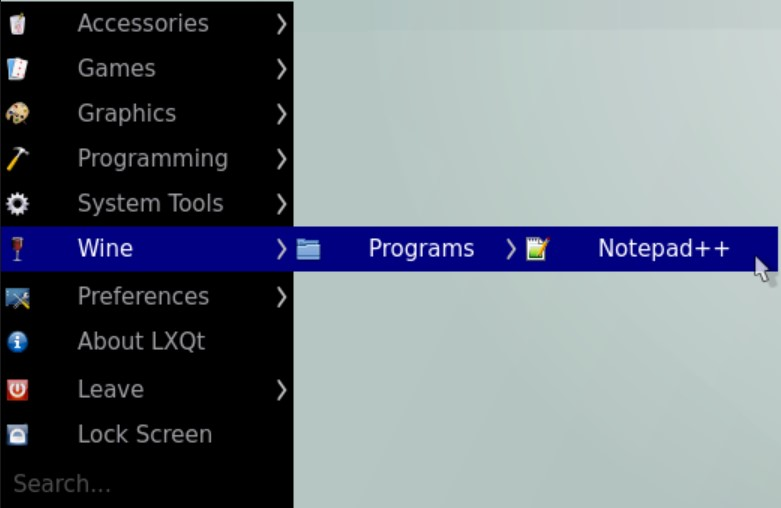

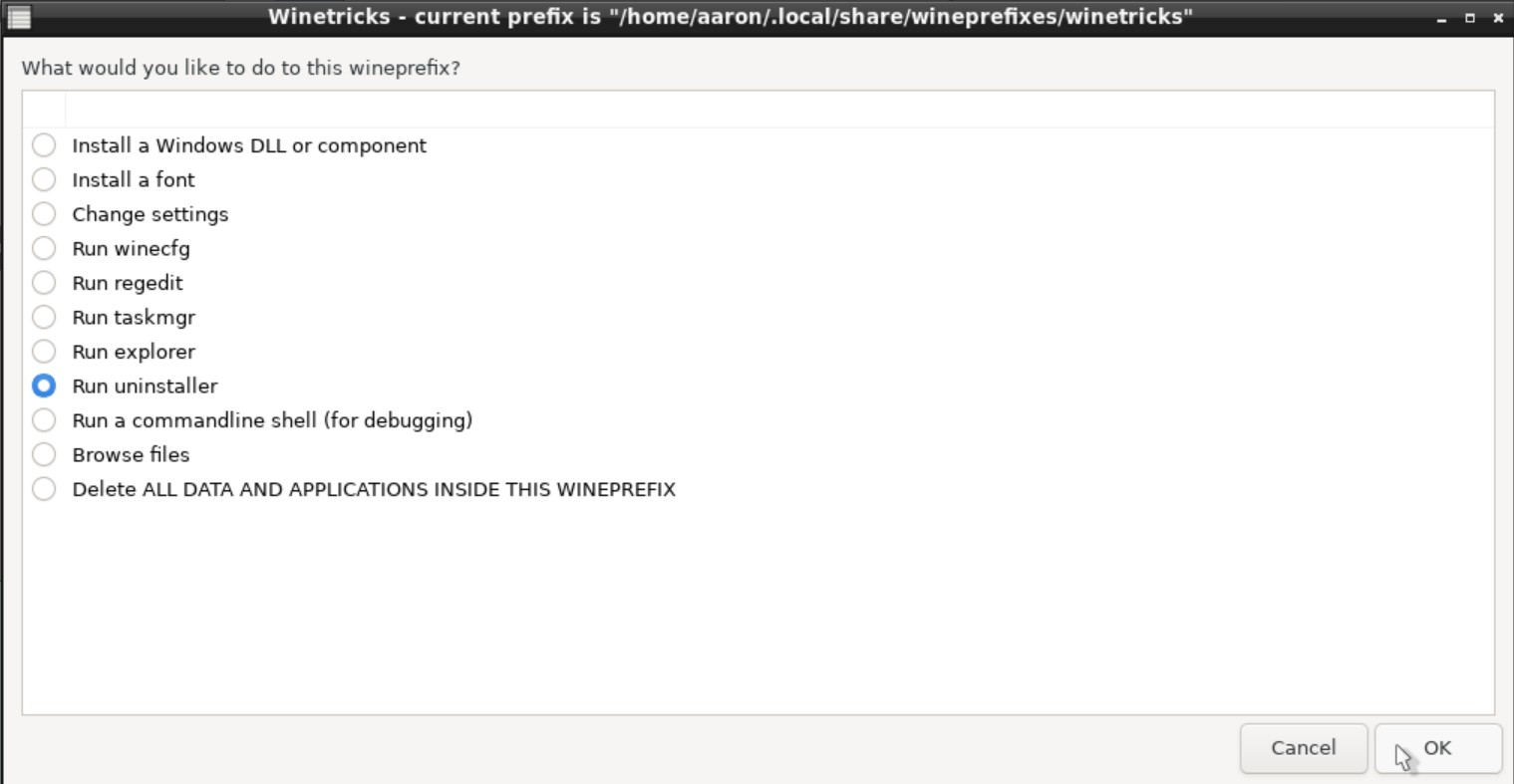

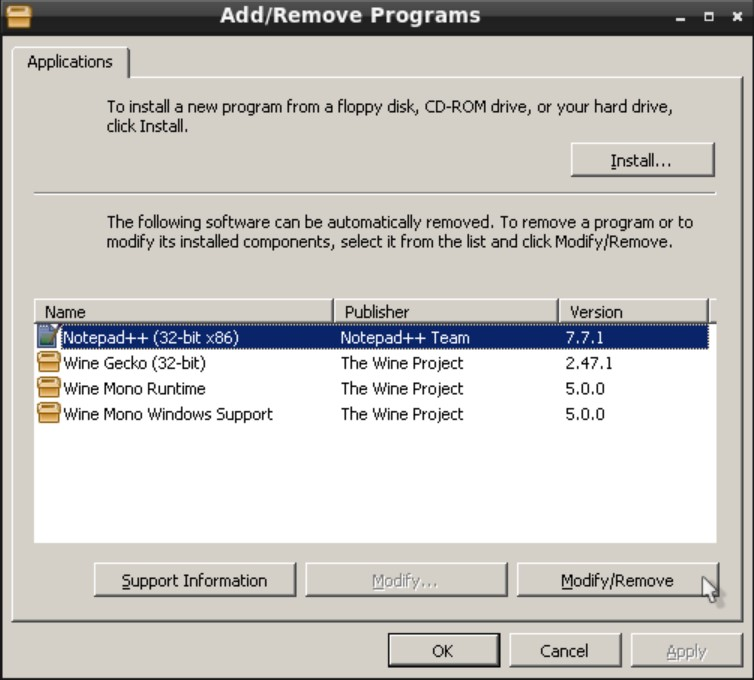

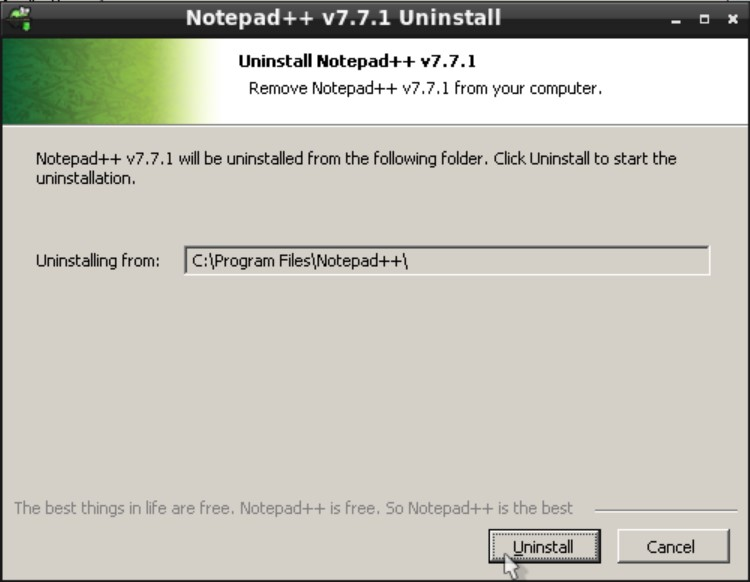

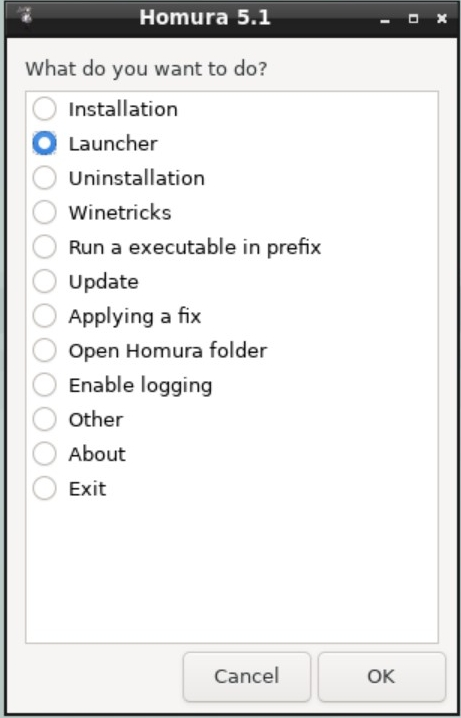

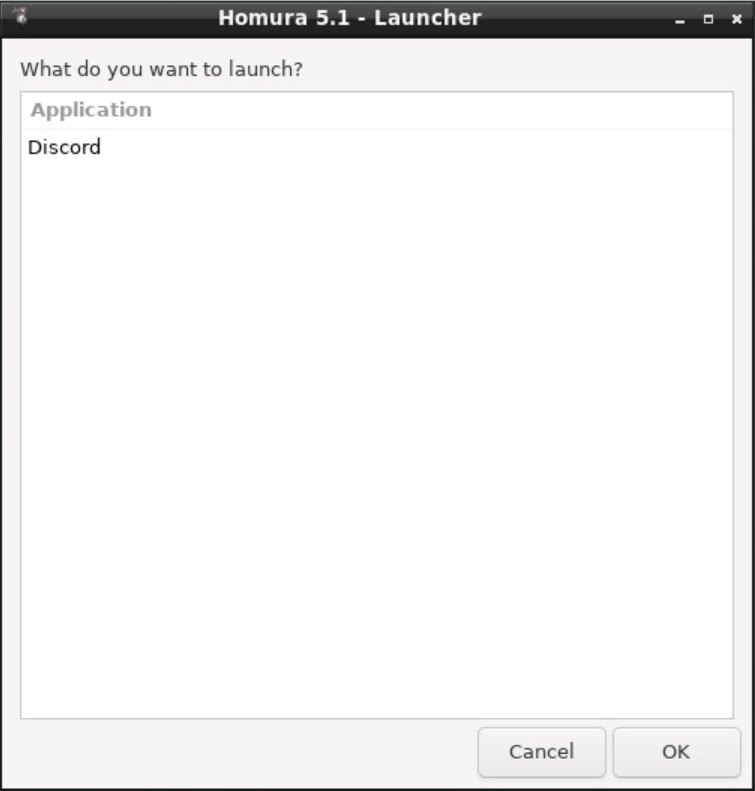

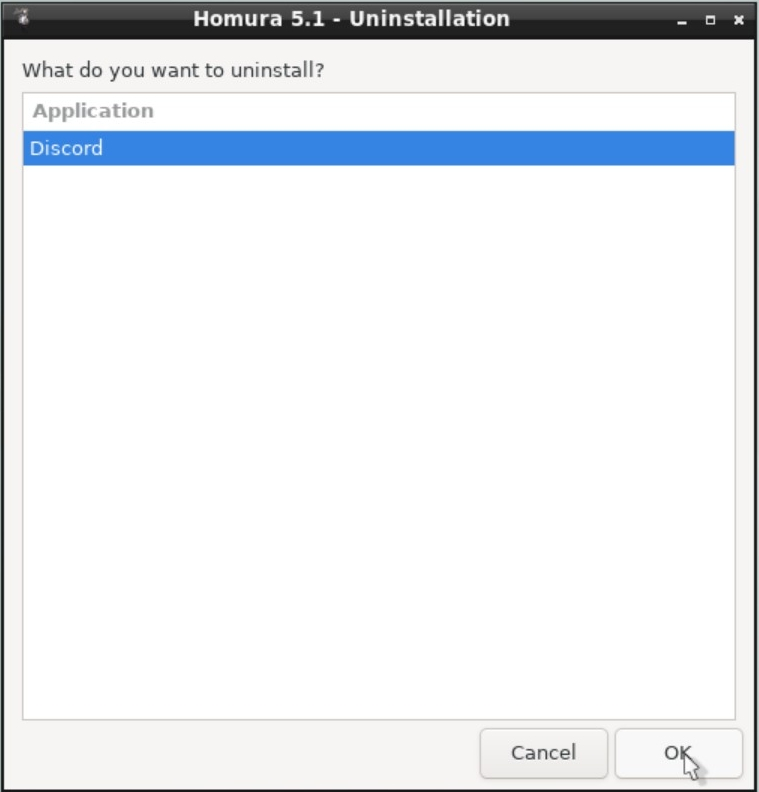

- WINE

-

描述了 WINE 并提供了详细的安装说明。还描述了 WINE 的操作方式,如何安装 GUI 助手,如何在 FreeBSD 上运行 Windows® 应用程序,并提供其他提示和解决方案。

- 配置和调优

-

描述了系统管理员可以调整 FreeBSD 系统以获得最佳性能的参数。还描述了在 FreeBSD 中使用的各种配置文件以及它们的位置。

- FreeBSD 引导过程

-

描述了 FreeBSD 的启动过程,并解释了如何通过配置选项来控制这个过程。

- 安全

-

描述了许多不同的工具,可用于帮助保护您的 FreeBSD 系统的安全性,包括 Kerberos、IPsec 和 OpenSSH。

- Jails

-

描述了 FreeBSD 中的 jails 框架以及 jails 相对于传统的 chroot 支持的改进。

- 强制访问控制

-

解释了强制访问控制(Mandatory Access Control,MAC)是什么,以及如何使用这种机制来保护 FreeBSD 系统。

- 安全事件审计

-

描述了什么是 FreeBSD 事件审计,如何安装、配置以及如何检查或监控审计日志。

- 存储

-

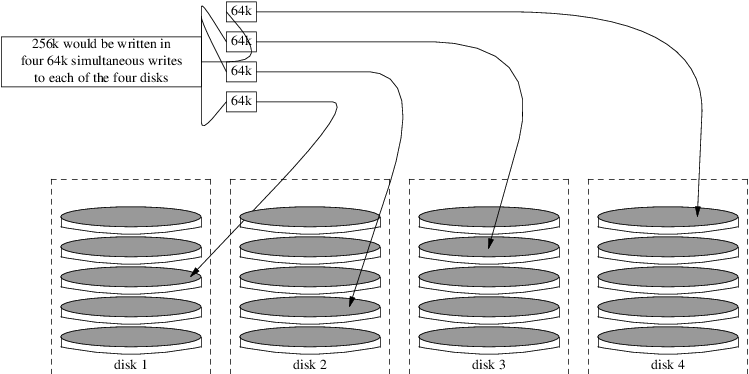

描述了如何使用 FreeBSD 管理存储介质和文件系统。这包括物理磁盘、RAID 阵列、光盘和磁带介质、内存支持的磁盘和网络文件系统。

- GEOM:模块化磁盘转换框架

-

描述了 FreeBSD 中的 GEOM 框架是什么以及如何配置各种支持的 RAID 级别。

- OpenZFS 存储平台

-

描述了 OpenZFS 存储平台,并提供了一个快速入门指南,以及关于在 FreeBSD 下运行 OpenZFS 的高级主题的信息。

- 其他文件系统

-

研究了 FreeBSD 对非本地文件系统(如 ext2、 ext3 和 ext4)的支持。

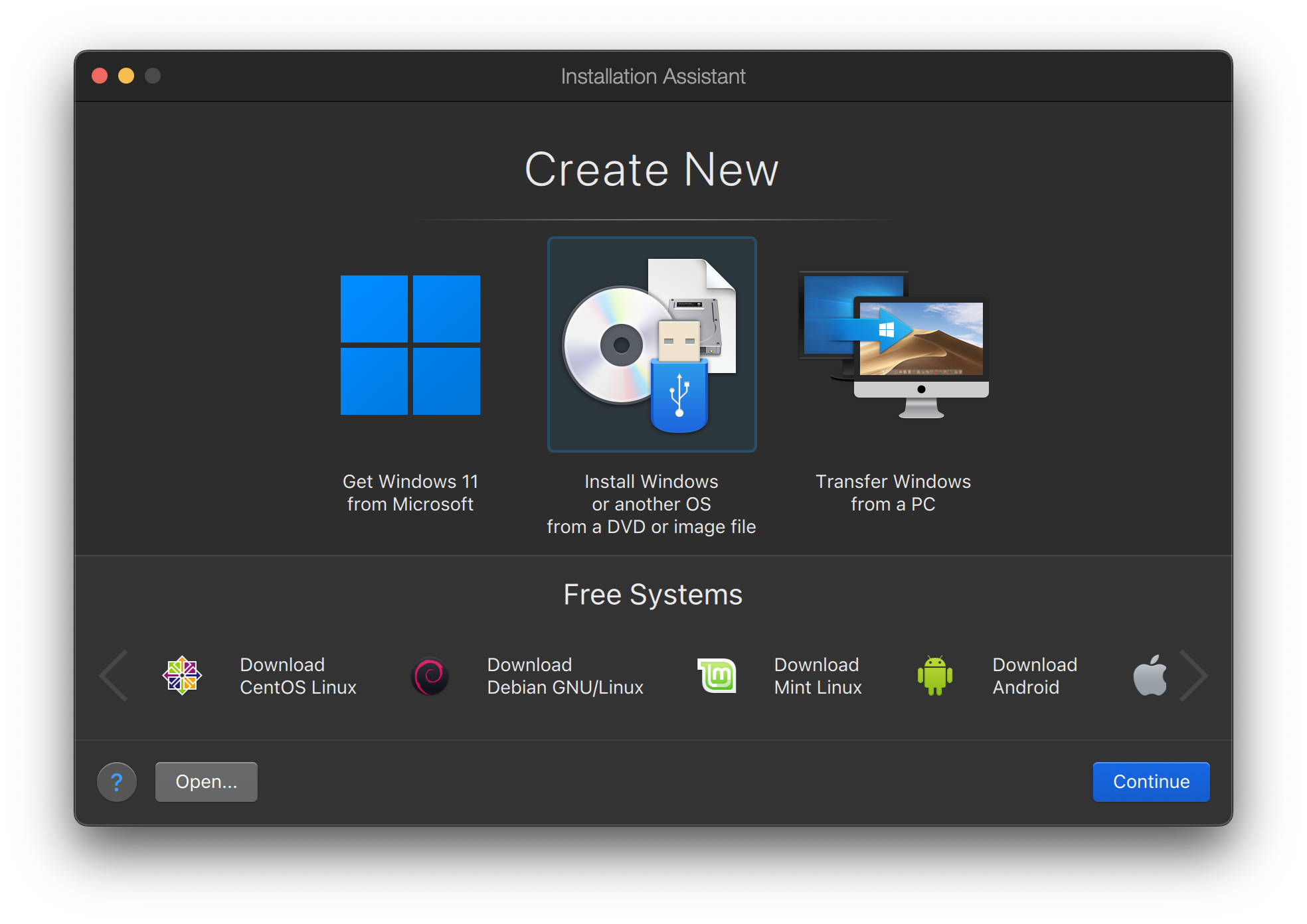

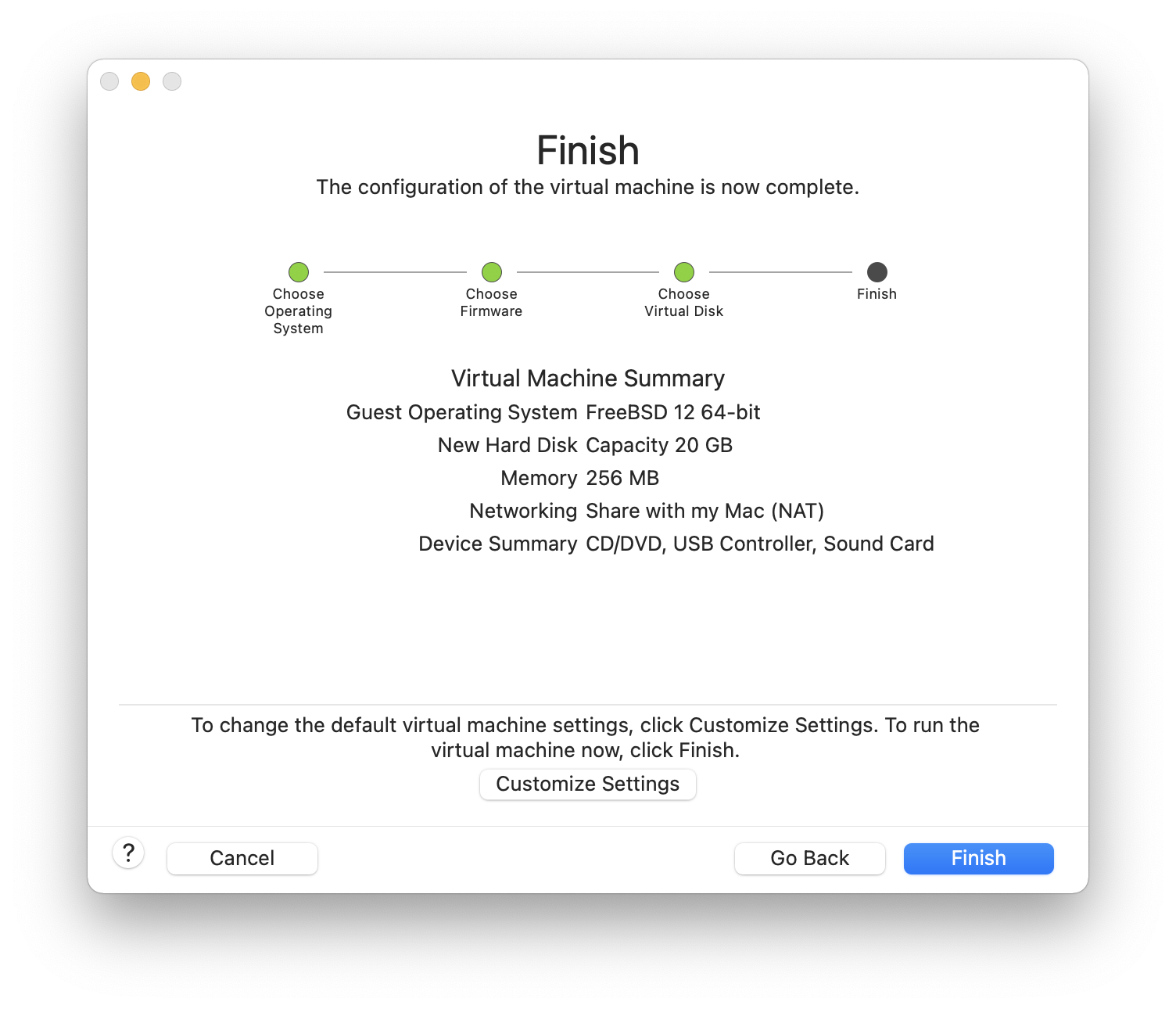

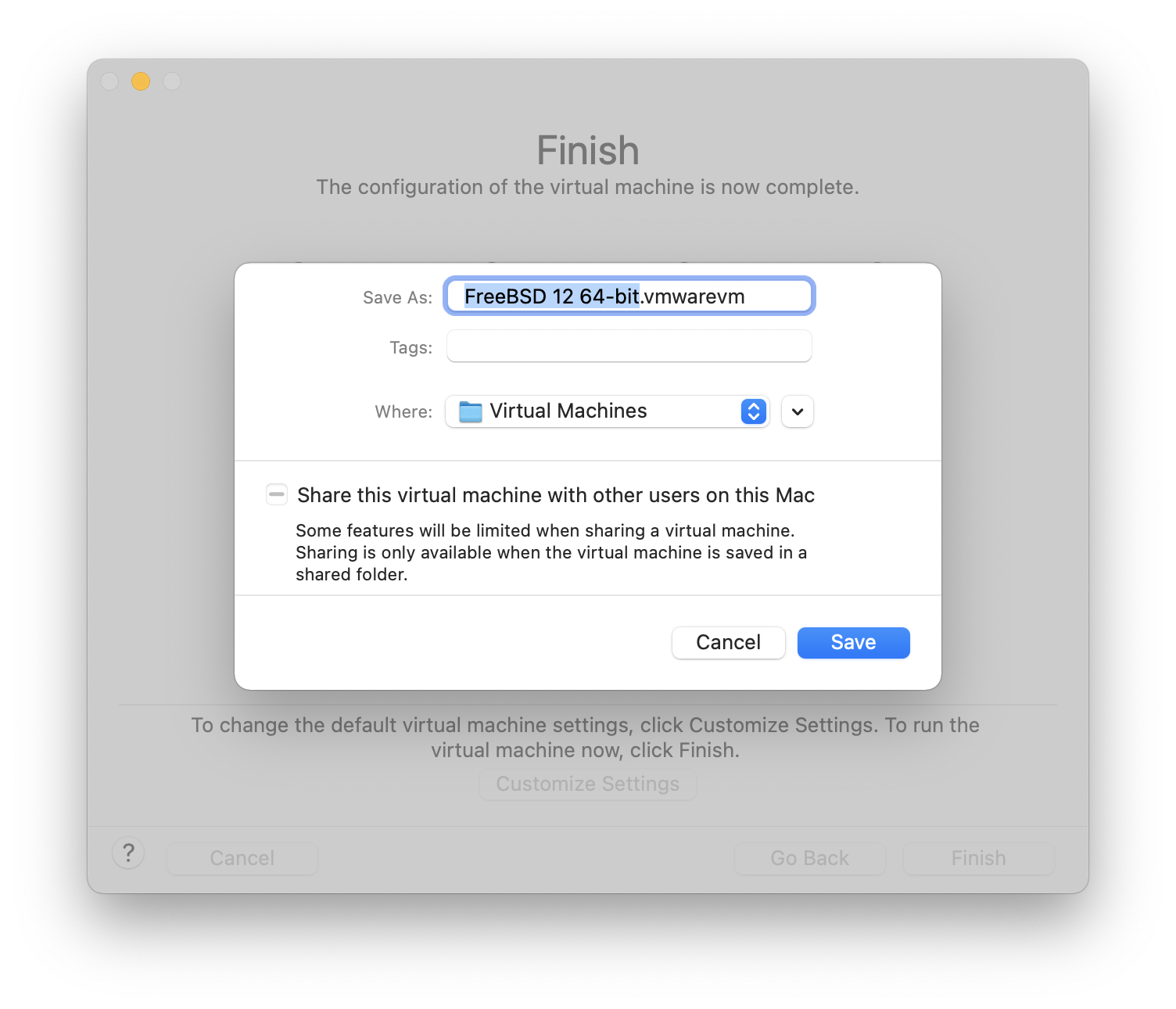

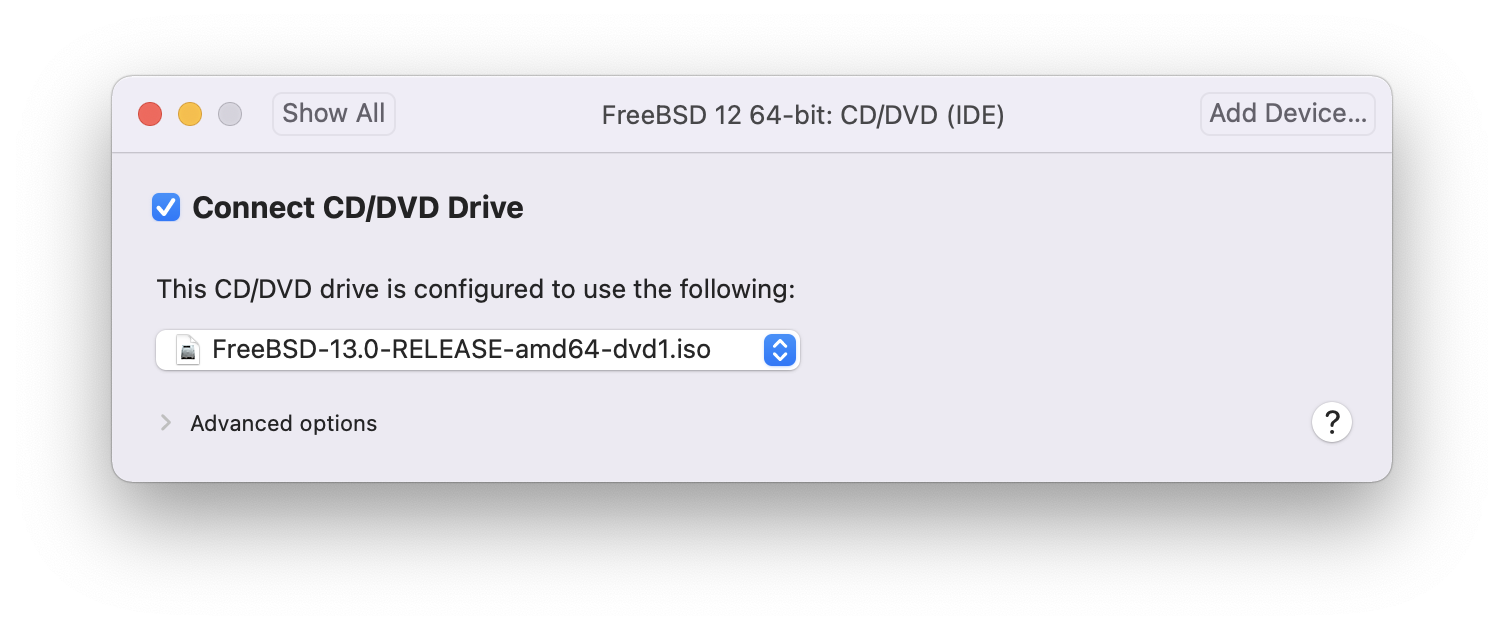

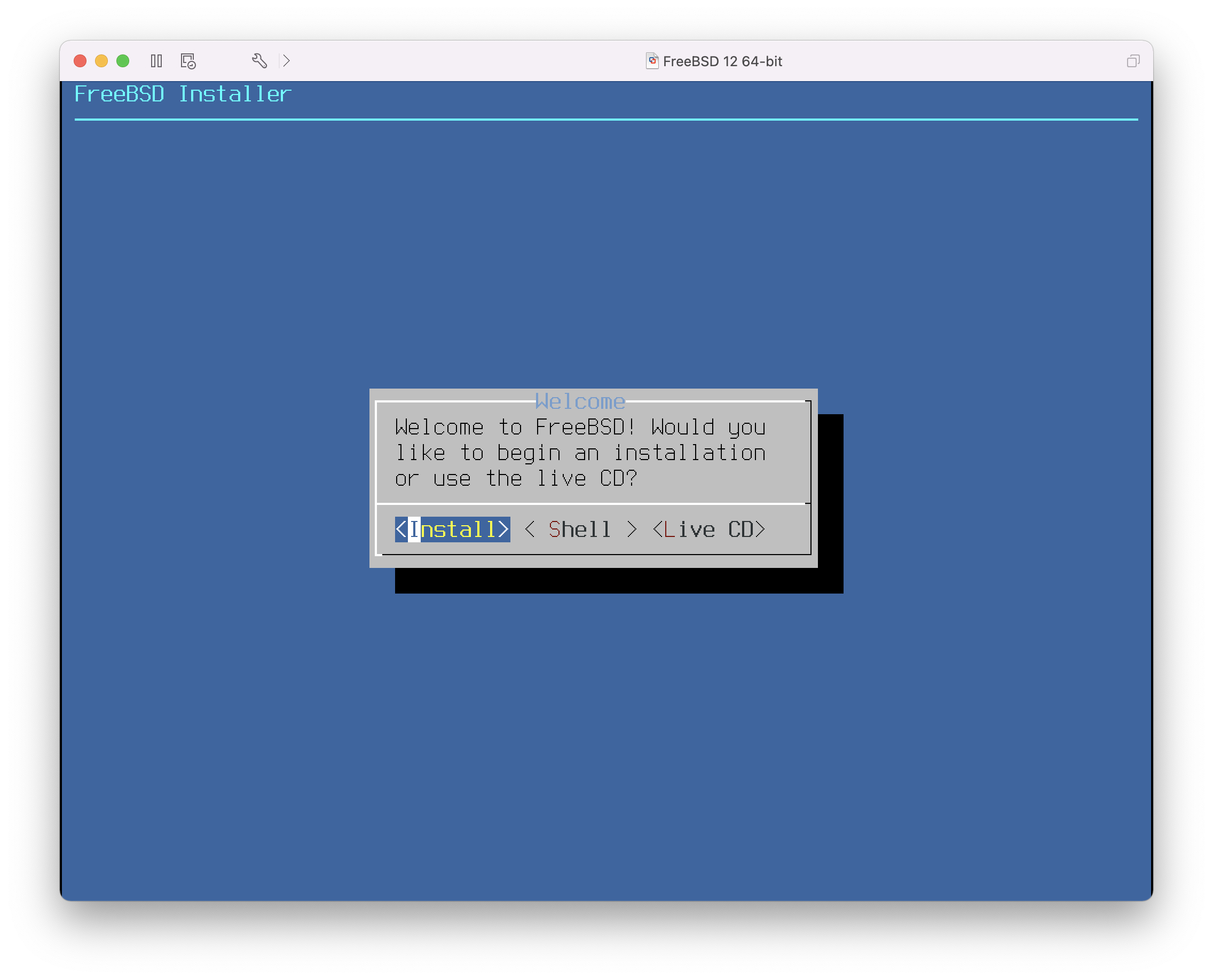

- 虚拟化

-

描述了虚拟化系统提供的功能以及如何在 FreeBSD 上使用它们。

- 本地化 - i18n/L10n 的使用和设置

-

描述了如何在非英语语言环境中使用 FreeBSD。涵盖了系统和应用程序级别的本地化。

- 更新和升级 FreeBSD

-

解释了 FreeBSD-STABLE、FreeBSD-CURRENT 和 FreeBSD 发布版之间的区别。描述了哪些用户会从跟踪开发系统中受益,并概述了该过程。介绍了用户可以采取的方法来更新系统到最新的安全发布版。

- DTrace

-

描述了如何在 FreeBSD 上配置和使用 Sun™ 的 DTrace 工具。通过进行实时系统分析,动态跟踪可帮助定位性能问题。

- USB 设备模式/USB OTG

-

解释了在 FreeBSD 上使用 USB 设备模式和 USB On The Go(USB OTG)的方法。

- PPP

-

描述了如何在 FreeBSD 中使用 PPP 连接到远程系统。

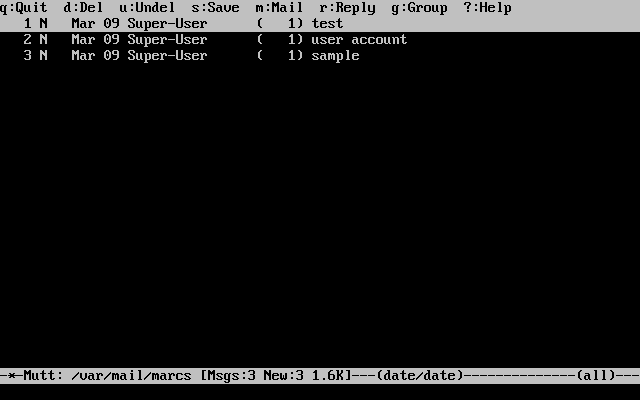

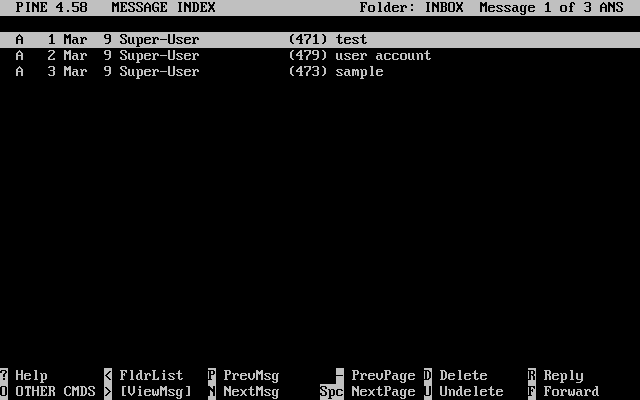

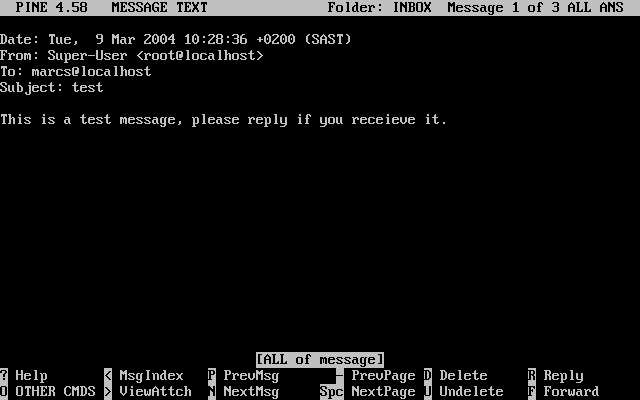

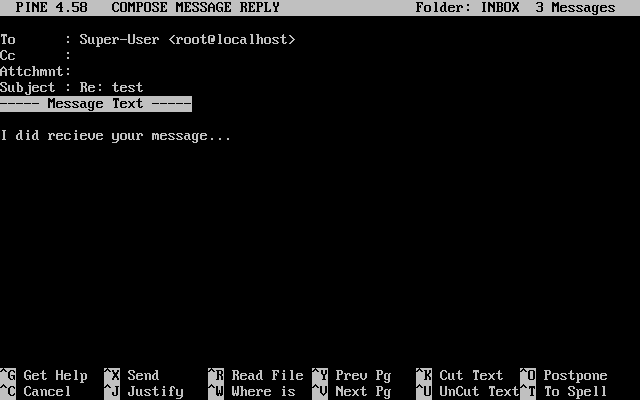

- 电子邮件

-

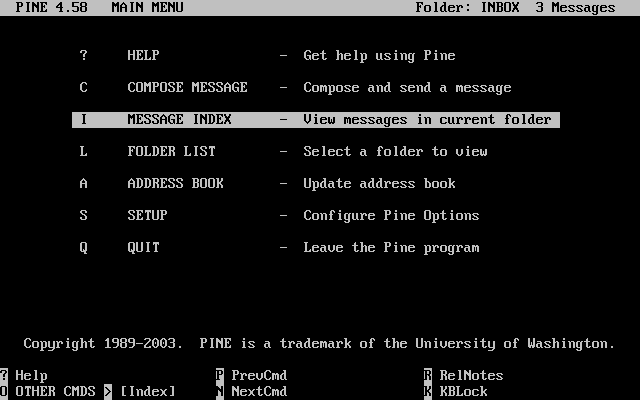

解释了电子邮件服务器的不同组件,并深入探讨了最流行的邮件服务器软件 sendmail 的简单配置主题。

- 网络服务器

-

提供详细的说明和示例配置文件,以将您的 FreeBSD 机器设置为网络文件系统服务器、域名服务器、网络信息系统服务器或时间同步服务器。

- Firewalls

-

解释了基于软件的防火墙背后的哲学,并提供有关可用于 FreeBSD 的不同防火墙的配置的详细信息。

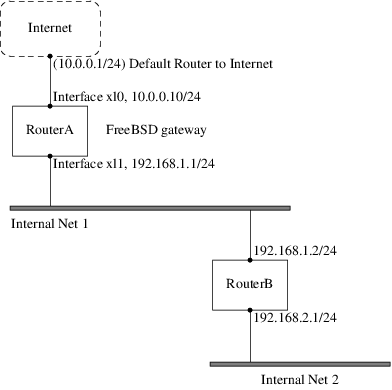

- 高级网络

-

描述了许多网络主题,包括在局域网上与其他计算机共享互联网连接、高级路由主题、无线网络、蓝牙®、ATM、IPv6 等等。

- 获取 FreeBSD

-

列出了获取 FreeBSD 光盘或 DVD 的不同来源,以及允许您下载和安装 FreeBSD 的互联网上的不同网站。

- 参考文献

-

这本书涉及了许多不同的主题,可能会让你渴望更详细的解释。参考书目列出了文本中引用的许多优秀书籍。

- 互联网资源

-

描述了许多可供 FreeBSD 用户发布问题和参与有关 FreeBSD 的技术讨论的论坛。

- OpenPGP 密钥

-

列出了几位 FreeBSD 开发者的 PGP 指纹。

本书中使用的约定

为了提供一致且易于阅读的文本,本书遵循了几个约定。

排版约定

- 斜体

-

斜体字用于文件名、URL、强调的文本以及技术术语的首次使用。

等宽-

错误消息、命令、环境变量、端口名称、主机名、用户名、组名、设备名、变量和代码片段使用

等宽字体。 - 粗体

-

应用程序、命令和按键使用 粗体 字体。

用户输入

键以 粗体 显示,以突出显示与其他文本的区别。同时输入的键组合以 + 符号分隔键,例如:

Ctrl+Alt+Del

意思是用户应该同时按下 Ctrl、Alt 和 Del 键。

需要按顺序输入的键将用逗号分隔,例如:

Ctrl+X,Ctrl+S

这意味着用户需要同时按下键盘上的 Ctrl 和 X 键,然后再同时按下键盘上的 Ctrl 和 S 键。

示例

以 C:\> 开头的示例表示一个 MS-DOS® 命令。除非另有说明,这些命令可以在现代 Microsoft® Windows® 环境中的 "Command Prompt" 窗口中执行。

以 # 开头的示例表示在 FreeBSD 中必须以超级用户身份调用的命令。您可以登录为 root 来输入命令,或者登录为您的普通帐户并使用 su(1) 来获取超级用户权限。

# dd if=kern.flp of=/dev/fd0以 % 开头的示例表示应从普通用户帐户调用的命令。除非另有说明,设置环境变量和其他 shell 命令使用 C-shell 语法。

% top致谢

你手中的这本书代表了全球数百人的努力。无论他们是纠正错别字还是提交完整的章节,所有的贡献都是有用的。

几家公司通过支付作者全职工作、出版费用等方式支持了本文档的开发。特别是 BSDi(后来被 Wind River Systems 收购)支付了 FreeBSD 文档项目的成员全职工作,以改进这本书,直到 2000 年 3 月第一版印刷版的出版(ISBN 1-57176-241-8)。随后, Wind River Systems 支付了几位额外的作者,改进了印刷输出基础设施,并为文本添加了额外的章节。这项工作最终在 2001 年 11 月出版了第二版印刷版(ISBN 1-57176-303-1)。在 2003 年至 2004 年期间, FreeBSD Mall,Inc 支付了几位贡献者,改进了手册,为第三版印刷版做准备。第三版印刷版被分为两卷。两卷都已出版,分别是 The FreeBSD Handbook 3rd Edition Volume 1: User Guide(ISBN 1-57176-327-9)和The FreeBSD Handbook 3rd Edition Volume 2: Administrators Guide(ISBN 1-57176-328-7)。

Part I: 入门指南

本手册的这部分是为那些对FreeBSD新手用户和管理员准备的。这些章节包括:

-

介绍 FreeBSD。

-

引导读者完成安装过程。

-

教授 UNIX® 的基础知识和基本原理。

-

展示如何安装适用于 FreeBSD 的丰富第三方应用程序。

-

介绍 UNIX® 窗口系统 X,并详细说明如何配置一个能提高用户生产力的桌面环境。

-

介绍 Wayland,一种新的 UNIX® 显示服务器。

文本中的正向引用数量被尽量减少,以便这一部分可以从头到尾地阅读,最大程度地减少翻页。

Chapter 1. 介绍

1.1. 简介

感谢你对 FreeBSD 有所兴趣! 下面这一章涉及到了 FreeBSD 项目的各个方面,例如它的历史、目标、开发模式等等。

阅读本章后,您将了解:

-

FreeBSD 与其他计算机操作系统的关系。

-

FreeBSD 项目的历史。

-

FreeBSD 项目的目标。

-

FreeBSD 开源开发模型的基础知识。

-

当然,还有一个问题: FreeBSD 这个名字的由来。

1.2. 欢迎来到 FreeBSD !

FreeBSD 是一个开源的、符合标准的类 Unix 操作系统,适用于 x86(32 位和 64 位)、ARM、AArch64、RISC-V、POWER 和 PowerPC 计算机。它提供了现在被视为理所当然的所有功能,如抢占式多任务处理、内存保护、虚拟内存、多用户设施、 SMP 支持、各种语言和框架的开源开发工具,以及以 X Window System、KDE 或 GNOME 为中心的桌面功能。它的特点有:

-

自由开源许可证( Liberal Open Source license ) 赋予您自由修改和扩展其源代码的权利,并将其纳入开源项目和闭源产品中,而不会施加典型的强制共享许可证所具有的限制,同时避免潜在的许可证不兼容问题。

-

强大的 TCP/IP 网络 - FreeBSD 采用行业标准协议,具有越来越高的性能和可扩展性。这使得它在服务器和路由 / 防火墙角色中都能很好地匹配 - 实际上,许多公司和供应商正是出于这个目的使用它。

-

完全集成的 OpenZFS 支持,包括 root-on-ZFS 、 ZFS 引导环境、故障管理、管理委派、支持 jails 、 FreeBSD 特定文档和系统安装程序支持。

-

广泛的安全功能,从强制访问控制框架到 Capsicum 能力和沙盒机制。

-

超过30 , 000 个预构建软件包 支持所有架构,以及 Ports Collection ,使得构建自己定制的软件包变得容易。

-

文档 - 除了手册和涵盖从系统管理到内核内部的各种主题的不同作者的书籍之外,还有 man(1) 页面,不仅适用于用户空间的守护进程、实用程序和配置文件,还适用于内核驱动程序 API (第 9 节)和单个驱动程序(第 4 节)。

-

简单而一致的存储库结构和构建系统 - FreeBSD 使用一个存储库来管理所有组件,包括内核和用户空间。这个特点,加上统一且易于定制的构建系统以及经过深思熟虑的开发流程,使得将 FreeBSD 与自己产品的构建基础设施集成变得容易。

-

秉承 Unix 哲学,更倾向于可组合性,而不是硬编码行为的单体化“一体化”守护程序。

-

与 Linux 的二进制兼容性,使得在不需要虚拟化的情况下可以运行许多 Linux 二进制文件。

FreeBSD 基于加利福尼亚大学伯克利分校计算机系统研究组( CSRG )的 4.4BSD-Lite 发布版,并延续了 BSD 系统开发的卓越传统。除了 CSRG 提供的出色工作外, FreeBSD 项目还投入了数千小时的工作,扩展了功能并对系统进行了精细调整,以在实际负载情况下实现最大性能和可靠性。 FreeBSD 提供与其他开源和商业产品相当的性能和可靠性,同时结合了其他地方无法获得的尖端功能。

1.2.1. FreeBSD 可以做什么?

FreeBSD 的应用范围几乎只受你的想象力限制。从软件开发到工厂自动化,从库存控制到远程卫星天线的方位校正;如果可以用商业 UNIX® 产品完成,那么很有可能你也可以用 FreeBSD 来实现! FreeBSD 还受益于全球研究中心和大学开发的成千上万个高质量应用程序,通常可以以很低的或者零成本获得。

由于 FreeBSD 本身的源代码是免费提供的,因此该系统可以根据特定应用或项目的需求进行几乎无与伦比的定制,而这在大多数主要商业供应商的操作系统中通常是不可能的。以下是一些人们目前正在使用 FreeBSD 的应用程序的示例:

-

互联网服务:FreeBSD 内置的强大的 TCP/IP 网络使其成为各种互联网服务的理想平台,例如:

-

Web 服务器

-

IPv4 和 IPv6 路由

-

防火墙和 NAT ("IP 伪装")网关

-

FTP 服务器

-

电子邮件服务器

-

存储服务器

-

虚拟化服务器

-

还有更多 …

-

-

教育: 你是计算机科学或相关工程领域的学生吗?没有比 FreeBSD 提供的亲身实践、深入了解操作系统、计算机架构和网络更好的学习方式了。还有一些免费的 CAD 、数学和图形设计软件包,对于那些主要关注计算机用于完成其他工作的人来说,它们也非常有用!

-

研究: 由于整个系统的源代码可用, FreeBSD 是操作系统以及计算机科学其他领域研究的优秀平台。 FreeBSD 的自由可用性也使得远程团队能够在想法或共享开发上进行合作,而无需担心特殊许可协议或在公开论坛上讨论的限制。

-

网络: 需要一个新的路由器吗?一个域名服务器( DNS )?一个防火墙来阻止人们进入您的内部网络? FreeBSD 可以轻松地将闲置在角落的个人电脑转变为具有复杂数据包过滤功能的高级路由器。

-

嵌入式: FreeBSD 是构建嵌入式系统的优秀平台。它支持 ARM 、 AArch64 和 PowerPC 平台,配备强大的网络堆栈、尖端功能和宽松的 BSD 许可证,使 FreeBSD 成为构建嵌入式路由器、防火墙和其他设备的理想基础。

-

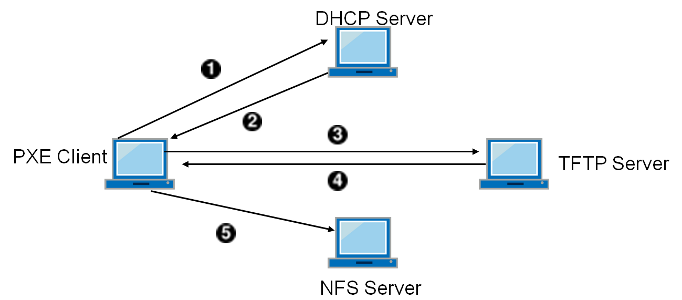

桌面: FreeBSD 是一个使用免费的 X11 服务器和 Wayland 显示服务器的廉价桌面解决方案的不错选择。 FreeBSD 提供了许多开源桌面环境的选择,包括标准的 GNOME 和 KDE 图形用户界面。 FreeBSD 甚至可以从中央服务器“无盘启动”,使得个人工作站更加便宜和易于管理。

-

软件开发: 基本的 FreeBSD 系统配备了一套完整的开发工具,包括完整的 C/C ++编译器和调试器套件。通过端口和软件包集合,还可以支持许多其他编程语言。

FreeBSD 可以免费下载,也可以通过 CD-ROM 或 DVD 获取。有关获取 FreeBSD 的更多信息,请参阅 Obtaining FreeBSD 。

1.2.2. 谁使用 FreeBSD ?

FreeBSD 以其 Web 服务器功能而闻名。可以在 FreeBSD 基金会的网站上找到一份 基于 FreeBSD 的产品和服务的公司的 testimonials 列表 。维基百科还维护着一个 基于 FreeBSD 的产品列表 。

1.3. 关于 FreeBSD 项目

下面的部分提供了关于项目的一些背景信息,包括简要历史、项目目标以及项目 开发模型。

1.3.1. FreeBSD 的简要历史

FreeBSD 项目诞生于 1993 年初,部分是由非官方的 386BSDPatchkit 的最后三位协调员 Nate Williams 、 Rod Grimes 和 Jordan Hubbard 共同构思而成。

最初的目标是生成 386BSD 的中间快照,以解决一些无法通过补丁机制解决的问题。该项目的早期工作标题是 386BSD 0.5 或 386BSD Interim ,以此为参考。

386BSD 是 Bill Jolitz 的操作系统,到那时为止,它已经遭受了将近一年的严重忽视。随着每一天过去,补丁包变得越来越不舒服,他们决定通过提供这个临时的“清理”快照来帮助 Bill 。然而,当 Bill Jolitz 突然决定撤回对该项目的支持,并没有明确表示将采取什么替代措施时,这些计划被粗暴地中止了。

即使没有 Bill 的支持,三人组仍然认为目标仍然值得追求,因此他们采用了 David Greenman 提出的“ FreeBSD ”这个名字。在与系统当前用户咨询后,确定了最初的目标。一旦清楚该项目可能成为现实, Jordan 便联系了 Walnut Creek CDROM ,以改善 FreeBSD 的发行渠道,以便那些没有便捷访问互联网的人。 Walnut Creek CDROM 不仅支持在光盘上分发 FreeBSD ,还提供了一台用于开发工作的机器和快速的互联网连接。如果没有 Walnut Creek CDROM 对当时一个完全未知的项目的几乎前所未有的信任, FreeBSD 很可能不会像今天这样迅速取得如此大的进展。

第一张 CD-ROM (以及整个网络范围内的)发行版是 FreeBSD 1.0 ,于 1993 年 12 月发布。它基于来自加州大学伯克利分校的 4.3BSD-Lite (“Net/2”)磁带,同时还借鉴了 386BSD 和自由软件基金会提供的许多组件。作为首次发布,它取得了相当不错的成功,并在 1994 年 5 月发布了备受好评的 FreeBSD 1.1 版本。

在这个时候,Novell 和加州大学伯克利分校( U.C. Berkeley )就有关伯克利 Net/2 磁带的法律地位的长期诉讼达成了意外的和解。和解的条件是 U.C. Berkeley 承认 Net/2 的三个文件是“受限制”的代码,必须予以删除,因为它们是诺维尔的财产,而 Novell 则是之前从 AT&T 收购的。作为回报,伯克利获得了 Novell 的“祝福”,即当 4.4BSD-Lite 版本最终发布时,将被宣布为无限制的,并强烈鼓励所有现有的 Net/2 用户切换过来。这包括 FreeBSD ,该项目被给予截止到 1994 年 7 月底停止发布基于 Net/2 的产品的时间。根据协议的条款,该项目在最后期限之前被允许发布最后一个版本,即 FreeBSD 1.1.5.1 。

FreeBSD 随后开始了一项艰巨的任务,从一个全新且相当不完整的 4.4BSD-Lite 代码库中重新塑造自己。虽然只有与 System V 共享内存和信号量相关的三个文件被删除,但在 BSD 发行版中进行了许多其他的更改和错误修复,因此将所有 FreeBSD 的开发工作合并到 4.4BSD-Lite 中是一项巨大的任务。该项目直到 1994 年 11 月才完成了这一过渡,并在 12 月向世界发布了 FreeBSD 2.0 版本。尽管在某种程度上仍然存在一些问题,但这个版本取得了重大的成功,并在 1995 年 6 月发布了更稳定、更易安装的 FreeBSD 2.0.5 版本。

从那时起,FreeBSD 发布了一系列版本,每次都会在前一版本的稳定性、速度和功能集上进行改进。

目前,长期发展项目仍在15.0-CURRENT (main) 分支中进行,并且随着工作的进行,15.0 的快照版本将持续从 快照服务器 发布。

1.3.2. FreeBSD 项目的目标

FreeBSD 项目的目标是提供可用于任何目的且无附加条件的软件。我们中的许多人在代码(和项目)上投入了大量资源,偶尔获得一些财务补偿并不介意,但我们绝对不会坚持要求。我们相信我们的首要任务是向任何人提供代码,无论出于何种目的,以便代码得到最广泛的使用并提供最广泛的利益。我们认为这是自由软件的最基本目标之一,我们对此表示热情支持。

我们源代码树中受 GNU 通用公共许可证( GPL )或库通用公共许可证( LGPL )约束的代码,附带了稍微更多的限制,尽管至少是在强制访问方面,而不是通常的相反情况。由于商业使用 GPL 软件可能出现的额外复杂性,我们更喜欢在合理的情况下选择以更宽松的 BSD 许可证提交的软件。

1.3.3. FreeBSD 开发模型

FreeBSD 的开发是一个非常开放和灵活的过程,从世界各地成千上万的人的贡献中构建而成,这一点可以从我们的 贡献者列表 中看出来。 FreeBSD 的开发基础设施允许这些成千上万的贡献者在互联网上进行合作。我们一直在寻找新的志愿者,有兴趣更深入参与的人应该参考有关 贡献 FreeBSD 的文章。

无论是独立工作还是密切合作,以下是关于 FreeBSD 项目及其开发过程的一些有用信息:

- Git 仓库

-

多年来, FreeBSD 的中央源代码树由免费可用的源代码控制工具 CVS ( Concurrent Versions System )维护。 2008 年 6 月,该项目转而使用 SVN ( Subversion )。由于源代码树的迅速扩展和已存储的历史记录量, CVS 所施加的技术限制变得明显,因此这次转换被认为是必要的。文档项目和 Ports 集合存储库也分别于 2012 年 5 月和 2012 年 7 月从 CVS 迁移到了 SVN 。 2020 年 12 月,该项目将源代码和文档存储库迁移到了 Git ,而 Ports 集合则在 2021 年 4 月跟随。有关获取 FreeBSD

src/存储库的更多信息,请参阅 Obtaining the Source 部分,有关获取 FreeBSD Ports 集合的详细信息,请参阅 Using the Ports Collection 。 - 贡献者列表

-

committers 是那些具有对 Git 仓库的 push 访问权限的人,他们被授权对 FreeBSD 源代码进行修改(术语“committer”来自于

commit,这是用于将新更改引入仓库的源代码控制命令)。任何人都可以提交一个 bug 到 Bug Database 。在提交 bug 报告之前,可以使用 FreeBSD 邮件列表、 IRC 频道或论坛来帮助验证一个问题是否真的是一个 bug 。 - FreeBSD 核心团队

-

如果 FreeBSD 项目是一家公司,那么 FreeBSD 核心团队 将相当于董事会。核心团队的主要任务是确保整个项目处于良好状态并朝着正确的方向发展。邀请专注和负责任的开发人员加入我们的提交者团队是核心团队的职责之一,招募新的核心团队成员也是核心团队的职责之一。当前的核心团队是在 2022 年 5 月从提交者候选人中选举产生的。选举每 2 年举行一次。

和大多数开发者一样, FreeBSD 核心团队的大多数成员在 FreeBSD 开发方面也是志愿者,并且没有从项目中获得经济利益,所以“承诺”也不应被误解为“有保证的支持”。上面提到的“董事会”类比并不十分准确,更适合说这些人是在违背自己更好判断的情况下选择了 FreeBSD 而放弃了自己的生活!

- FreeBSD 基金会

-

FreeBSD 基金会 是一个位于美国的 501(c)(3) 非营利组织,致力于支持和推广全球的 FreeBSD 项目和社区。基金会通过项目拨款资助软件开发,并提供员工立即响应紧急问题并实施新的特性和功能。基金会购买硬件以改善和维护 FreeBSD 基础设施,并资助人员提高测试覆盖率、持续集成和自动化。基金会通过在世界各地的技术会议和活动上推广 FreeBSD 来支持 FreeBSD 。基金会还提供研讨会、教育材料和演示,以吸引更多的 FreeBSD 用户和贡献者。基金会还代表 FreeBSD 项目执行合同、许可协议和其他需要认可法律实体的法律安排。

- 外部贡献者

-

最后,但绝对不是最不重要的,最大的开发者群体是用户自己,他们几乎一直向我们提供反馈和错误修复。与 FreeBSD 基本系统的开发保持联系的主要方式是订阅 FreeBSD technical discussions mailing list ,在这里讨论这些事情。对于移植第三方应用程序,可以使用 FreeBSD ports mailing list 。对于文档,可以使用 FreeBSD documentation project mailing list 。有关各种 FreeBSD 邮件列表的更多信息,请参见 互联网资源。

The FreeBSD 贡献者列表 是一个长期而不断增长的列表,为什么不通过 为 FreeBSD 做出贡献 加入其中呢?提供代码并不是唯一的方式!

总之,我们的开发模型是以一组松散的同心圆组织起来的。中心化模型是为了方便 FreeBSD 的用户,他们可以通过追踪一个中央代码库来获得便利,而不是为了排斥潜在的贡献者!我们的愿望是提供一个稳定的操作系统,配备一套大量的一致的应用程序,用户可以轻松安装和使用 - 这个模型在实现这一目标方面非常成功。

我们对那些希望加入我们成为 FreeBSD 开发者的人只有一个要求,那就是拥有与现有成员一样对其持续成功的奉献精神!

1.3.4. 第三方程序

除了基本发行版之外, FreeBSD 还提供了一个可移植软件集合,其中包含数千个常见的程序。ports 列表涵盖了从 HTTP 服务器到游戏、编程语言、编辑器等几乎所有领域的程序。大约有 36000 个 ports;整个 Ports 集合需要大约 3 GB 的空间。要编译一个 ports,只需切换到您想要安装的程序的目录,输入 make install,然后让系统完成剩下的工作。每个构建的 ports 都会动态地检索完整的原始发行版,因此您只需要足够的磁盘空间来构建所需的 ports。

几乎每个 ports 也都提供了预编译的“软件包”,不希望从源代码编译自己的 ports 的用户可以使用简单的命令( pkg install )进行安装。有关软件包和 ports 的更多信息,请参阅 安装应用程序:软件包和 ports 。

1.3.5. 附加文档

所有支持的 FreeBSD 版本在安装程序中提供了一个选项,在初始系统设置期间可以安装附加文档到 /usr/local/share/doc/freebsd。文档也可以在之后使用软件包进行安装:

# pkg install en-freebsd-doc对于本地化版本,请将“en”替换为所选语言的语言前缀。请注意,一些本地化版本可能已过时,可能包含不再正确或相关的信息。您可以使用以下 URL 在 Web 浏览器中查看本地安装的手册:

- FreeBSD 手册

-

/usr/local/share/doc/freebsd/en/books/handbook/handbook_en.pdf - FreeBSD 常见问题解答

-

/usr/local/share/doc/freebsd/en/books/faq/faq_en.pdf

您可以随时在 文档门户 找到最新的文档。

所有商标均为其各自所有者的财产。

Chapter 2. 安装 FreeBSD

2.1. 简介

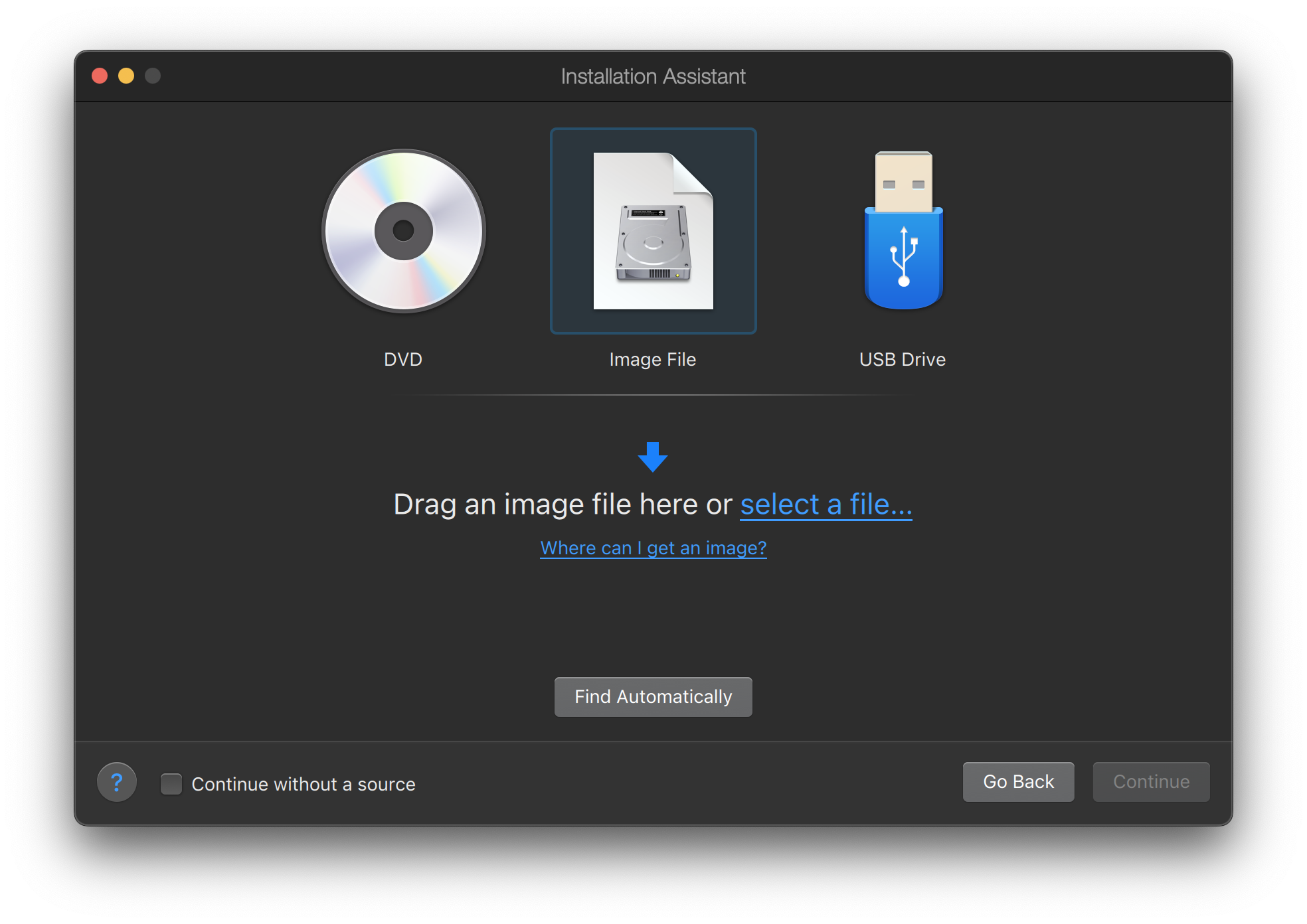

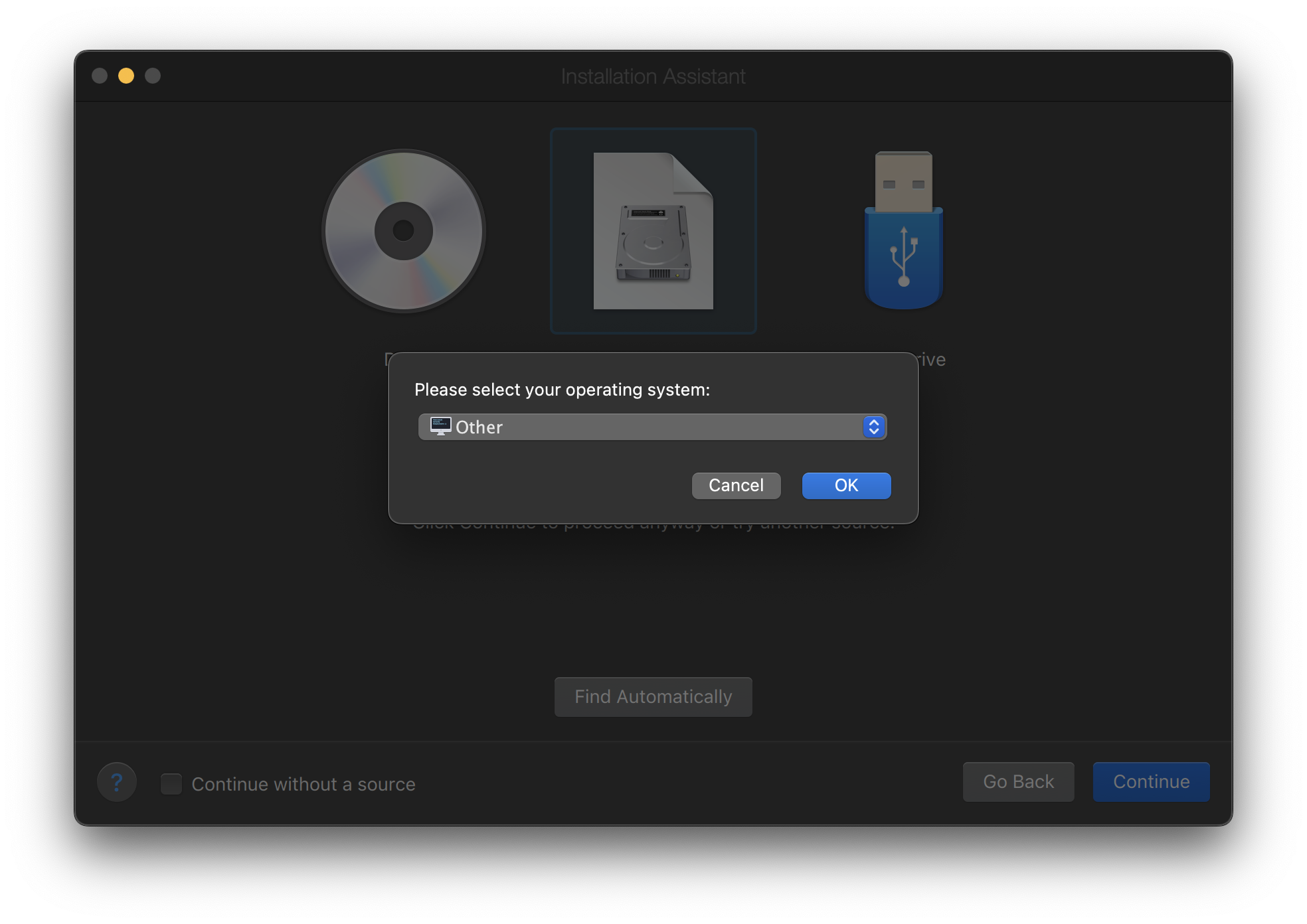

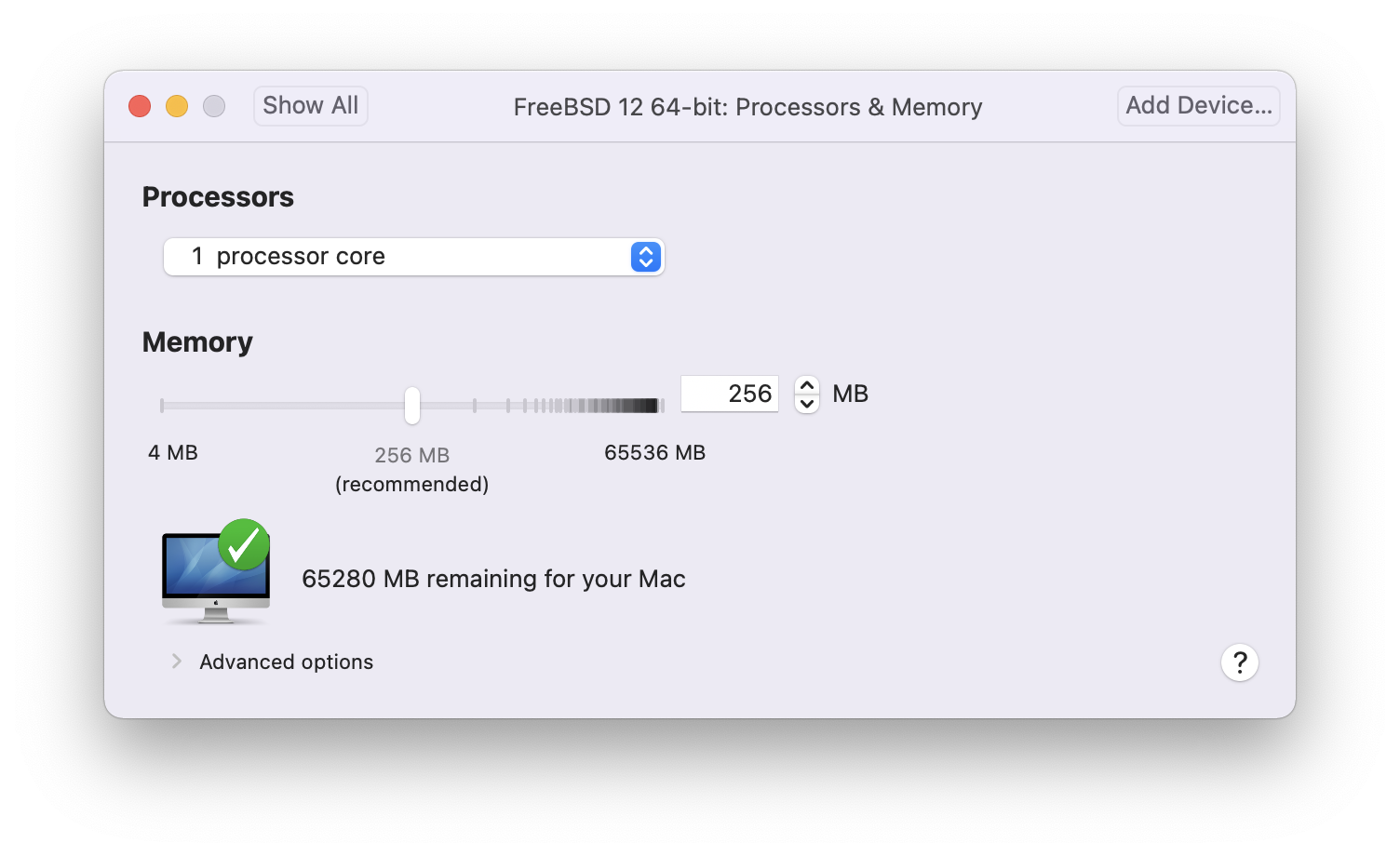

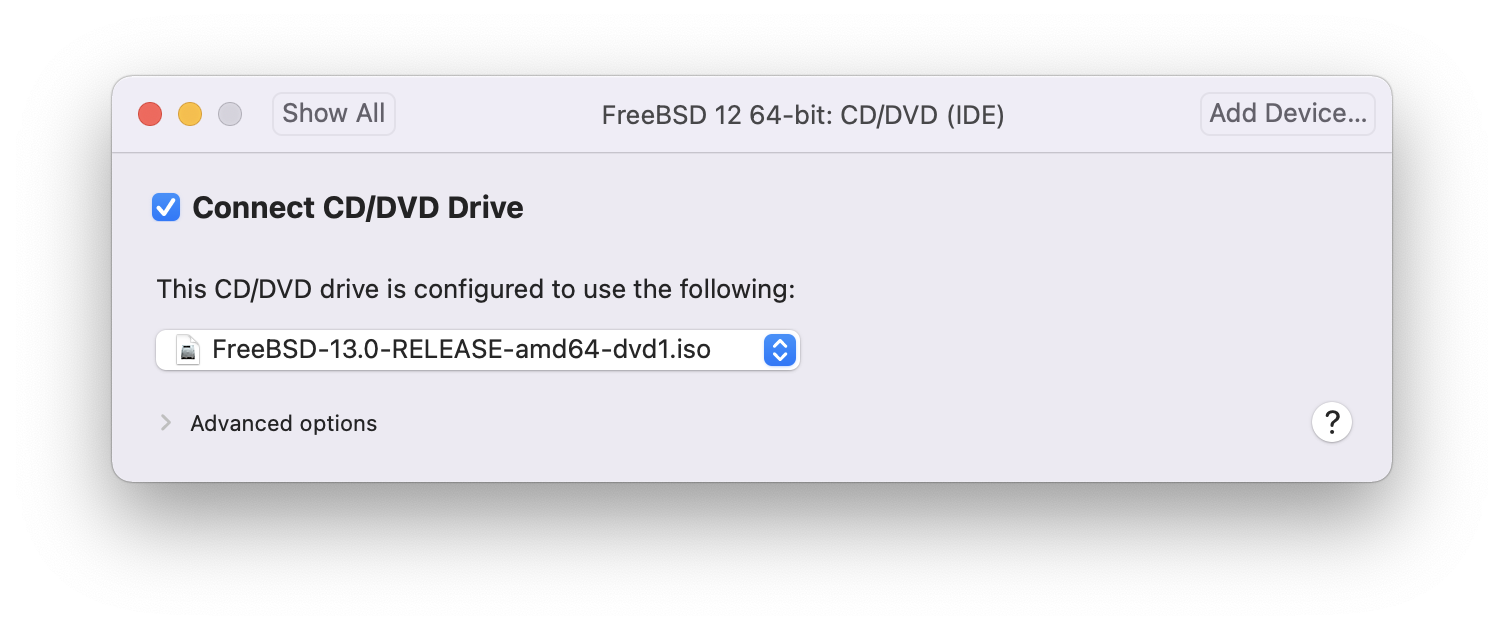

FreeBSD 支持多种架构,包括 amd64 、 ARM® 、 RISC-V® 和 PowerPC® 。根据不同的架构和平台,可以 下载 不同的镜像来安装或直接运行 FreeBSD 。

镜像类型有:

-

虚拟机磁盘镜像,例如

qcow2、vmdk、vhd和原始设备镜像。这些不是安装镜像,而是已经预装了 FreeBSD 并准备好进行后安装任务的镜像。虚拟机镜像在云环境中也被广泛使用。 -

SD 卡镜像,用于树莓派等嵌入式系统。这些文件必须解压缩并以原始镜像的形式写入 SD 卡,主板将从 SD 卡启动。

-

安装镜像用于从 ISO 或 USB 设备引导,以在常见的台式机、笔记本电脑或服务器系统上安装 FreeBSD 到驱动器。

本章的其余部分描述了第三种情况,解释了如何使用名为 bsdinstall 的基于文本的安装程序安装 FreeBSD 。安装程序与此处显示的内容可能存在细微差异,因此请将本章作为一份通用指南,而不是一组字面指令。

阅读完本章后,您将了解:

-

如何获取 FreeBSD 镜像并创建 FreeBSD 安装介质。

-

如何启动 bsdinstall 。

-

bsdinstall 将会询问的问题,它们的含义以及如何回答。

-

如何排除安装失败的问题。

-

在进行安装之前,如何访问 FreeBSD 的活动版本。

2.2. 最低硬件要求

安装 FreeBSD 的硬件要求因架构和版本而异。支持 FreeBSD 发布的硬件架构和设备可以在 FreeBSD 发布信息 页面上找到。FreeBSD 下载页面 还提供了选择不同架构的正确镜像的建议。

2.3. 安装前的任务

一旦确定系统满足安装 FreeBSD 的最低硬件要求,就应该下载安装文件并准备安装介质。在此之前,请通过验证以下清单中的项目,确保系统已准备好进行安装:

-

备份重要数据

在安装任何操作系统之前, 一定要 首先备份所有重要数据。不要将备份存储在正在安装的系统上。而是将数据保存到可移动的磁盘,如 USB 驱动器、网络上的另一个系统或在线备份服务中。在开始安装之前,测试备份以确保它包含所有所需的文件。一旦安装程序格式化了系统的磁盘,该磁盘上存储的所有数据都将丢失。

-

决定在哪里安装 FreeBSD

如果只安装 FreeBSD 作为唯一的操作系统,可以跳过这一步。但如果 FreeBSD 将与其他操作系统共享磁盘,则需要决定哪个磁盘或分区将用于 FreeBSD 。

在 i386 和 amd64 架构中,可以使用两种分区方案将磁盘分成多个分区。传统的 主引导记录(MBR) 保存了一个包含最多四个 主分区 的分区表。出于历史原因,FreeBSD 将这些主分区称为 slices。其中一个主分区可以成为包含多个 逻辑分区 的 扩展分区。 GUID 分区表(GPT) 是一种较新且更简单的磁盘分区方法。常见的 GPT 实现允许每个磁盘最多有 128 个分区,消除了逻辑分区的需要。

FreeBSD 引导加载程序需要一个主分区或 GPT 分区。如果所有的主分区或 GPT 分区已经被使用,就必须释放一个分区给 FreeBSD 使用。为了在不删除现有数据的情况下创建一个分区,可以使用分区调整工具来缩小一个现有分区,并使用释放出的空间创建一个新的分区。

在 磁盘分区软件维基百科条目 中列出了各种免费和商业的分区调整工具。GParted Live 是一个免费的 Live CD,其中包含了 GParted 分区编辑器。

当正确使用时,磁盘收缩工具可以安全地为创建新分区腾出空间。由于选择错误分区的可能性存在,一定要在修改磁盘分区之前备份任何重要数据并验证备份的完整性。

包含不同操作系统的磁盘分区使得在一台计算机上安装多个操作系统成为可能。另一种选择是使用虚拟化技术,它允许多个操作系统同时运行,而无需修改任何磁盘分区。

-

收集网络信息

一些 FreeBSD 安装方法需要网络连接才能下载安装文件。在任何安装之后,安装程序将提供设置系统网络接口的选项。

如果网络有 DHCP 服务器,可以使用它来提供自动网络配置。如果没有 DHCP 可用,必须从本地网络管理员或互联网服务提供商获取系统的以下网络信息:

所需网络信息

-

IP 地址

-

子网掩码

-

默认网关的 IP 地址

-

网络的域名

-

网络的 DNS 服务器的 IP 地址

-

-

检查 FreeBSD 勘误表

尽管 FreeBSD 项目努力确保每个 FreeBSD 版本尽可能稳定,但偶尔会出现一些错误。在非常罕见的情况下,这些错误会影响安装过程。当这些问题被发现并修复时,它们会在每个版本的 FreeBSD 勘误页面中进行记录。在安装之前,请检查勘误页面,以确保没有可能影响安装的问题。

所有发布版本的信息和勘误表都可以在 FreeBSD Release Information 页面上找到。

2.3.1. 准备安装介质

FreeBSD 安装程序不是可以在另一个操作系统中运行的应用程序。相反,您需要下载一个 FreeBSD 安装文件,将其刻录到与其文件类型和大小(CD、DVD 或 USB)相关联的介质上,并从插入的介质启动系统以进行安装。

FreeBSD 安装文件可以在 FreeBSD 下载页面 上找到。每个安装文件的名称包括 FreeBSD 的发布版本、架构和文件类型。

安装文件有多种格式可供选择,可以使用 xz(1) 进行压缩或者不压缩。这些格式根据计算机架构和媒体类型而有所不同。

安装文件类型:

-

-bootonly.iso:这是最小的安装文件,只包含安装程序。在安装过程中需要一个可用的互联网连接,因为安装程序将下载完成 FreeBSD 安装所需的文件。这个文件应该被刻录到光盘介质上。 -

-disc1.iso:这个文件包含了安装 FreeBSD 所需的所有文件,包括其源代码和 Ports 集合。这个文件应该被刻录到光盘介质上。 -

-dvd1.iso:该文件包含安装 FreeBSD 所需的所有文件,包括其源代码和 Ports 集合。它还包含一组流行的二进制软件包,用于安装窗口管理器和一些应用程序,以便可以在没有连接到互联网的情况下从介质上安装完整的系统。该文件应该被刻录到光盘介质上。 -

-memstick.img:该文件包含安装 FreeBSD 所需的所有文件,包括其源代码和 Ports 集合。按照 将镜像文件写入 USB 中所示的方法将该文件写入 USB 存储设备。 -

-mini-memstick.img:与-bootonly.iso类似,不包含安装文件,但会在需要时进行下载。在安装过程中需要一个可用的互联网连接。请按照 将镜像文件写入 USB 中所示的方式将其写入 USB 存储设备。

在下载镜像文件后,从相同目录下载至少一个 checksum 文件。有两个 checksum 文件可用,分别以发布版本号和架构名称命名。例如:CHECKSUM.SHA256-FreeBSD-13.1-RELEASE-amd64 和 CHECKSUM.SHA512-FreeBSD-13.1-RELEASE-amd64。

在下载其中一个文件(或两个文件)之后,计算镜像文件的 校验和(checksum) 并将其与 checksum 文件中显示的 校验和 进行比较。请注意,您需要将计算出的 校验和 与正确的文件进行比较,因为它们对应于两种不同的算法: SHA256 和 SHA512。 FreeBSD 提供了可以用于计算 校验和 的 sha256(1) 和 sha512(1)。其他操作系统也有类似的程序。

在 FreeBSD 中,可以通过执行 sha256sum(1)(和 sha512sum(1))来自动验证 校验和。

% sha256sum -c CHECKSUM.SHA256-FreeBSD-13.1-RELEASE-amd64 FreeBSD-13.1-RELEASE-amd64-dvd1.iso

FreeBSD-13.1-RELEASE-amd64-dvd1.iso: OK校验和必须完全匹配。如果校验和不匹配,则图像文件损坏,必须重新下载。

2.3.1.1. 将镜像文件写入 USB

*memstick.img 文件是一个内存棒的完整内容的 镜像。它不能作为文件复制到目标设备上。有几个应用程序可用于将 *.img 写入 USB 内存棒。本节介绍其中两个实用程序。

|

在继续之前,请备份 U 盘上的任何重要数据。此操作将擦除 U 盘上的现有数据。 |

步骤 使用 dd 命令写入镜像

|

这个例子使用 |

-

命令行实用程序可在 BSD、Linux® 和 Mac OS® 系统上使用。要使用

dd烧录镜像,请插入 USB 闪存并确定其设备名称。然后,指定下载的安装文件的名称和 USB 闪存的设备名称。此示例将 amd64 安装镜像烧录到现有的 FreeBSD 系统上的第一个 USB 设备。# dd if=FreeBSD-13.1-RELEASE-amd64-memstick.img of=/dev/da0 bs=1M conv=sync如果此命令失败,请验证 USB 存储设备是否挂载,并且设备名称是磁盘而不是分区。

-

步骤。使用 Windows® 写入镜像 *

|

请务必提供正确的驱动器字母,因为指定驱动器上的现有数据将被覆盖和销毁。 |

-

获取 Windows® 的图像写入器

Image Writer for Windows® 是一个免费的应用程序,可以正确地将图像文件写入存储卡。从 win32diskimager 主页 下载并将其解压到一个文件夹中。

-

使用 Writing the Image 写入镜像

双击 Win32DiskImager 图标启动程序。确保在

Device下显示的驱动器字母是存储器的驱动器。点击文件夹图标并选择要写入存储器的镜像。点击 Save 接受镜像文件名。确认一切正确,并且存储器上没有其他窗口中打开的文件夹。当一切准备就绪时,点击 Write 将镜像文件写入存储器。

2.4. 开始安装

|

默认情况下,在以下消息之前,安装程序不会对磁盘进行任何更改: Your changes will now be written to disk. If you have chosen to overwrite existing data, it will be PERMANENTLY ERASED. Are you sure you want to commit your changes? 在出现此警告之前,可以随时退出安装。如果担心某些配置不正确,只需在此之前关闭计算机,系统磁盘将不会进行任何更改。 |

本节描述了如何从使用 准备安装介质 中的说明准备的安装介质引导系统。使用可启动的 USB 闪存驱动器时,在打开计算机之前插入 USB 闪存驱动器。从 CD 或 DVD 引导时,应在第一时间打开计算机并插入介质。如何配置系统以从插入的介质引导取决于体系结构。

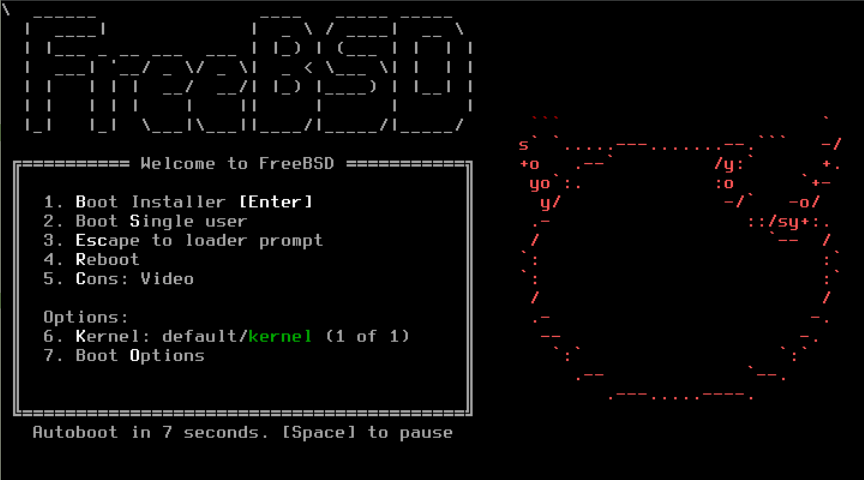

2.4.1. FreeBSD 启动菜单

一旦系统从安装介质启动,将显示类似以下的菜单:

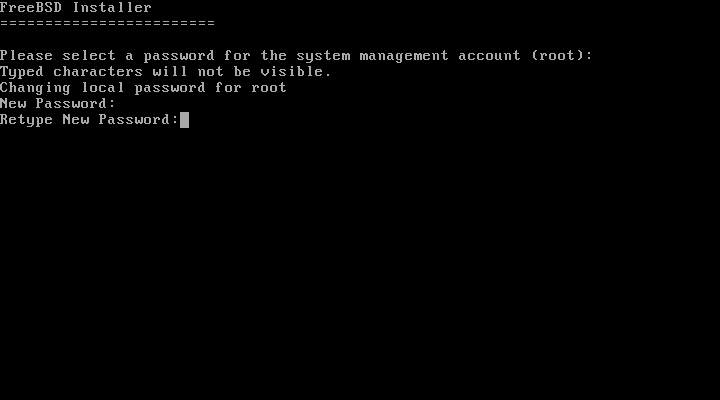

默认情况下,菜单将在启动 FreeBSD 安装程序之前等待十秒钟以等待用户输入,或者如果 FreeBSD 已经安装,则在启动 FreeBSD 之前等待十秒钟。要暂停启动计时器以查看选择项,请按下空格键。要选择一个选项,请按下其突出显示的数字、字符或键。以下选项可用。

-

启动多用户模式(Boot Multi User):这将继续 FreeBSD 的启动过程。如果启动计时器已经暂停,请按下 1、大写或小写的 B 或 Enter 键。 -

单用户启动(Boot Single User): 这种模式可以用于修复已有的 FreeBSD 安装,如 ”单用户模式“ 中所述。按下键盘上的 2 或大写或小写的 S 进入此模式。 -

进入加载器提示符(Escape to loader prompt): 这将使系统启动到一个包含有限数量低级命令的修复提示符。该提示符在 “Stage Three” 中有描述。按下 3 或 Esc 键进入该提示符。 -

Reboot:重新启动系统。 -

Cons: 允许通过视频(video)、串口(serial)、双串口(串口为主)或双视频(视频为主)继续安装。 -

Kernel: 加载一个不同的内核。 -

引导选项(Boot Options):打开菜单,该菜单在 FreeBSD 启动选项菜单 中显示并描述。

启动选项菜单分为两个部分。第一部分可以用于返回主启动菜单或将任何切换选项重置为默认值。

下一节用于通过按下选项的突出显示的数字或字符来切换可用选项的状态为 On 或 Off。系统将始终使用这些选项的设置进行引导,直到它们被修改。可以使用此菜单切换多个选项的状态。

-

ACPI 支持(ACPI Support): 如果系统在启动过程中出现卡死的情况,请尝试将此选项切换为Off。 -

安全模式(Safe Mode):如果系统在启动时即使将ACPI Support设置为Off仍然出现卡顿的情况,请尝试将此选项设置为On。 -

单用户模式(Single User):将此选项切换为On,以修复现有的 FreeBSD 安装,如 “单用户模式” 中所述。一旦问题解决,将其设置为Off。 -

Verbose:将此选项切换为On以在启动过程中显示更详细的消息。在排除硬件问题时,这可能会很有用。

在进行所需的选择后,按下 1 或 Backspace 返回到主引导菜单,然后按下 Enter 继续引导进入 FreeBSD。FreeBSD 将执行其硬件设备探测和加载安装程序时,一系列引导消息将出现。引导完成后,将显示在 欢迎菜单 中显示的欢迎菜单。

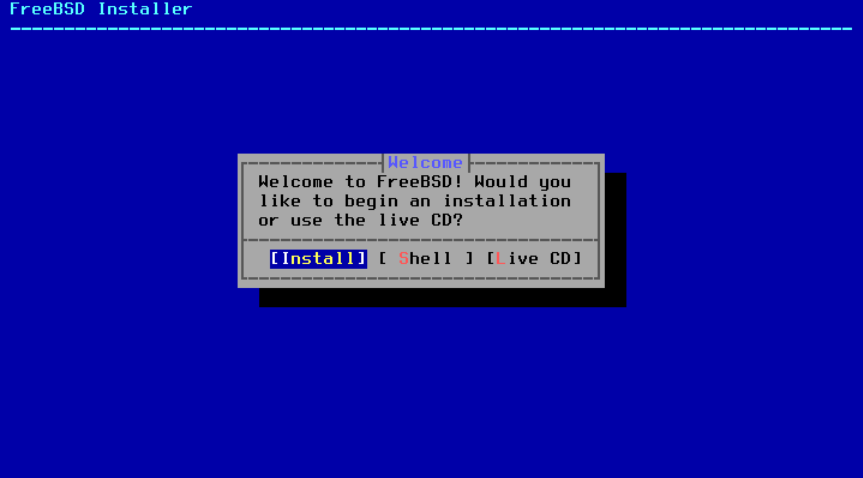

按下 Enter 键选择默认的 Install 按钮进入安装程序。本章的其余部分将描述如何使用此安装程序。否则,使用右箭头、左箭头或带颜色的字母选择所需的菜单项。Shell 可用于访问 FreeBSD shell,以便在安装之前使用命令行实用程序准备磁盘。Live CD 选项可用于在安装之前尝试 FreeBSD。有关 live 版本的详细信息,请参阅 使用 Live CD 。

|

要查看启动消息,包括硬件设备探测,请按下大写或小写的 S,然后按下 Enter 以访问 shell。在 shell 提示符下,键入 |

2.5. 使用 bsdinstall

本节展示了 bsdinstall 菜单的顺序以及在系统安装之前将要询问的信息类型。使用箭头键来突出显示菜单选项,然后使用 Space 来选择或取消选择该菜单项。完成后,按下 Enter 保存选择并进入下一个屏幕。

2.5.1. 选择键映射菜单

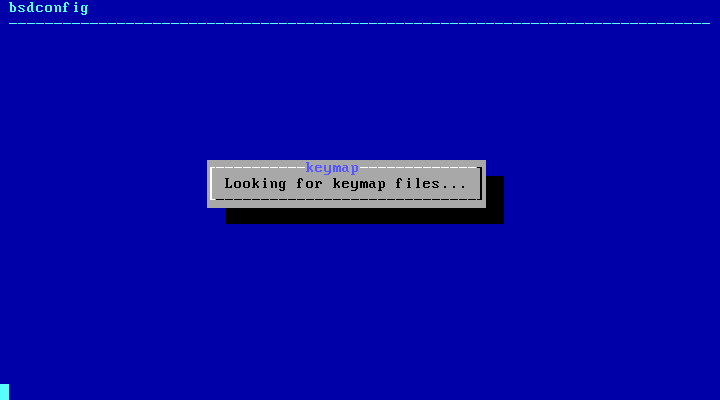

在开始过程之前, bsdinstall 将加载键盘映射文件,如 按键映射加载中 所示。

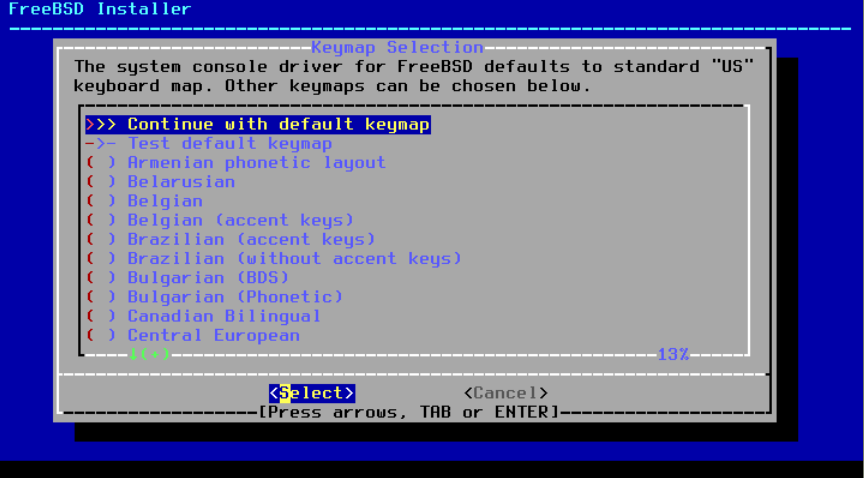

在加载了键位映射之后, bsdinstall 会显示如 按键映射选择菜单 所示的菜单。使用上下箭头选择最接近系统连接的键盘映射的键位映射。按下 Enter 保存选择。

|

按下 Esc 将退出此菜单并使用默认键映射。如果键映射的选择不明确, 也是一个安全的选项。 |

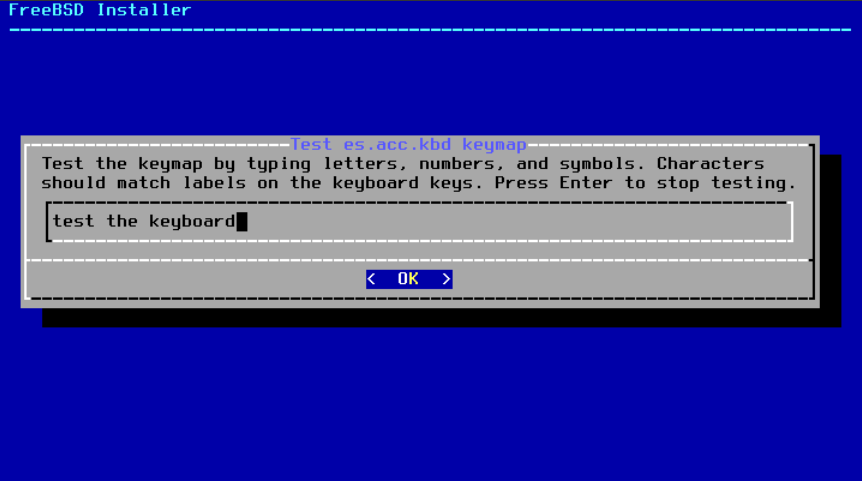

此外,在选择不同的键盘映射时,用户可以在继续之前尝试并确保它是正确的,如 按键映射测试菜单 所示。

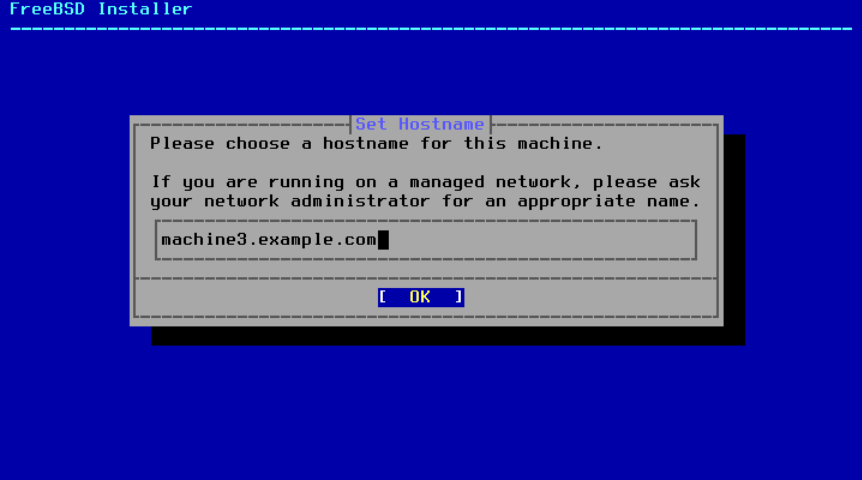

2.5.2. 设置主机名

下一个 bsdinstall 菜单用于设置新安装系统的主机名。

输入一个在网络中唯一的主机名。它应该是一个完全合格的主机名,例如 machine3.example.com 。

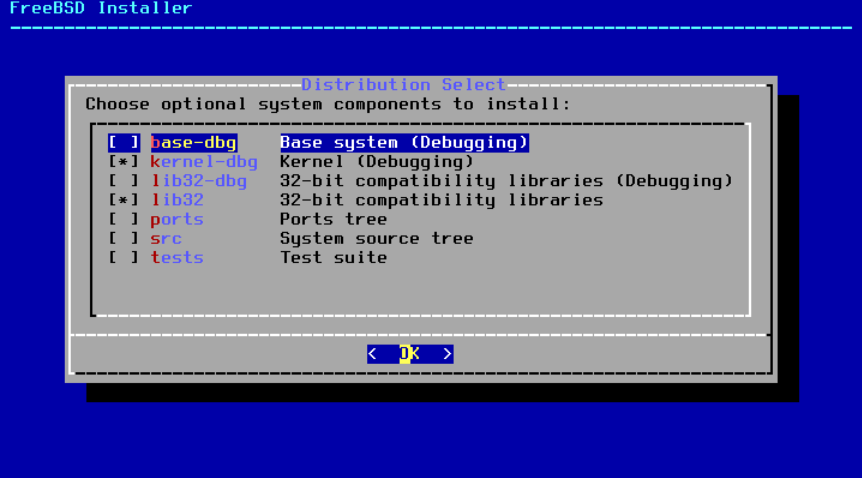

2.5.3. 选择要安装的组件

接下来, bsdinstall 将提示选择要安装的可选组件。

决定安装哪些组件将主要取决于系统的预期用途和可用的磁盘空间。 FreeBSD 内核和用户空间,统称为“基本系统”,始终会被安装。根据架构的不同,其中一些组件可能不会出现:

-

base-dbg- 基本工具,如 cat 和 ls 等,其中包含启用了调试符号的工具。 -

kernel-dbg- 启用了调试符号的内核和模块。 -

lib32-dbg- 在启用调试符号的 64 位 FreeBSD 版本上运行 32 位应用程序的兼容库。 -

lib32- 在 64 位版本的 FreeBSD 上运行 32 位应用程序的兼容性库。 -

ports- FreeBSD Ports Collection 是一组文件,用于自动下载、编译和安装第三方软件包。 安装应用程序:软件包和 Ports 讨论了如何使用 Ports Collection。安装程序不会检查磁盘空间是否足够。只有在有足够的硬盘空间时才选择此选项。 FreeBSD Ports 集合大约占用 3 GB 的磁盘空间。

-

src- 包含 FreeBSD 内核和用户空间的完整源代码。虽然大多数应用程序不需要它,但在构建设备驱动程序、内核模块或从 Ports Collection 中构建某些应用程序时可能需要它。它还用于开发 FreeBSD 本身。完整的源代码树需要 1 GB 的磁盘空间,重新编译整个 FreeBSD 系统需要额外的 5 GB 空间。 -

tests- FreeBSD 测试套件。

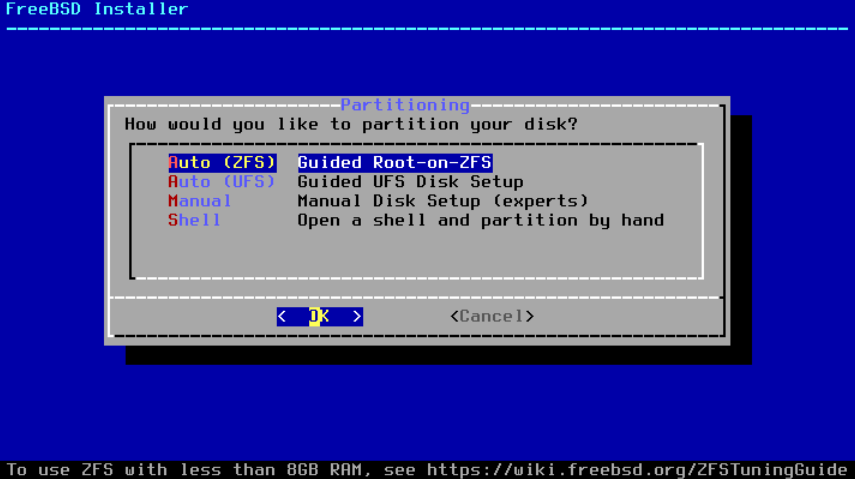

2.6. 分配磁盘空间

下一个菜单用于确定分配磁盘空间的方法。

bsdinstall 为用户提供了四种分配磁盘空间的方法:

-

Auto (ZFS)分区创建一个基于 ZFS 的系统,可选择支持 GELI 加密用于 引导环境。 -

Auto (UFS)分区是使用UFS文件系统自动设置磁盘分区的功能。 -

Manual分区允许高级用户通过菜单选项创建自定义分区。 -

Shell打开一个 shell 提示符,高级用户可以使用命令行工具(如 gpart(8)、fdisk(8) 和 bsdlabel(8))创建自定义分区。

本节描述了在布置磁盘分区时需要考虑的事项。然后演示了如何使用不同的分区方法。

2.6.1. 设计分区布局

文件系统的默认分区布局包括一个用于整个系统的文件系统。当使用 UFS 时,如果您有足够的磁盘空间或多个磁盘,考虑使用多个文件系统可能是值得的。在布置文件系统时,请记住硬盘从外部轨道到内部传输数据速度更快。因此,较小且访问频率较高的文件系统应该靠近驱动器的外部,而像 /usr 这样的较大分区应该放置在磁盘的内部部分。按照类似的顺序创建分区是一个好主意: / 、交换空间、/var 和 /usr。

/var 分区的大小反映了预期机器的使用情况。该分区用于存储邮箱、日志文件和打印机队列。根据用户数量和日志文件保留时间的长短,邮箱和日志文件的大小可能会出乎意料地增长。通常情况下,大多数用户在 /var 分区中很少需要超过 1GB 的可用磁盘空间。

|

有时,在 |

/usr 分区存放着许多支持系统的文件,包括 FreeBSD Ports Collection 和系统源代码。建议为这个分区提供至少 2GB 的空间。此外,请注意,默认情况下,用户的家目录位于 /usr/home ,但也可以放在另一个分区上。默认情况下, /home 是指向 /usr/home 的符号链接。

在选择分区大小时,请考虑空间需求。在一个分区中空间不足,而另一个分区几乎未使用可能会带来麻烦。

作为一个经验法则,交换分区的大小应该是物理内存(RAM)的两倍左右。具有较小内存的系统(对于较大内存配置来说更少)可能在有更多交换空间时性能更好。配置过少的交换空间可能导致虚拟内存页面扫描代码的低效,并且如果添加更多内存后可能会引发问题。

在具有多个 SCSI 磁盘或多个在不同控制器上运行的 IDE 磁盘的较大系统上,建议在每个驱动器上配置交换空间,最多四个驱动器。交换分区的大小应该大致相同。内核可以处理任意大小,但内部数据结构会按照最大交换分区的 4 倍进行扩展。保持交换分区的大小接近相同,可以让内核以最佳方式在不同磁盘间条带化交换空间。较大的交换大小可能会引发有关总配置交换的内核警告消息。通过增加用于跟踪交换分配的内存量来提高限制,如警告消息所指示的那样。在被迫重新启动之前,从失控的程序中恢复可能更容易。

通过正确地分区系统,较小的写入密集分区引入的碎片不会波及到主要读取分区。将写入负载较重的分区保持在磁盘边缘附近,将提高在这些分区中发生的 I/O 性能。虽然可能需要较大分区的 I/O 性能,但将它们更靠近磁盘边缘不会比将 /var 移动到边缘带来显著的性能改善。

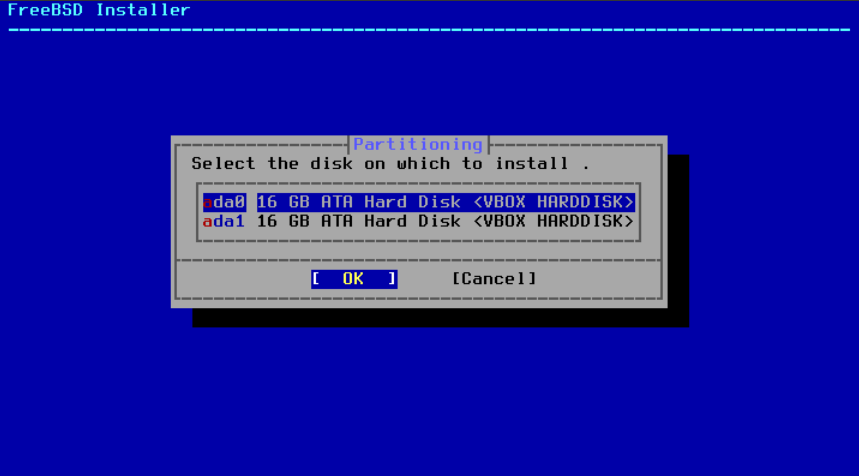

2.6.2. 使用 UFS 进行引导分区

当选择此方法时,菜单将显示可用的磁盘。如果连接了多个磁盘,请选择要安装 FreeBSD 的磁盘。

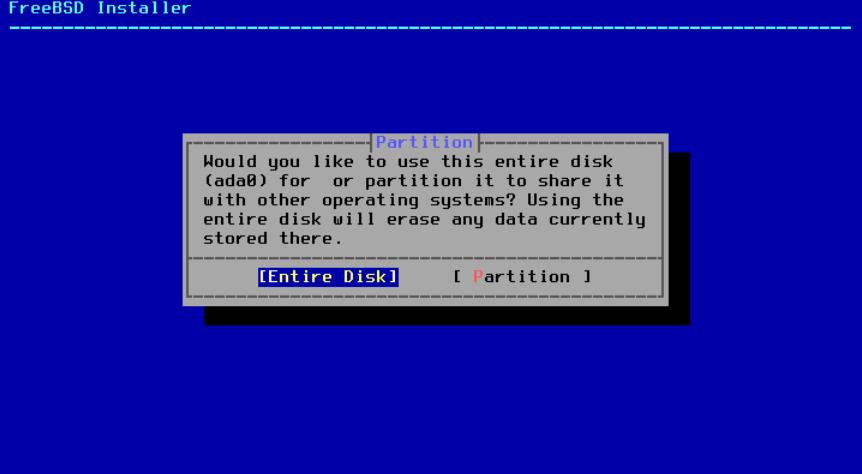

选择磁盘后,下一个菜单会提示选择是将整个磁盘安装,还是使用可用空间创建分区。如果选择 Entire Disk ,将自动创建一个填满整个磁盘的通用分区布局。选择 Partition 将从磁盘上未使用的空间创建一个分区布局。

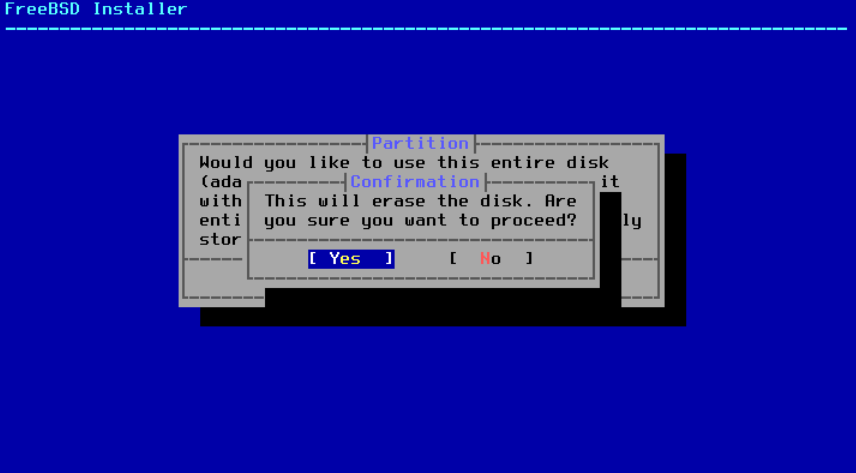

选择 Entire Disk 选项后,bsdinstall 会显示一个对话框,指示将擦除磁盘。

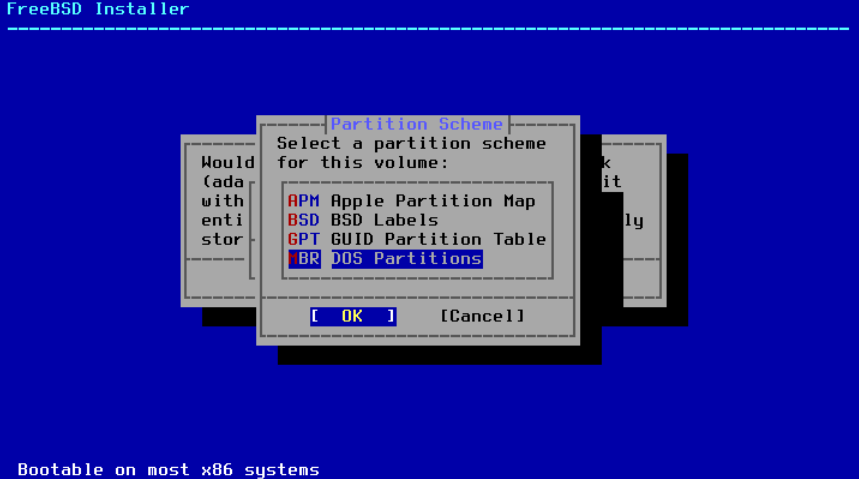

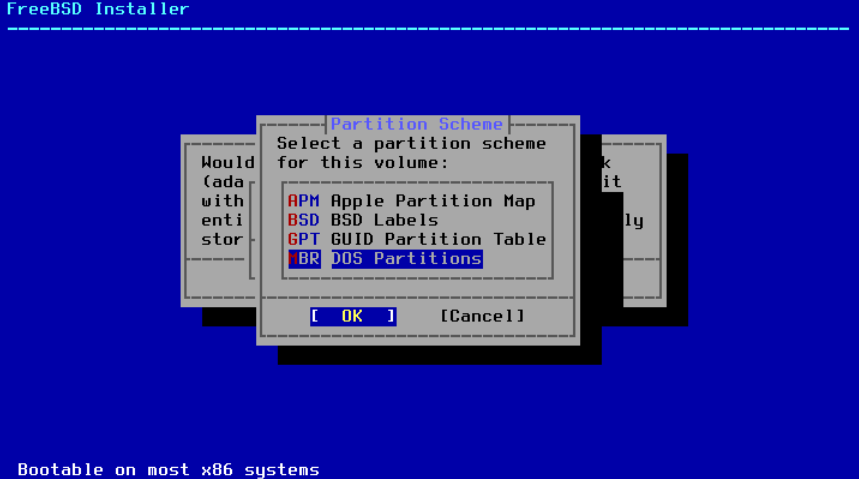

下一个菜单显示了可用的分区方案类型列表。对于 amd64 计算机来说, GPT 通常是最合适的选择。不兼容 GPT 的旧计算机应该使用 MBR。其他分区方案通常用于不常见或较旧的计算机。有关更多信息,请参阅 分区方案 。

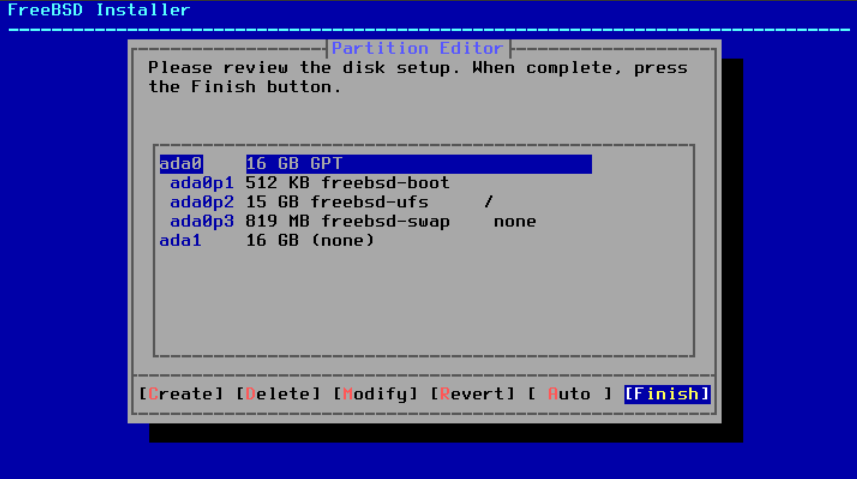

在创建分区布局之后,请进行审核以确保它满足安装的需求。选择 Revert 将重置分区为其原始值。按下 Auto 将重新创建自动的 FreeBSD 分区。分区也可以手动创建、修改或删除。当分区设置正确时,请选择 Finish 继续进行安装。

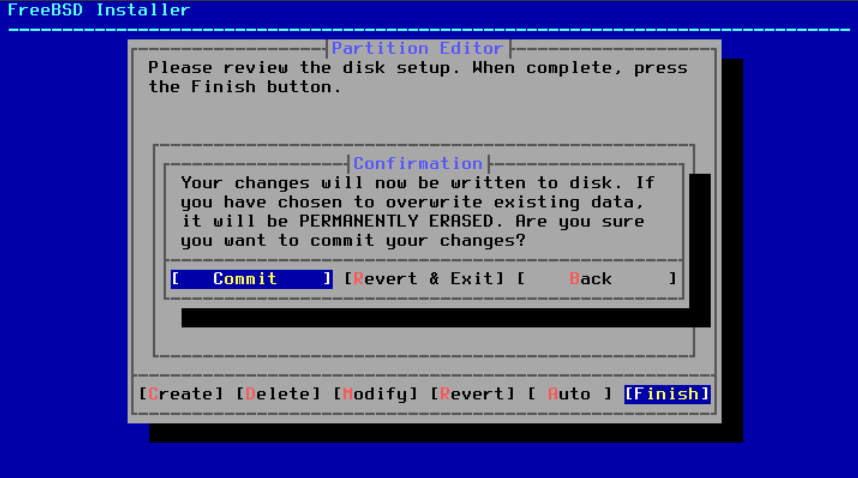

一旦磁盘配置完成,下一个菜单提供了在选择的驱动器格式化之前进行更改的最后机会。如果需要进行更改,请选择 返回 返回到主分区菜单。 还原和退出 退出安装程序,不对驱动器进行任何更改。否则,选择 提交 开始安装过程。

要继续安装过程,请转到 获取分发文件 。

2.6.3. 手动分区

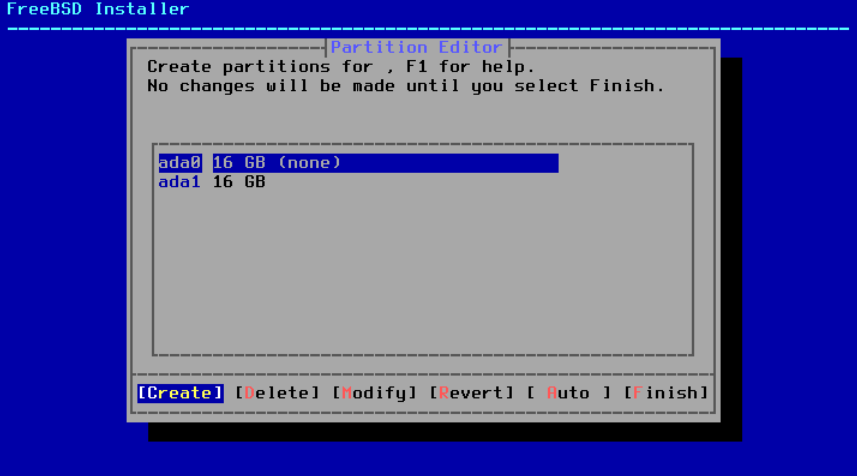

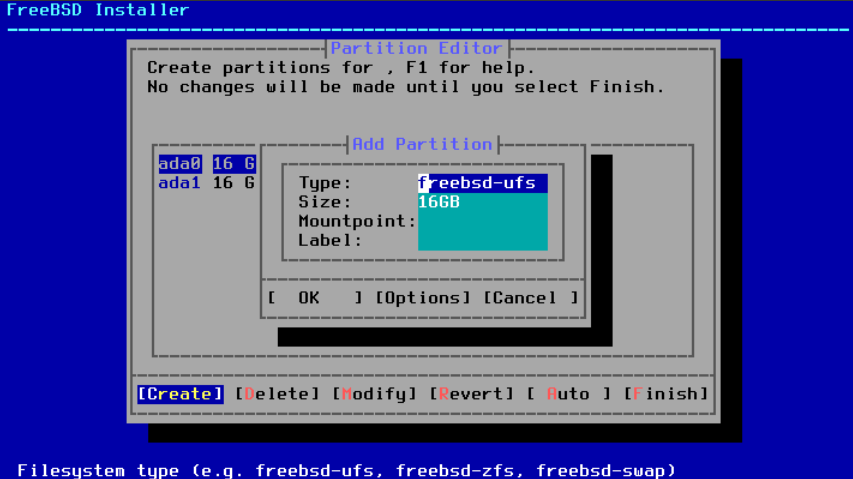

选择此方法将打开分区编辑器:

高亮显示安装驱动器(在此示例中为 ada0),然后选择 Create 以显示可用分区方案的菜单:

GPT 通常是 amd64 计算机的最合适选择。不兼容 GPT 的旧计算机应使用 MBR。其他分区方案通常用于不常见或较旧的计算机。

| 缩写 | 描述 |

|---|---|

APM |

Apple Partition Map,由 PowerPC® 使用。 |

BSD |

没有 MBR 的 BSD 标签,有时被称为 危险专用模式,因为非 BSD 磁盘工具可能无法识别它。 |

GPT |

GUID 分区表 。 |

MBR |

主引导记录 。 |

在选择和创建分区方案之后,再次选择 Create 来创建分区。使用 Tab 键将焦点放在字段上(在循环通过 <OK> 、 <Options> 和 <Cancel> 之后)。

标准的 FreeBSD GPT 安装至少使用三个分区,其中包括 UFS 或 ZFS 之一:

-

freebsd-boot或efi- 存放着 FreeBSD 的引导代码。 -

freebsd-ufs- 一个 FreeBSD UFS 文件系统。 -

freebsd-zfs- 一个 FreeBSD 的 ZFS 文件系统。有关 ZFS 的更多信息,请参阅 Z 文件系统(ZFS) 。 -

freebsd-swap- FreeBSD 交换空间。

请参考 gpart(8),了解可用的 GPT 分区类型的描述。

可以创建多个文件系统分区。有些人喜欢传统的布局,将 /、/var、/tmp 和 /usr 分别放在不同的分区中。

|

请注意,在具有足够内存的系统上,可以将 |

请参考 创建传统的分割文件系统分区 中的示例。

Size 可以使用常见的缩写进行输入:K 表示千字节,M 表示兆字节,G 表示吉字节。

|

正确的扇区对齐可以提供最佳性能,将分区大小设置为 4K 字节的倍数有助于确保在具有 512 字节或 4K 字节扇区的驱动器上进行对齐。通常,使用 1M 或 1G 的倍数作为分区大小是确保每个分区从 4K 的倍数开始的最简单方法。有一个例外:由于当前引导代码的限制,freebsd-boot 分区的大小不应超过 512K 。 |

如果分区将包含文件系统,则需要一个 Mountpoint 。如果只创建一个 UFS 分区,则挂载点应为 /。

Label 是分区的名称。如果驱动器连接到不同的控制器或端口,驱动器名称或编号可能会发生变化,但分区标签不会改变。在像 /etc/fstab 这样的文件中使用标签而不是驱动器名称和分区编号,可以使系统更容忍硬件变化。当连接了磁盘时,GPT 标签会出现在 /dev/gpt/ 中。其他分区方案具有不同的标签功能,它们的标签会出现在 /dev/ 中的不同目录中。

|

在每个分区上使用唯一的标签,以避免相同标签引起的冲突。可以在标签中添加计算机名称、用途或位置的几个字母。例如,对于名为 |

对于传统的分区布局,其中 /、/var、/tmp 和 /usr 目录是各自独立的文件系统,创建一个 GPT 分区方案,然后按照所示创建分区。所示的分区大小适用于 20G 目标磁盘。如果目标磁盘上有更多的空间,可以考虑使用更大的交换空间或 /var 分区。这里显示的标签以 ex 为前缀,表示"示例",但读者应根据上述说明使用其他唯一的标签值。

默认情况下,FreeBSD 的 gptboot 期望第一个 UFS 分区是 / 分区。

| 分区类型 | 大小 | 挂载点 | 标签 |

|---|---|---|---|

|

|

||

|

|

|

|

|

|

` |

|

|

|

|

|

|

|

|

|

|

接受默认选项(使用磁盘的剩余空间)。 |

|

|

在创建自定义分区后,选择 Finish 继续安装并转到 获取分发文件 。

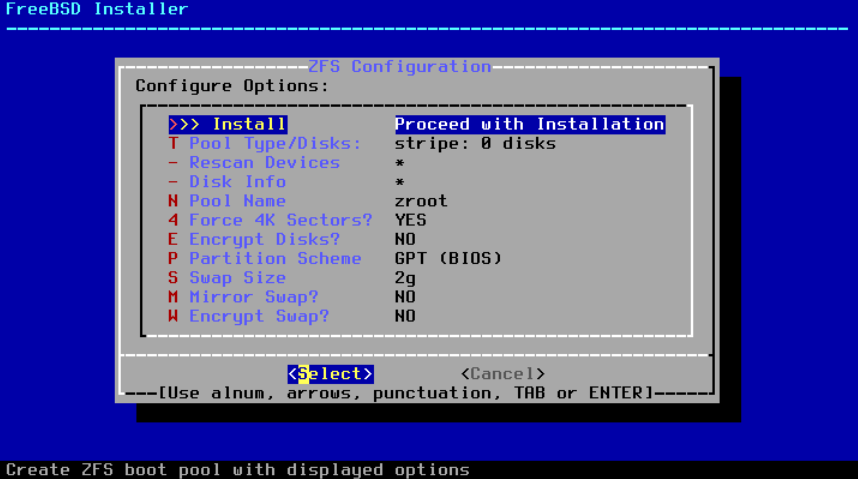

2.6.4. 使用 Root-on-ZFS 进行引导分区

这种分区模式只适用于整个磁盘,并且会擦除整个磁盘的内容。主要的 ZFS 配置菜单提供了一些选项来控制池的创建。

这是该菜单中选项的摘要:

-

安装(Install)- 使用所选选项继续安装。 -

` 池类型及磁盘(Pool Type/Disks)` - 配置

池类型和组成池的磁盘。自动 ZFS 安装程序目前只支持创建单个顶级 vdev,除非是 stripe 模式。要创建更复杂的池,请使用 Shell 模式分区 中的说明来创建池。 -

重新扫描设备(Rescan Devices)- 重新填充可用磁盘列表。 -

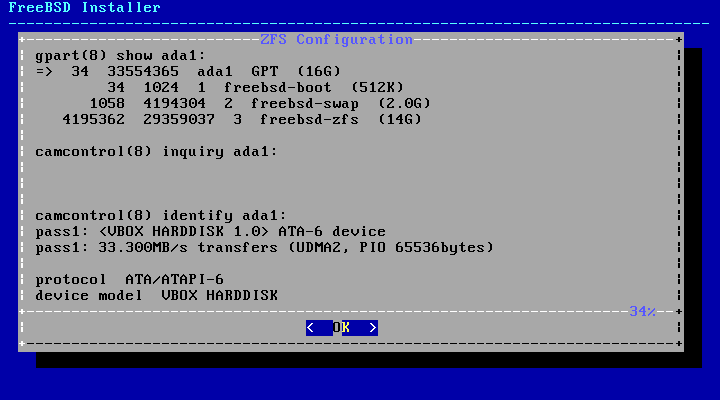

磁盘信息(Disk Info)- 此菜单可用于检查每个磁盘,包括其分区表和其他各种信息,如设备型号和序列号(如果可用)。 -

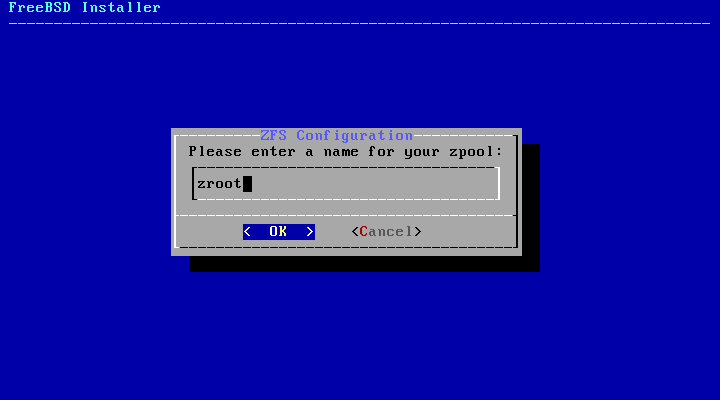

池名称(Pool Name)- 设置池的名称。默认名称为 zroot。 -

强制使用 4K 扇区(Force 4K Sectors)?- 强制使用 4K 扇区。默认情况下,安装程序将自动创建与 4K 边界对齐的分区,并强制 ZFS 使用 4K 扇区。即使是 512 字节扇区的磁盘,这也是安全的,并且还有一个额外的好处,即确保在将来可以将 4K 扇区磁盘添加到在 512 字节磁盘上创建的池中,无论是作为额外的存储空间还是作为替换失败的磁盘。按下 Enter 键选择是否激活它。 -

加密磁盘(Encrypt Disks)?- 加密磁盘允许用户使用 GELI 对磁盘进行加密。有关磁盘加密的更多信息,请参阅 “使用 geli 进行磁盘加密”。按下 Enter 键选择是否激活它。 -

分区方案(Partition Scheme)- 选择分区方案。在大多数情况下,GPT 是推荐的选项。按下 Enter 键来在不同选项之间进行选择。 -

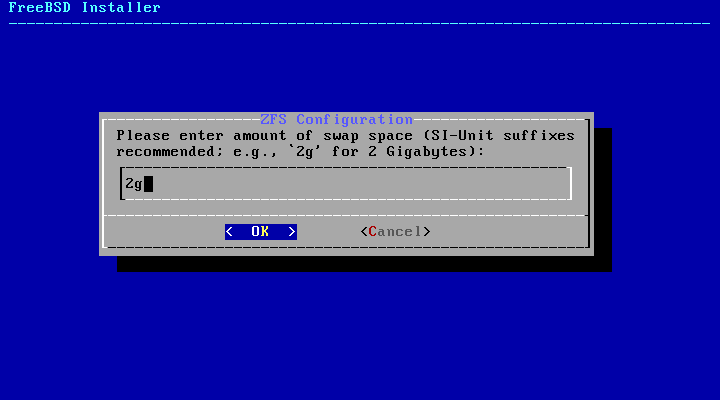

交换空间大小(Swap Size)- 设置交换空间的大小。 -

镜像交换分区(Mirror Swap)?- 是否在磁盘之间进行交换分区的镜像。请注意,启用镜像交换分区将会破坏崩溃转储。按下 Enter 键来激活或不激活。 -

加密交换空间(Encrypt Swap)?- 是否加密交换空间。这将在每次系统启动时使用临时密钥加密交换空间,并在重新启动时丢弃它。按下 Enter 键选择是否激活。有关加密交换空间的更多信息,请参阅 “加密交换空间” 。

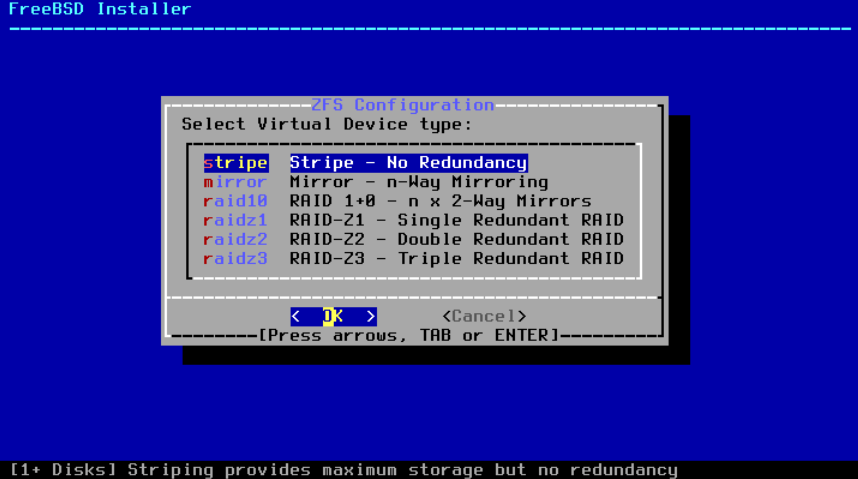

选择 T 来配置 池类型 和组成池的磁盘。

这是一个关于此菜单中可选择的 池类型 的摘要:

-

stripe- 条带化提供了最大的存储空间,但没有冗余。如果只有一个磁盘故障,池中的数据将无法恢复。 -

镜像(mirror)- 镜像将所有数据完整地存储在每个磁盘上。镜像提供良好的读取性能,因为数据可以并行从所有磁盘中读取。写入性能较慢,因为数据必须写入池中的所有磁盘。允许除一个磁盘外的所有磁盘故障。此选项至少需要两个磁盘。 -

raid10- 镜像条带化。提供最佳性能,但存储空间最少。此选项至少需要偶数个磁盘和至少四个磁盘。 -

raidz1- 单冗余 RAID 。允许同时故障一个磁盘。此选项至少需要三个磁盘。 -

raidz2- 双冗余 RAID 。允许同时故障两个磁盘。此选项至少需要四个磁盘。 -

raidz3- 三重冗余 RAID 。允许同时故障三个磁盘。此选项至少需要五个磁盘。

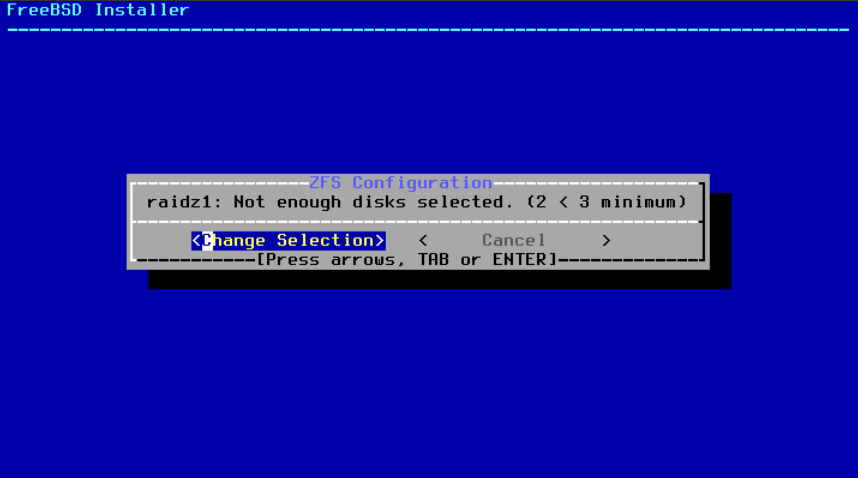

一旦选择了 池类型,将显示可用磁盘列表,并提示用户选择一个或多个磁盘来组成池。然后,将验证配置以确保选择了足够的磁盘。如果验证失败,请选择 <Change Selection> 返回到磁盘列表,或选择 <Back> 更改 池类型。

如果列表中缺少一个或多个磁盘,或者在启动安装程序后附加了磁盘,请选择 - Rescan Devices 以重新填充可用磁盘列表。

为了避免意外擦除错误的磁盘,可以使用 - Disk Info 菜单来检查每个磁盘,包括其分区表和其他各种信息,如设备型号和序列号(如果有)。

选择 N 来配置 池名称。输入所需的名称,然后选择 <OK> 来确认,或选择 <Cancel> 返回主菜单并保留默认名称。

选择 S 来设置交换空间的大小。输入所需的交换空间大小,然后选择 <OK> 来确认设置,或选择 <Cancel> 返回主菜单并使用默认大小。

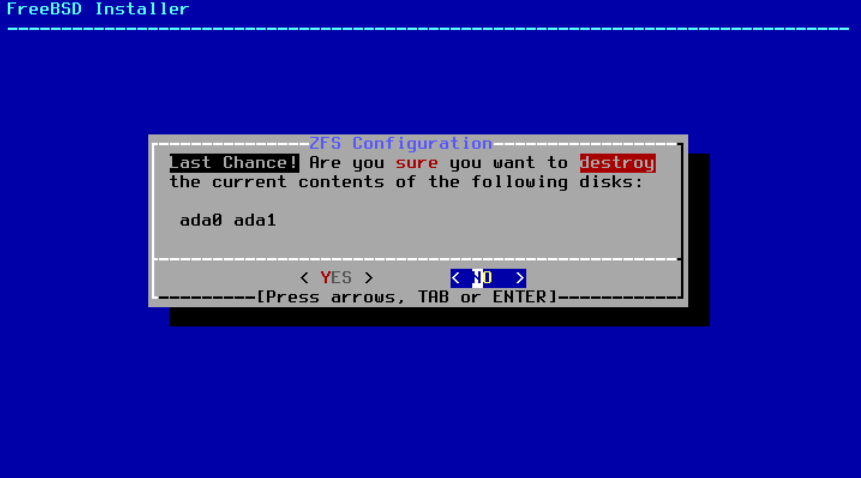

一旦所有选项都设置为所需的值,选择菜单顶部的 >>> Install 选项。然后安装程序会在销毁所选驱动器的内容以创建 ZFS 池之前,提供最后一次取消的机会。

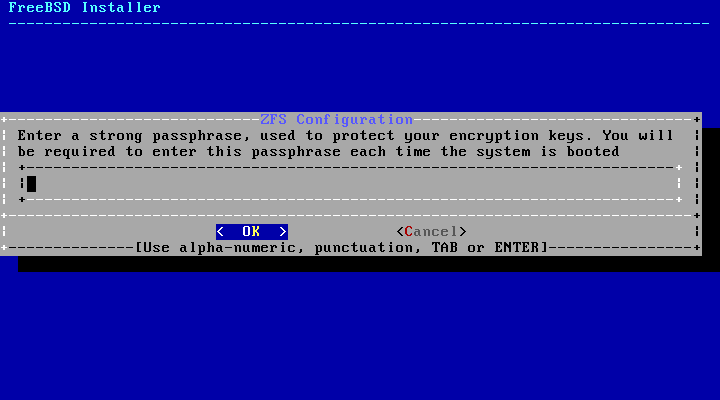

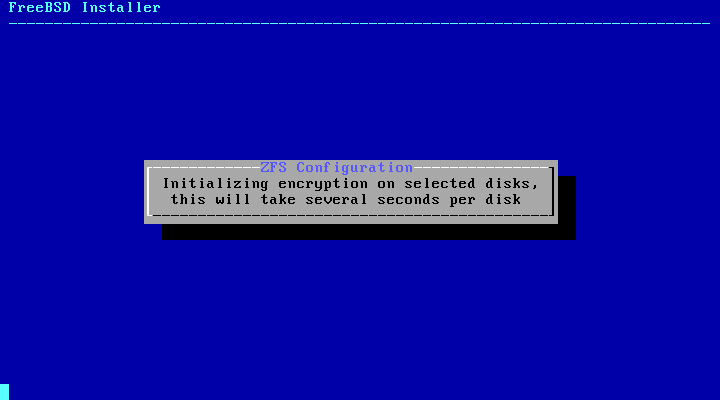

如果启用了 GELI 磁盘加密,安装程序将会两次提示输入用于加密磁盘的密码短语。然后,加密的初始化过程开始。

安装然后正常进行。要继续安装,请转到 获取分发文件 。

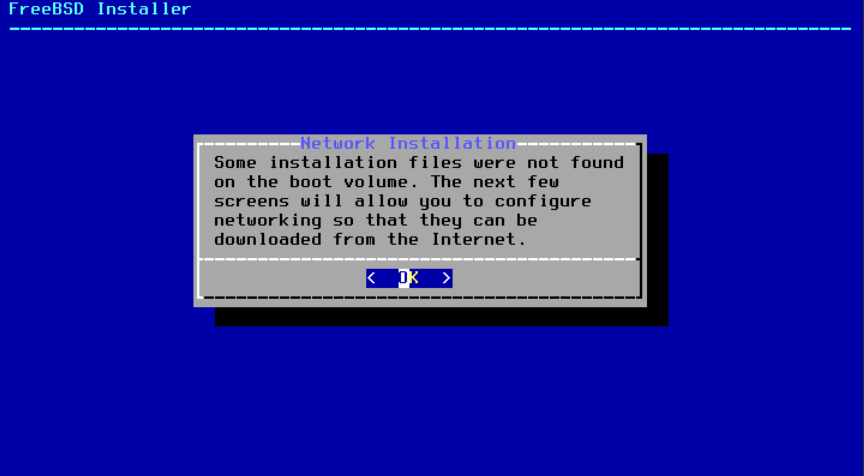

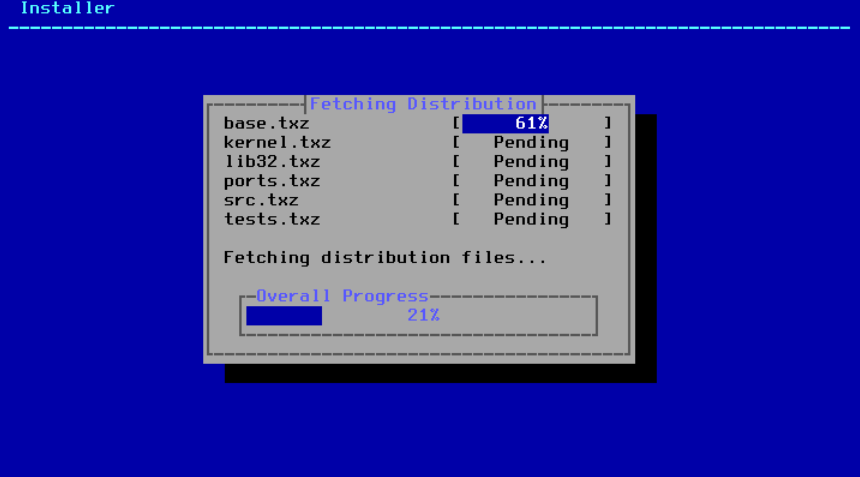

2.7. 获取分发文件

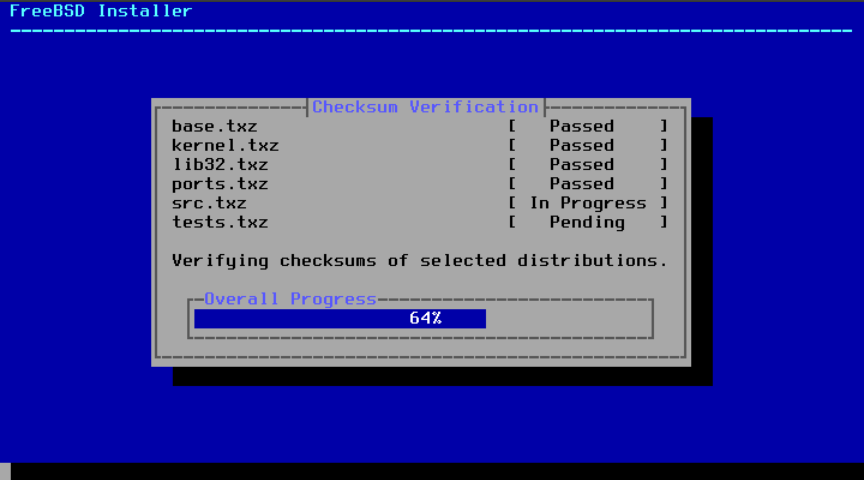

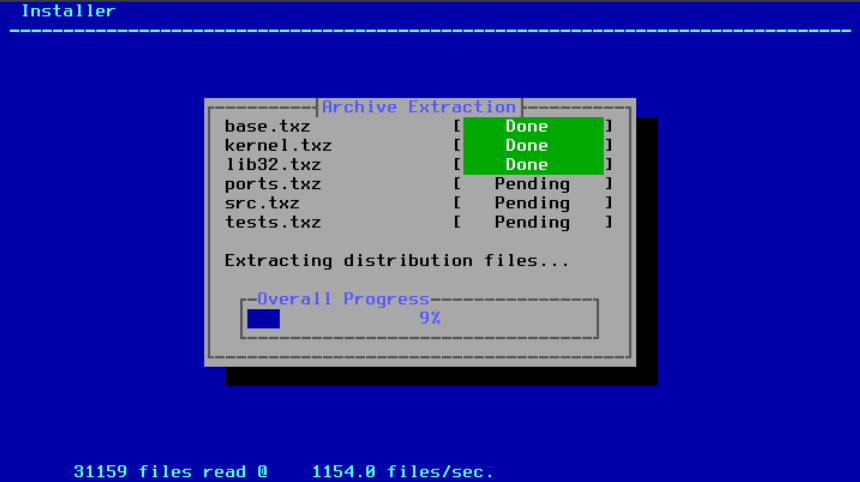

安装时间将根据所选择的发行版、安装介质和计算机速度而有所不同。一系列的消息将指示安装的进度。

首先,安装程序会格式化所选磁盘并初始化分区。接下来,在选择了 仅引导媒体 或 迷你内存棒 的情况下,它会下载所选组件:

接下来,将验证分发文件的完整性,以确保在下载过程中没有损坏或在安装介质中读取错误:

最后,验证过的分发文件被解压到磁盘上:

一旦提取了所有请求的分发文件, bsdinstall 将显示第一个安装后配置屏幕。下一节将介绍可用的后配置选项。

2.8. 网络接口,账户,时区,服务和加固

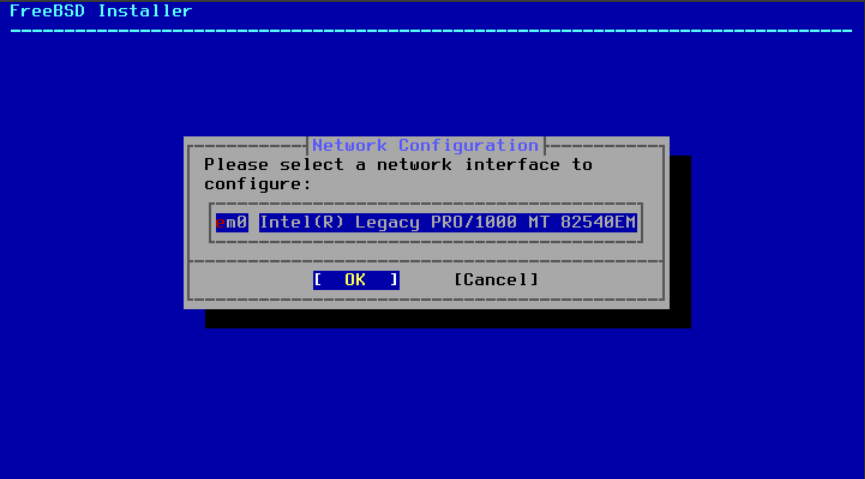

2.8.2. 配置网络接口

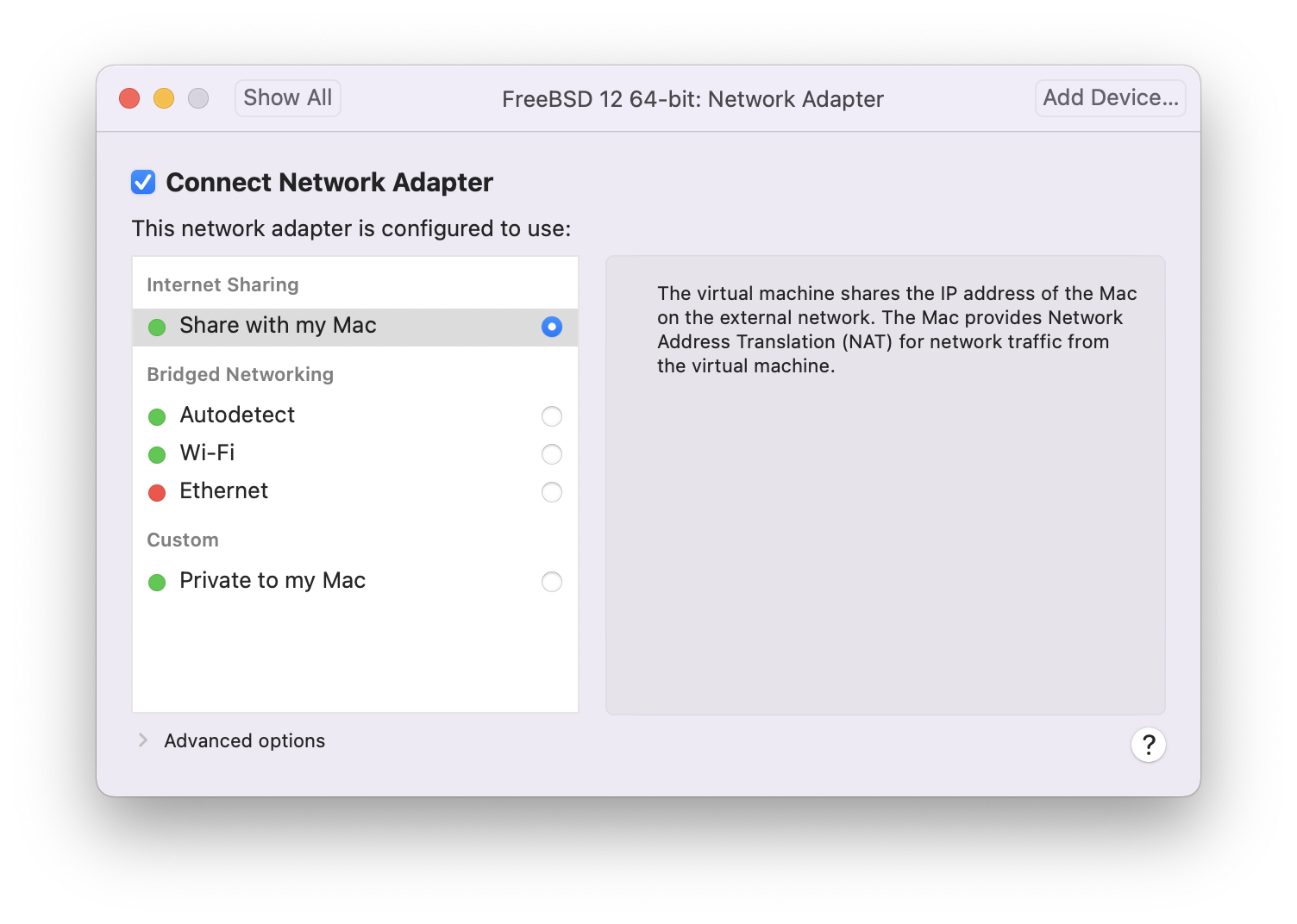

接下来,将显示计算机上找到的网络接口列表。请选择要配置的接口。

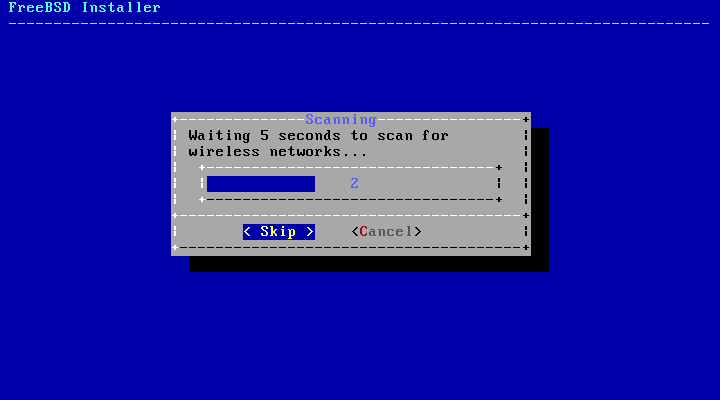

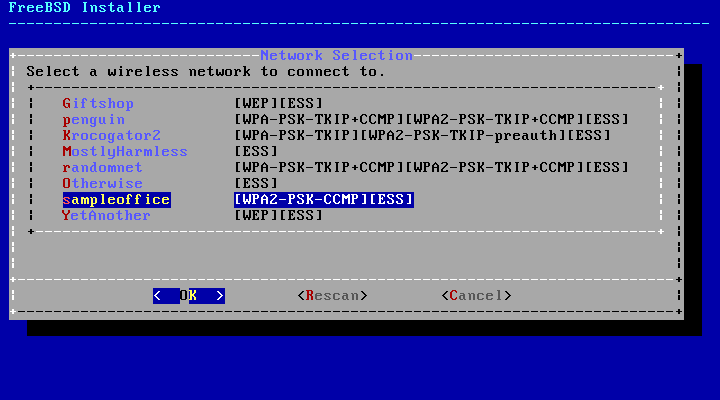

如果选择了以太网接口,安装程序将直接跳转到 选择 IPv4 网络 中显示的菜单。如果选择了无线网络接口,系统将会扫描无线接入点:

无线网络通过服务集标识符(SSID)进行识别,每个网络都有一个短而独特的名称。扫描期间找到的 SSID 将列出,然后是该网络可用的加密类型的描述。如果所需的 SSID 在列表中未出现,请选择 Rescan 进行再次扫描。如果所需的网络仍未出现,请检查天线连接是否有问题,或尝试将计算机移动到接入点附近。每次更改后都要重新扫描。

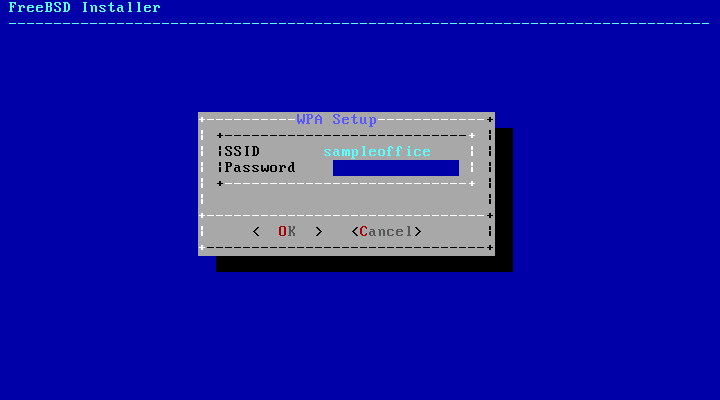

接下来,请输入连接到所选无线网络的加密信息。强烈建议使用 WPA2 加密,而不是较旧的加密类型,如 WEP ,因为 WEP 提供的安全性很低。如果网络使用 WPA2,请输入密码,也称为预共享密钥(PSK)。出于安全原因,输入框中键入的字符将显示为星号。

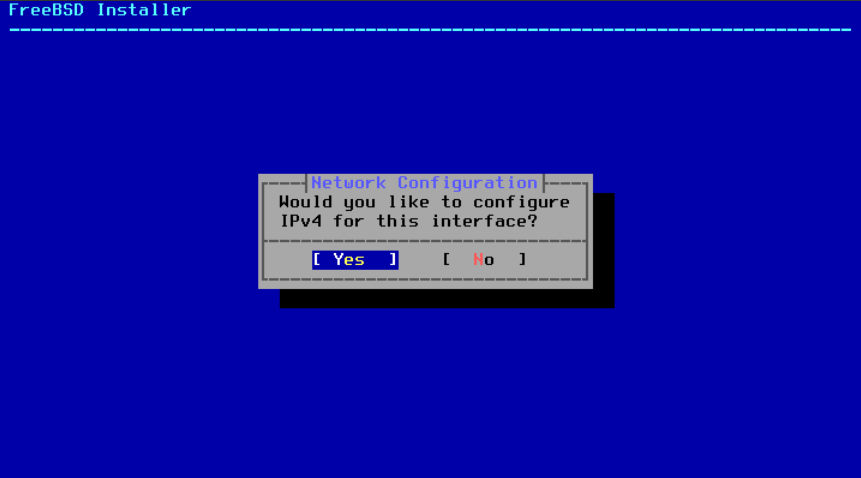

接下来,选择是否在以太网或无线接口上配置 IPv4 地址:

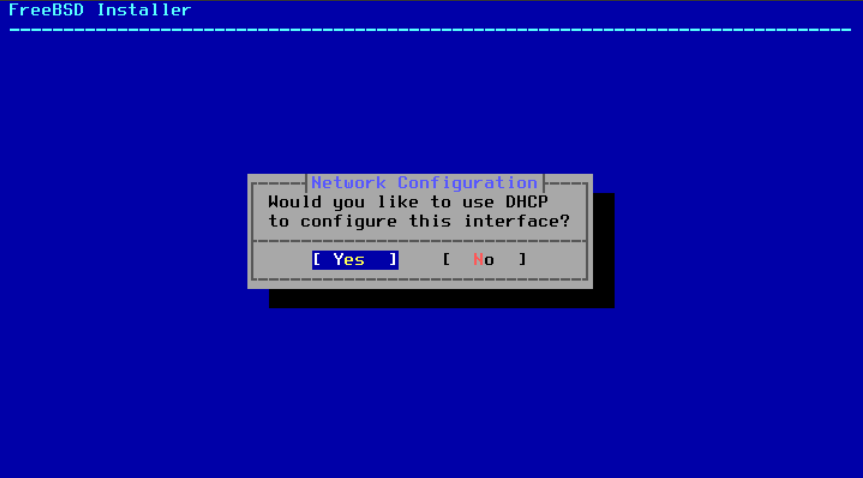

IPv4 配置有两种方法。如果网络提供了 DHCP 服务器,DHCP 将自动正确配置网络接口,并且应该使用 DHCP。否则,需要手动输入地址信息作为静态配置。

|

请不要输入随机的网络信息,因为它不会起作用。如果没有 DHCP 服务器可用,请向网络管理员或互联网服务提供商获取 所需网络信息 中列出的信息。 |

如果有 DHCP 服务器可用,请在下一个菜单中选择 Yes 以自动配置网络接口。安装程序将会暂停一分钟左右,以便找到 DHCP 服务器并获取系统的地址信息。

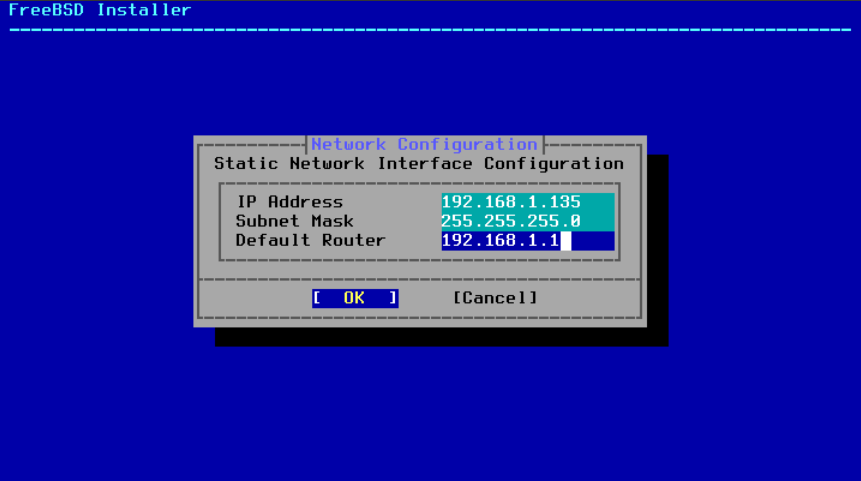

如果没有可用的 DHCP 服务器,请选择 No,并在此菜单中输入以下寻址信息:

-

IP 地址(IP Address)- 分配给此计算机的 IPv4 地址。该地址必须是唯一的,并且在本地网络上没有被其他设备使用。 -

子网掩码(Subnet Mask)- 网络的子网掩码。 -

默认路由器(Default Router)- 网络的默认网关的 IP 地址。

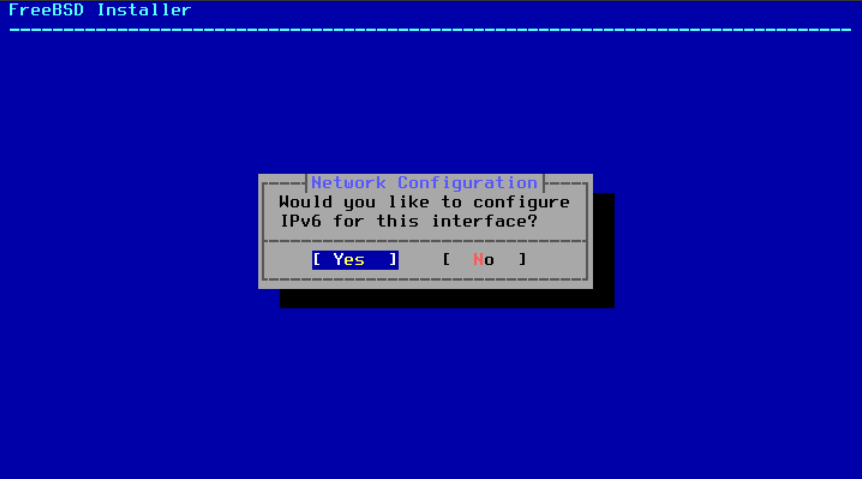

下一个屏幕将询问是否应该为 IPv6 配置接口。如果 IPv6 可用且需要,请选择 Yes 来选择它。

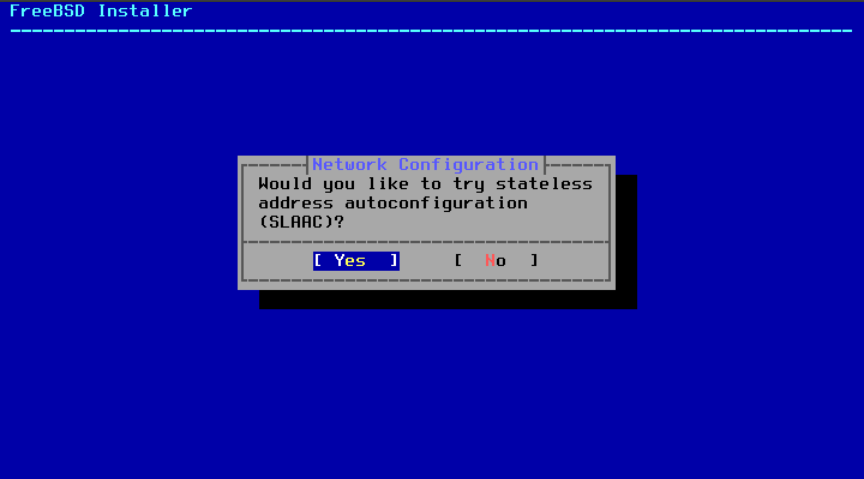

IPv6 还有两种配置方法。无状态地址自动配置(SLAAC)将自动从本地路由器请求正确的配置信息。有关更多信息,请参阅 rfc4862。静态配置需要手动输入网络信息。

如果有 IPv6 路由器可用,请在下一个菜单中选择 Yes 以自动配置网络接口。安装程序将会暂停一分钟左右,以查找路由器并获取系统的寻址信息。

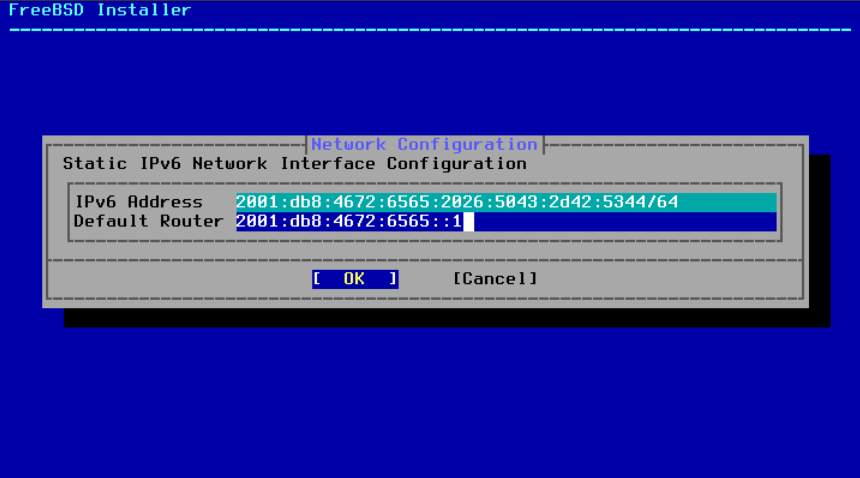

如果没有可用的 IPv6 路由器,请选择 No 并在此菜单中输入以下寻址信息:

-

IPv6 地址(IPv6 Address)- 分配给此计算机的 IPv6 地址。该地址必须是唯一的,并且在本地网络中没有被其他设备使用。 -

默认路由器(Default Router)- 网络的默认网关的 IPv6 地址。

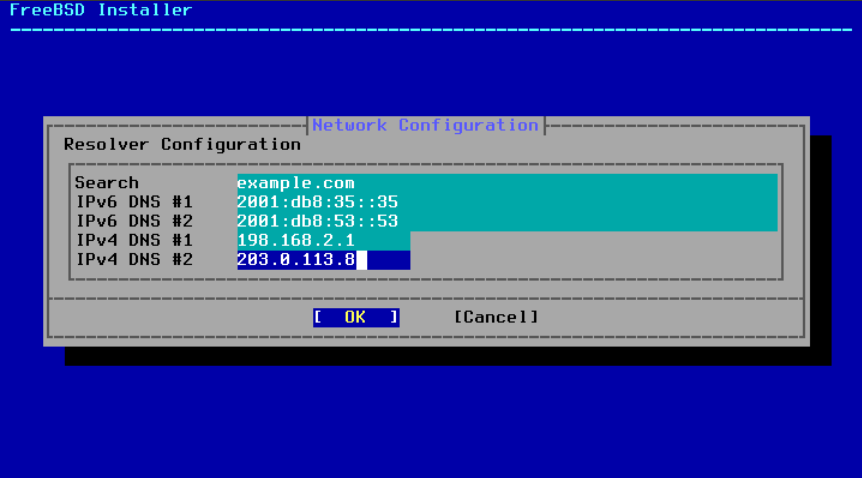

最后一个网络配置菜单用于配置域名系统(DNS)解析器,该解析器将主机名转换为网络地址,并且可以将网络地址转换为主机名。如果使用 DHCP 或 SLAAC 自动配置网络接口,则 解析器配置(Resolver Configuration) 值可能已经填写。否则,请在 搜索(Search) 字段中输入本地网络的域名。DNS #1 和 DNS #2 是 DNS 服务器的 IPv4 和 / 或 IPv6 地址。至少需要一个 DNS 服务器。

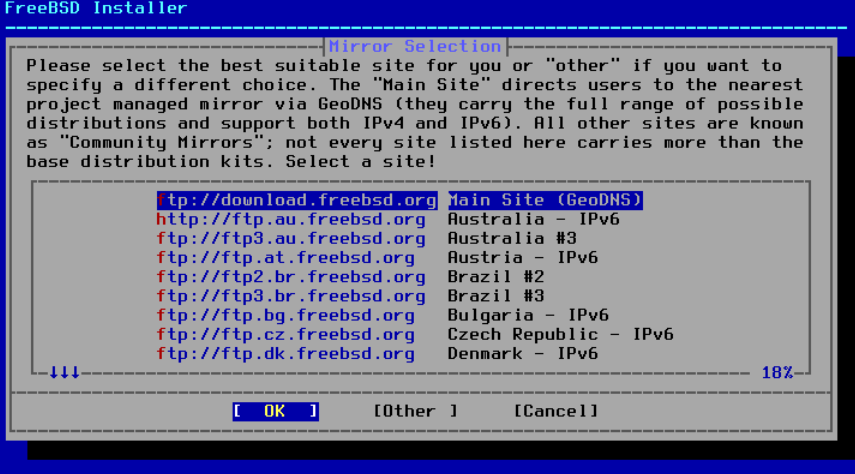

一旦配置了接口,选择一个位于与安装 FreeBSD 的计算机相同地区的镜像站点。当镜像站点靠近目标计算机时,可以更快地检索文件,从而减少安装时间。

|

选择 |

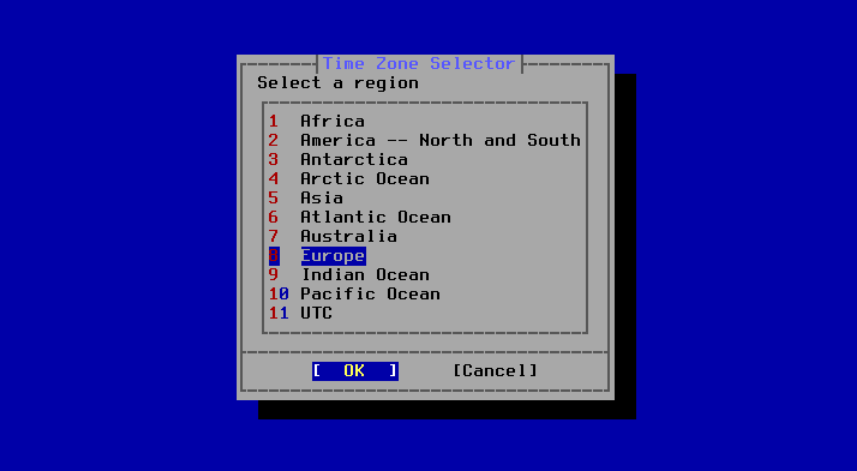

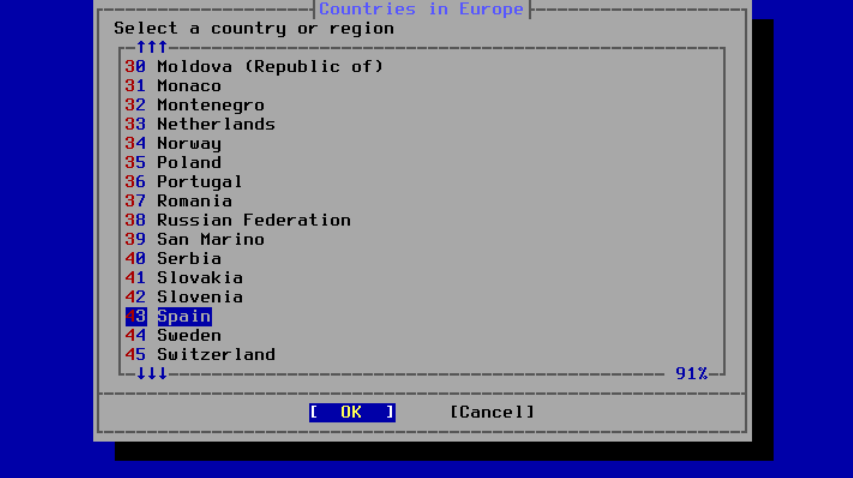

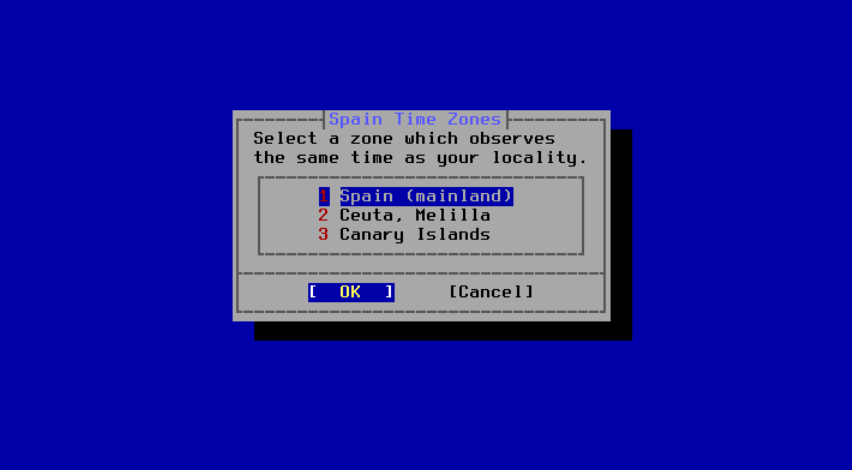

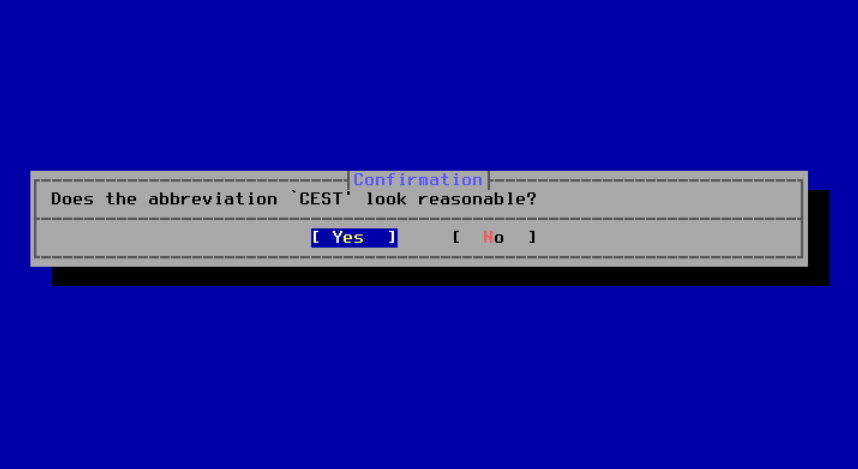

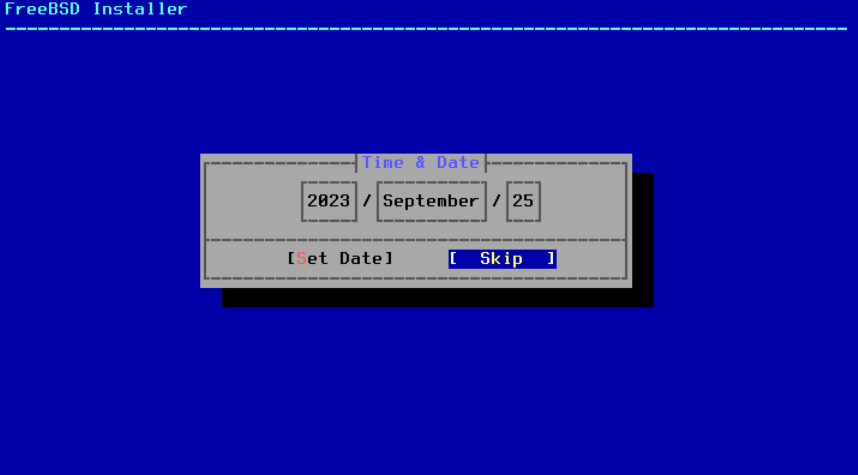

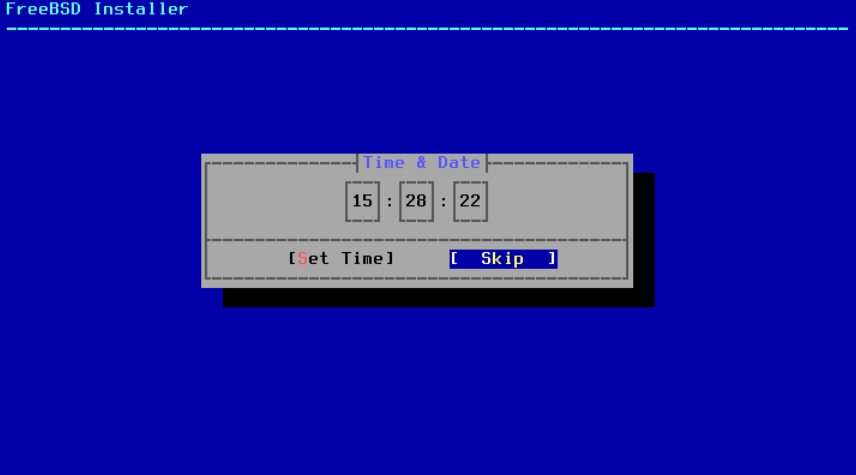

2.8.3. 设置时区

下一系列菜单用于通过选择地理区域、国家和时区来确定正确的本地时间。设置时区允许系统自动校正区域时间变化,如夏令时,并正确执行其他与时区相关的功能。

这里展示的示例适用于位于西班牙欧洲大陆时区的机器。根据地理位置的不同,选择项会有所变化。

使用箭头键选择适当的区域,然后按下 Enter 键。

使用箭头键选择适当的国家,然后按下键盘上的 [Enter] 键。

使用箭头键选择适当的时区,然后按下 Enter 键确认。

请确认时区的缩写是否正确。

使用箭头键选择适当的日期,然后按下 Set Date 。否则,可以通过按下 Skip 来跳过日期选择。

使用箭头键选择适当的时间,然后按下 Set Time 。否则,可以通过按下 Skip 来跳过时间选择。

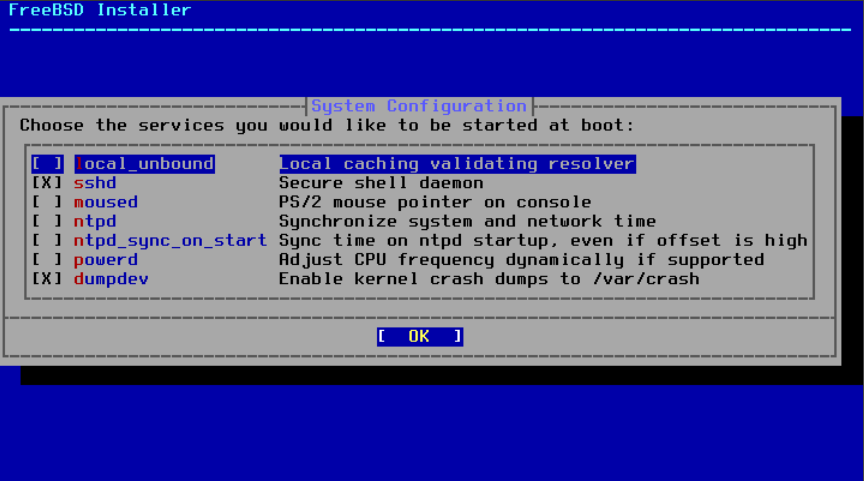

2.8.4. 启用服务

下一个菜单用于配置系统启动时将启动哪些系统服务。所有这些服务都是可选的。只启动系统运行所需的服务。

这里是可以在此菜单中启用的服务的摘要:

-

local_unbound- 启用本地 DNS 解析器 unbound 。需要注意的是,这个配置只适用于作为本地缓存转发解析器使用。如果目标是为整个网络设置解析器,请安装dns/unbound软件包。 -

sshd- 安全 Shell(SSH)守护进程用于通过加密连接远程访问系统。只有在系统需要提供远程登录时才启用此服务。 -

moused- 如果希望从命令行系统控制台使用鼠标,请启用此服务。 -

ntpdate- 在启动时启用自动时钟同步。请注意,该程序的功能现在已经整合到ntpd(8)守护进程中,ntpdate(8)实用程序将很快被弃用。 -

ntpd- 自动时钟同步的网络时间协议(NTP)守护进程。如果您希望将系统时钟与远程时间服务器或时间池同步,请启用此服务。 -

powerd- 用于系统电源控制和节能的实用程序。 -

dumpdev- 崩溃转储在调试系统问题时非常有用,因此鼓励用户启用它们。

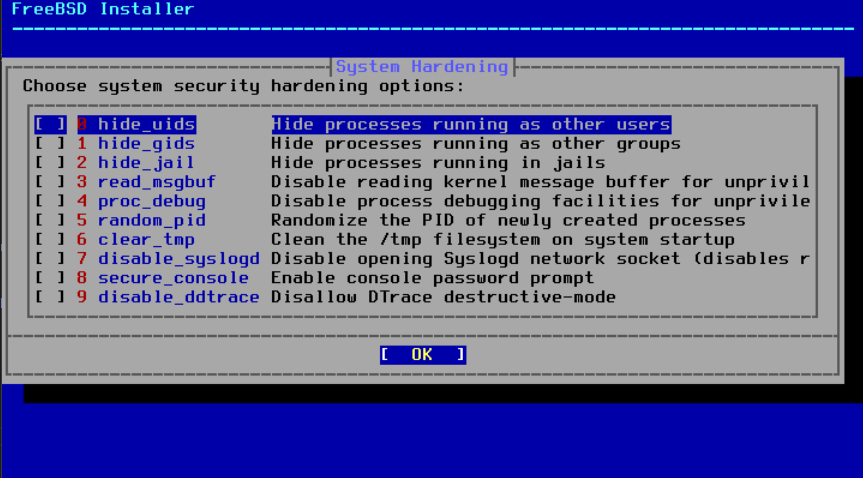

2.8.5. 启用强化安全选项

下一个菜单用于配置启用的安全选项。所有这些选项都是可选的,但建议使用它们。

这里是可以在此菜单中启用的选项摘要:

-

hide_uids- 隐藏以其他用户(UID)身份运行的进程。这可以防止非特权用户看到其他用户正在运行的进程。 -

hide_gids- 隐藏以其他组(GID)身份运行的进程。这可以防止非特权用户看到来自其他组的运行进程。 -

hide_jail- 隐藏在 jail 中运行的进程。这可以防止非特权用户看到在 jail 内部运行的进程。 -

read_msgbuf- 禁止非特权用户读取内核消息缓冲区。防止非特权用户使用 dmesg(8) 命令查看内核日志缓冲区中的消息。 -

proc_debug- 禁用非特权用户的进程调试功能。禁用了各种非特权进程间调试服务,包括一些 procfs 功能,ptrace()和ktrace()。请注意,这也会阻止调试工具如 lldb(1)、truss(1) 和 procstat(1),以及某些脚本语言(如 PHP)中的一些内置调试功能。 -

random_pid- 随机化进程的 PID 。 -

clear_tmp- 在系统启动时清理/tmp目录。 -

disable_syslogd- 禁用打开 syslogd 网络套接字。默认情况下,FreeBSD 以安全方式运行 syslogd ,使用-s选项。这样可以防止守护进程在 514 端口上监听传入的 UDP 请求。启用此选项后, syslogd 将改为使用-ss运行,这将阻止 syslogd 打开任何端口。有关更多信息,请参阅 syslogd(8) 。 -

disable_sendmail- 禁用 sendmail 邮件传输代理。 -

secure_console- 在进入单用户模式时,使命令提示符要求输入root密码。 -

disable_ddtrace- DTrace 可以以影响运行中的内核的模式运行。除非显式启用,否则不得使用破坏性操作。在使用 DTrace 时,使用-w来启用此选项。有关更多信息,请参阅 dtrace(1) 。 -

enable_aslr- 启用地址空间布局随机化。有关地址空间布局随机化的更多信息,请参考 维基百科文章 。

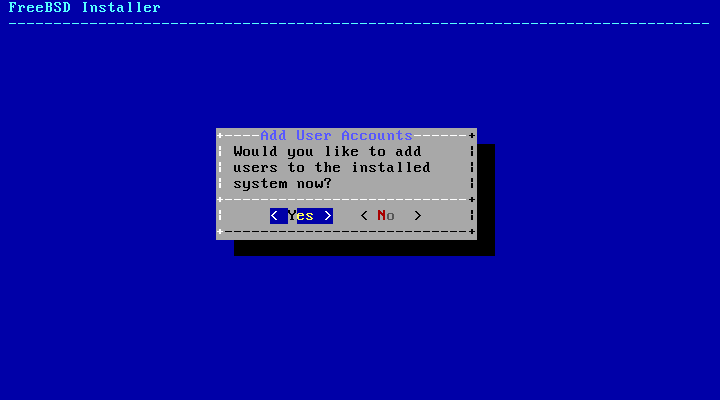

2.8.6. 添加用户

下一个菜单提示您创建至少一个用户帐户。建议使用用户帐户登录系统,而不是使用“ root ”用户。以 root 用户身份登录时,基本上没有限制或保护,可以做任何事情。以普通用户身份登录更安全、更可靠。

选择 Yes 来添加新用户。

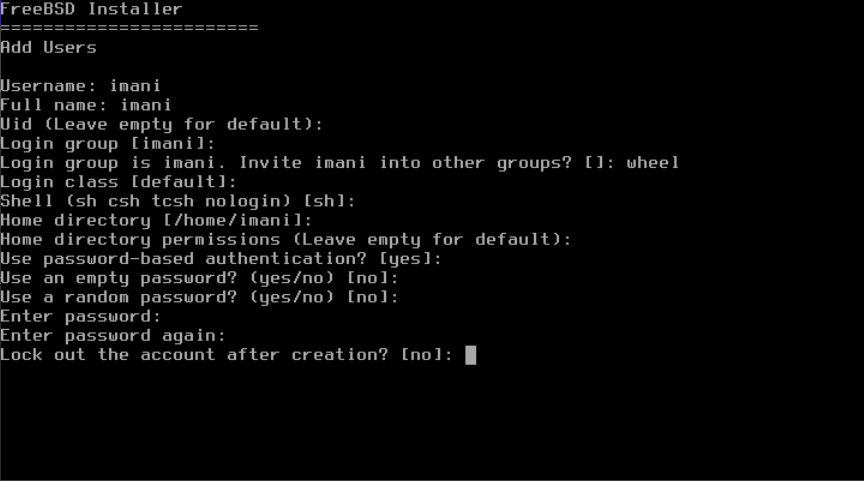

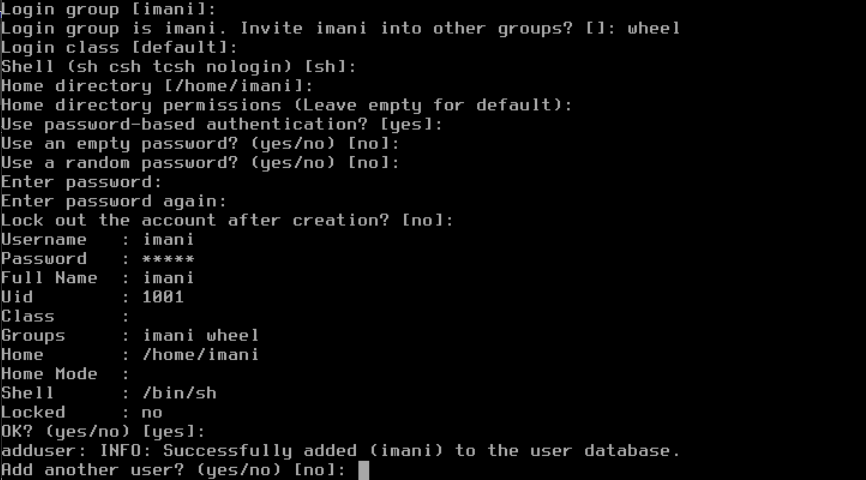

按照提示输入用户账户所需的信息。在 输入用户信息 中的示例创建了 asample 用户账户。

这是输入信息的摘要:

-

用户名(Username)- 用户登录时输入的名称。常见的约定是使用名字的首字母与姓氏结合,只要每个用户名在系统中是唯一的。用户名区分大小写,不应包含任何空格。 -

Full name- 用户的全名。可以包含空格,并且用作用户账户的描述。 -

Uid- 用户 ID 。通常留空,系统会自动分配一个值。 -

登录组(Login group)- 用户所属的组。通常留空以接受默认值。 -

将

用户邀请加入其他群组(Invite user into other groups)? - 用户将作为成员添加到其他群组。如果用户需要管理员访问权限,请在此处输入wheel。 -

登录类(Login class)- 通常留空以使用默认值。 -

Shell- 输入列表中的一个值来设置用户的交互式 shell 。有关 shell 的更多信息,请参考 Shells 。 -

Home directory- 用户的主目录。通常情况下,默认值是正确的。 -

主目录权限(Home directory permissions)- 用户主目录的权限。通常情况下,默认设置是正确的。 -

使用基于密码的身份验证(se password-based authentication)?- 通常选择yes,这样用户在登录时会被提示输入密码。 -

使用空密码(Use an empty password)?- 通常情况下,不建议使用空密码,因为空密码或空白密码是不安全的。 -

使用随机密码(Use a random password)?- 通常是no,这样用户可以在下一个提示中设置自己的密码。 -

输入密码(Enter password)- 此用户的密码。输入的字符不会显示在屏幕上。 -

再次输入密码(Enter password again)- 为了验证,必须再次输入密码。 -

创建后锁定账户(Lock out the account after creation)?- 通常是no,以便用户可以登录。

输入完所有细节后,会显示一个摘要供审核。如果有错误,请输入 no 进行更正。一切都正确无误后,请输入 yes 创建新用户。

如果还有更多用户需要添加,请用 yes 回答“是否添加另一个用户?”的问题。输入 no 以完成添加用户并继续安装。

有关添加用户和用户管理的更多信息,请参阅 用户和基本帐户管理 一节。

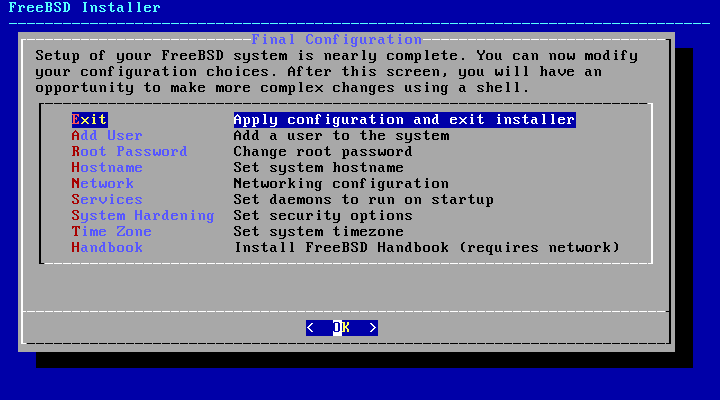

2.8.7. 最终配置

在安装和配置完成之后,提供了最后一次修改设置的机会。

在完成安装之前,使用此菜单进行任何更改或进行任何额外的配置。

配置完成后,选择 Exit。

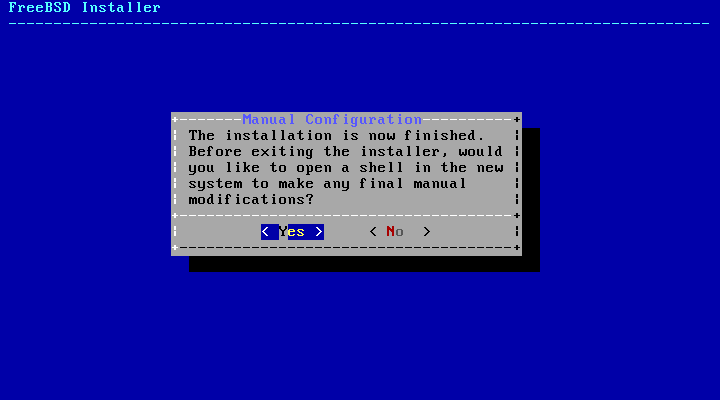

bsdinstall 将提示进行任何在重启进入新系统之前需要完成的额外配置。选择 Yes 退出到新系统中的 shell ,或选择 No 继续进行安装的最后一步。

如果需要进一步配置或特殊设置,请选择 Live CD 以将安装介质引导到 Live CD 模式。

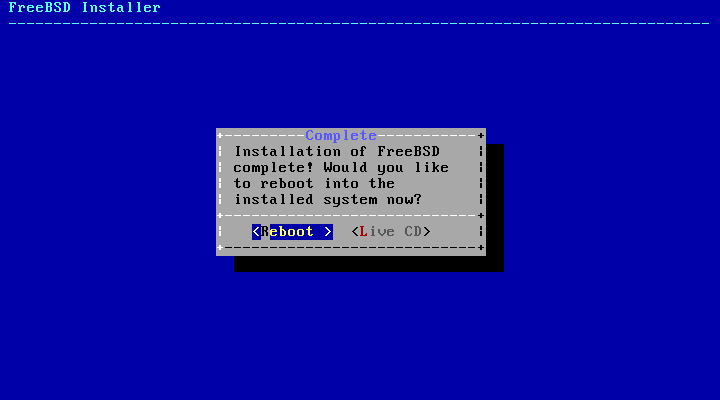

如果安装完成,请选择 Reboot 来重新启动计算机并启动新的 FreeBSD 系统。不要忘记移除 FreeBSD 安装介质,否则计算机可能会再次从它启动。

FreeBSD 启动时会显示信息性的消息。系统完成启动后,会显示一个登录提示符。在 login: 提示符下,输入在安装过程中添加的用户名。避免使用 root 登录。如需进行管理访问时,参考 超级用户账户 中的说明,了解如何成为超级用户。

按下 Scroll-Lock 键可以查看启动过程中出现的消息,以打开滚动缓冲区。使用 PgUp、PgDn 和箭头键可以向后滚动查看消息。完成后,再次按下 Scroll-Lock 键以解锁显示并返回到控制台。要在系统运行一段时间后查看这些消息,请在命令提示符下输入 less /var/run/dmesg.boot。查看完毕后,按下 q 键返回到命令行。

如果在 选择启用附加服务 中启用了 sshd,系统在第一次启动时可能会慢一些,因为系统会生成 SSH 主机密钥。随后的启动将会更快。然后,密钥的指纹将会显示如下示例:

Generating public/private rsa1 key pair.

Your identification has been saved in /etc/ssh/ssh_host_key.

Your public key has been saved in /etc/ssh/ssh_host_key.pub.

The key fingerprint is:

10:a0:f5:af:93:ae:a3:1a:b2:bb:3c:35:d9:5a:b3:f3 [email protected]

The key's randomart image is:

+--[RSA1 1024]----+

| o.. |

| o . . |

| . o |

| o |

| o S |

| + + o |

|o . + * |

|o+ ..+ . |

|==o..o+E |

+-----------------+

Generating public/private dsa key pair.

Your identification has been saved in /etc/ssh/ssh_host_dsa_key.

Your public key has been saved in /etc/ssh/ssh_host_dsa_key.pub.

The key fingerprint is:

7e:1c:ce:dc:8a:3a:18:13:5b:34:b5:cf:d9:d1:47:b2 [email protected]

The key's randomart image is:

+--[ DSA 1024]----+

| .. . .|

| o . . + |

| . .. . E .|

| . . o o . . |

| + S = . |

| + . = o |

| + . * . |

| . . o . |

| .o. . |

+-----------------+

Starting sshd.有关指纹和 SSH 的更多信息,请参考 OpenSSH 。

默认情况下,FreeBSD 不安装图形化环境。有关安装和配置图形窗口管理器的更多信息,请参考 X Window 系统 。

正确关闭 FreeBSD 计算机有助于保护数据和硬件免受损坏。在系统正确关闭之前,请不要关闭电源!如果用户是 wheel 组的成员,请在命令行中输入 su 并输入 root 密码以成为超级用户。然后,输入 shutdown -p now,系统将会干净地关闭,并且如果硬件支持的话,会自动关闭电源。

2.9. 故障排除

本节介绍基本的安装故障排除,例如人们常见的问题。

请查看 FreeBSD Release Information 页面上列出的硬件说明,以确保硬件得到支持。

|

通过更新各种硬件组件的固件,尤其是主板的固件,可以避免或减轻一些安装问题。主板固件通常被称为 BIOS。大多数主板和计算机制造商都有升级和升级信息的网站。 除非有充分的理由,如关键更新,否则制造商通常建议不要升级主板 BIOS。升级过程可能会出错,导致 BIOS 不完整,使计算机无法正常运行。 |

如果系统在启动过程中探测硬件时卡住或在安装过程中表现异常,ACPI 可能是罪魁祸首。FreeBSD 在 i386 和 amd64 平台上在启动过程中检测到 ACPI 后会广泛使用系统 ACPI 服务来帮助系统配置。不幸的是,ACPI 驱动程序和系统主板以及 BIOS 固件中仍然存在一些错误。可以通过在第三阶段引导加载程序中设置 hint.acpi.0.disabled 提示来禁用 ACPI。

set hint.acpi.0.disabled="1"每次系统启动时都会重置这个设置,因此需要将 hint.acpi.0.disabled ="1" 添加到文件 /boot/loader.conf 中。有关引导加载程序的更多信息可以在 “Synopsis” 中找到。

2.10. 使用 Live CD

bsdinstall 的欢迎菜单在 欢迎菜单 中显示,提供了 Live CD 选项。对于那些仍然在犹豫是否选择 FreeBSD 作为他们的操作系统,并且想在安装之前测试一些功能的人来说,这是非常有用的。

在使用 Live CD 之前,应注意以下几点:

-

要访问系统,需要进行身份验证。用户名为

root,密码为空。 -

由于系统直接从安装介质运行,因此性能将明显低于安装在硬盘上的系统。

-

该选项只提供命令提示符,而不提供图形界面。

Chapter 3. FreeBSD 基础知识

3.1. 简介

本章介绍了 FreeBSD 操作系统的基本命令和功能。其中很多内容对于任何类 UNIX 操作系统都是相关的。鼓励新的 FreeBSD 用户仔细阅读本章。

阅读完本章后,您将了解:

-

如何使用和配置虚拟控制台。

-

如何在 FreeBSD 上创建和管理用户和组。

-

UNIX® 文件权限和 FreeBSD 文件标志的工作原理。

-

默认的 FreeBSD 文件系统布局。

-

FreeBSD 磁盘组织。

-

如何挂载和卸载文件系统。

-

进程、守护进程和信号是什么。

-

什么是 shell ,以及如何更改默认的登录环境。

-

如何使用基本文本编辑器。

-

设备和设备节点是什么。

-

如何阅读手册页以获取更多信息。

3.2. 虚拟控制台和终端

除非 FreeBSD 已经配置为在启动时自动启动图形环境,否则系统将启动到一个命令行登录提示符,如下面的示例所示:

FreeBSD/amd64 (pc3.example.org) (ttyv0) login:

第一行包含了关于系统的一些信息。 amd64 表示 FreeBSD 运行在一个 64 位的 x86 系统上。主机名是 pc3.example.org ,而 ttyv0 表示这是“系统控制台”。第二行是登录提示符。

由于 FreeBSD 是一个多用户系统,它需要一种区分不同用户的方式。这通过要求每个用户在访问系统上的程序之前先登录系统来实现。每个用户都有一个唯一的“用户名”和个人的“密码”。

要登录系统控制台,请输入在系统安装过程中配置的用户名,如 Add Users 中所述,并按下 Enter 键。然后输入与用户名关联的密码并按下 Enter 键。出于安全原因,密码不会显示出来。

一旦输入正确的密码,将显示当天的消息( MOTD ),然后显示命令提示符。根据创建用户时选择的 shell 不同,该提示符可能是 # 、 $ 或 % 字符。提示符表示用户已成功登录到 FreeBSD 系统控制台,并准备尝试可用的命令。

3.2.1. 虚拟控制台

虽然系统控制台可以用于与系统进行交互,但在 FreeBSD 系统的键盘命令行上工作的用户通常会登录到虚拟控制台。这是因为系统消息默认配置为显示在系统控制台上。这些消息会出现在用户正在操作的命令或文件上,使得集中注意力于手头的工作变得困难。

默认情况下,FreeBSD 配置了多个虚拟控制台用于输入命令。每个虚拟控制台都有自己的登录提示符和 Shell ,并且可以轻松地在虚拟控制台之间切换。这基本上提供了在图形环境中同时打开多个窗口的命令行等效功能。

组合键 Alt+F1 到 Alt+F8 已被 FreeBSD 保留用于在虚拟控制台之间切换。使用 Alt+F1 切换到系统控制台( ttyv0 ),使用 Alt+F2 访问第一个虚拟控制台( ttyv1 ),使用 Alt+F3 访问第二个虚拟控制台( ttyv2 ),依此类推。当使用 Xorg 作为图形控制台时,组合键变为 Ctrl+Alt+F1 以返回到基于文本的虚拟控制台。

当从一个控制台切换到下一个控制台时,FreeBSD 会管理屏幕输出。结果是有多个虚拟屏幕和键盘可以用来键入命令以供 FreeBSD 运行。当用户切换到不同的虚拟控制台时,在一个虚拟控制台中启动的程序不会停止运行

请参考 kbdcontrol(1) 、 vidcontrol(1) 、 atkbd(4) 、 syscons(4) 和 vt(4) ,以获取更详细的 FreeBSD 控制台及其键盘驱动程序的技术描述。

在 FreeBSD 中,可用的虚拟控制台数量是在 /etc/ttys 文件的这个部分进行配置的:

# name getty type status comments # ttyv0 "/usr/libexec/getty Pc" xterm on secure # Virtual terminals ttyv1 "/usr/libexec/getty Pc" xterm on secure ttyv2 "/usr/libexec/getty Pc" xterm on secure ttyv3 "/usr/libexec/getty Pc" xterm on secure ttyv4 "/usr/libexec/getty Pc" xterm on secure ttyv5 "/usr/libexec/getty Pc" xterm on secure ttyv6 "/usr/libexec/getty Pc" xterm on secure ttyv7 "/usr/libexec/getty Pc" xterm on secure ttyv8 "/usr/X11R6/bin/xdm -nodaemon" xterm off secure

要禁用虚拟控制台,请在表示该虚拟控制台的行的开头放置一个注释符号( # )。例如,要将可用虚拟控制台的数量从八个减少到四个,请在表示虚拟控制台 ttyv5 到 ttyv8 的最后四行前面放置一个 # 。 不要 注释掉系统控制台 ttyv0 的行。请注意,如果已经安装并配置了 Xorg (如 X Window 系统 中所述),则最后一个虚拟控制台( ttyv8 )用于访问图形环境。

有关此文件中每个列的详细描述以及虚拟控制台的可用选项,请参阅 ttys(5) 。

3.2.2. 单用户模式

FreeBSD 引导菜单提供了一个标有“单用户启动”的选项。如果选择了这个选项,系统将启动到一个称为“单用户模式”的特殊模式。通常情况下,这个模式用于修复无法启动的系统或者在不知道 root 密码时重置密码。在单用户模式下,网络和其他虚拟控制台是不可用的。然而,系统完全支持 root 访问,并且默认情况下不需要 root 密码。因此,需要有对键盘的物理访问权限才能进入该模式,确定谁对键盘有物理访问权是保护 FreeBSD 系统安全时需要考虑的问题

控制单用户模式的设置位于 /etc/ttys 文件的这个部分。

# name getty type status comments # # If console is marked "insecure", then init will ask for the root password # when going to single-user mode. console none unknown off secure

默认情况下,状态被设置为 secure。这意味着对键盘具有物理访问权限的人要么不重要,要么受到物理安全策略的控制。如果将此设置更改为 insecure,则假设环境本身是不安全的,因为任何人都可以访问键盘。当将此行更改为 insecure 时, FreeBSD 将在用户选择进入单用户模式时提示输入 root 密码。

|

在更改此设置为 |

3.2.3. 更改控制台视频模式

FreeBSD 控制台的默认视频模式可以调整为 1024x768 、 1280x1024 或其他由图形芯片和显示器支持的尺寸。要使用不同的视频模式,请加载 VESA 模块:

# kldload vesa要确定硬件支持哪些视频模式,请使用 vidcontrol(1) 。要获取支持的视频模式列表,请执行以下操作:

# vidcontrol -i mode该命令的输出列出了硬件支持的视频模式。要选择一个新的视频模式,请使用 vidcontrol(1) 作为 root 用户指定该模式:

# vidcontrol MODE_279如果新的视频模式可接受,可以通过将其添加到 /etc/rc.conf 来在启动时永久设置。

allscreens_flags="MODE_279"

3.3. 用户和基本账户管理

FreeBSD 允许多个用户同时使用计算机。虽然一次只能有一个用户坐在屏幕前使用键盘,但任意数量的用户可以通过网络登录系统。为了使用系统,每个用户都应该有自己的用户账户。

本章描述了:

-

FreeBSD 系统上的不同类型的用户账户。

-

如何添加、删除和修改用户账户。

-

如何设置限制以控制用户和组可以访问的资源。

-

如何创建组并将用户添加为组的成员。

3.3.1. 账户类型

由于所有对 FreeBSD 系统的访问都是通过账户实现的,并且所有进程都是由用户运行的,因此用户和账户管理非常重要。

有三种主要类型的账户:系统账户、用户账户和超级用户账户。

3.3.1.1. 系统账户

系统账户用于运行诸如 DNS、邮件和 Web 服务器等服务。这样做的原因是出于安全考虑;如果所有服务都以超级用户身份运行,它们就可以无限制地执行操作。

系统账户的例子包括 daemon、operator、bind、news 和 www。

nobody 是一个通用的非特权系统账户。然而,使用 nobody 的服务越多,与该用户相关联的文件和进程也就越多,因此该用户的特权也就越高。

3.3.1.2. 用户账户

用户账户分配给真实的人,并用于登录和使用系统。每个访问系统的人都应该拥有一个唯一的用户账户。这使管理员能够查明谁在做什么,并防止用户破坏其他用户的设置。

每个用户都可以设置自己的环境以适应他们对系统的使用,通过配置他们的默认 shell 、编辑器、键绑定和语言设置。

在 FreeBSD 系统上,每个用户账户都有与之关联的特定信息:

- User name

-

用户名称是在

login:提示处输入的。每个用户必须有一个唯一的用户名。有一些创建有效用户名的规则,这些规则在 passwd(5) 中有详细说明。建议使用由八个或更少个小写字符组成的用户名,以保持与应用程序的向后兼容性。 - Password

-

每个账户都有一个关联的密码。

- User ID (UID)

-

用户 ID (UID) 是一个用于在 FreeBSD 系统中唯一标识用户的数字。允许指定用户名的命令将首先将其转换为 UID 。建议使用小于 65535 的 UID ,因为较高的值可能会导致某些软件的兼容性问题。

- Group ID (GID)

-

组 ID (GID) 是一个用于唯一标识用户所属的主要组的数字。组是一种基于用户的 GID 而不是 UID 来控制对资源访问的机制。这可以显著减小某些配置文件的大小,并允许用户成为多个组的成员。建议使用 65535 或更低的 GID ,因为较高的 GID 可能会破坏某些软件。

- Login class

-

登录分级是组机制的扩展,为定制系统以适应不同用户提供了额外的灵活性。有关登录类的详细讨论,请参阅 配置登录分级 。

- Password change time

-

默认情况下,密码不会过期。然而,可以根据每个用户的情况启用密码过期功能,强制一些或所有用户在一定时间后更改他们的密码。

- Account expiration time

-

默认情况下, FreeBSD 不会使账户过期。当创建需要有限生命周期的账户时,比如学校的学生账户,可以使用 pw(8) 命令指定账户的过期日期。在过期时间到达后,该账户将无法用于登录系统,但账户的目录和文件将保留。

- User’s full name

-

用户名在 FreeBSD 中唯一标识账户,但不一定反映用户的真实姓名。与注释类似,此信息可以包含空格、大写字符,并且可以超过 8 个字符的长度。

- Home directory

-

主目录是系统上一个目录的完整路径。这是用户登录时的起始目录。一个常见的约定是将所有用户的主目录放在

/home/username或/usr/home/username下。每个用户在自己的主目录中存储个人文件和子目录。 - User shell

-

Shell 提供了用户与系统进行交互的默认环境。有许多不同类型的 shell ,有经验的用户会根据自己的偏好进行设置,这些设置可以反映在他们的账户设置中。

3.3.1.3. 超级用户账户

超级用户账户通常被称为 root ,用于无限制地管理系统。因此,不应将其用于日常任务,如发送和接收邮件、系统的一般探索或编程。

与其他用户账户不同,超级用户可以无限制地操作,滥用超级用户账户可能导致灾难性后果。用户账户无法通过错误操作销毁操作系统,因此建议以用户账户登录,并且只在需要额外权限的命令时切换为超级用户。

作为超级用户,始终要仔细检查任何发出的命令,因为额外的空格或缺失的字符可能导致无法修复的数据丢失。

有几种方法可以获得超级用户权限。虽然可以使用 root 账户登录,但这是极不推荐的。

相反,使用 su(1) 命令成为超级用户。如果在运行此命令时指定了 - ,用户还将继承 root 用户的环境。运行此命令的用户必须属于 wheel 组,否则命令将失败。用户还必须知道 root 用户账户的密码。

在这个例子中,用户只是为了运行 make install 这个步骤需要超级用户权限,才成为超级用户。一旦命令完成,用户输入 exit 来退出超级用户账户,返回到他们的用户账户的权限。

% configure

% make

% su -

Password:

# make install

# exit

%内置的 su(1) 框架适用于单个系统或只有一个系统管理员的小型网络。另一种选择是安装 security/sudo 软件包或 port。该软件提供活动日志记录,并允许管理员配置哪些用户可以以超级用户身份运行哪些命令。

3.3.2. 管理账户

FreeBSD 提供了多种不同的命令来管理用户账户。最常见的命令在 管理用户账户的实用工具 中进行了总结,并附有一些使用示例。有关每个实用程序的更多详细信息和使用示例,请参阅其手册页面。

命令 |

摘要 |

|---|---|

用于添加新用户的推荐命令行应用程序。 |

|

用于删除用户的推荐命令行应用程序。 |

|

用于更改用户数据库信息的灵活工具。 |

|

用于更改用户密码的命令行工具。 |

|

功能强大而灵活的工具,可对用户账户进行全方位修改。 |

|

具有账户管理支持的系统配置工具。 |

3.3.2.1. 添加用户

添加新用户的推荐程序是 adduser(8) 。当添加新用户时,该程序会自动更新 /etc/passwd 和 /etc/group 文件。它还会为新用户创建一个家目录,并从 /usr/share/skel 目录中复制默认配置文件,并可选择向新用户发送欢迎消息。此实用程序必须以超级用户身份运行。

adduser(8) 实用程序是交互式的,并且会引导用户完成创建新用户账户的步骤。如在 在 FreeBSD 上添加用户 中所示,可以输入所需信息,或按 Return 键接受方括号中显示的默认值。在本示例中,用户已被邀请加入 wheel 组,允许他们通过 su(1) 成为超级用户。完成后,实用程序将提示是否创建另一个用户或退出。

# adduser输出应该类似于以下内容:

Username: jru Full name: J. Random User Uid (Leave empty for default): Login group [jru]: Login group is jru. Invite jru into other groups? []: wheel Login class [default]: Shell (sh csh tcsh zsh nologin) [sh]: zsh Home directory [/home/jru]: Home directory permissions (Leave empty for default): Use password-based authentication? [yes]: Use an empty password? (yes/no) [no]: Use a random password? (yes/no) [no]: Enter password: Enter password again: Lock out the account after creation? [no]: Username : jru Password : **** Full Name : J. Random User Uid : 1001 Class : Groups : jru wheel Home : /home/jru Shell : /usr/local/bin/zsh Locked : no OK? (yes/no): yes adduser: INFO: Successfully added (jru) to the user database. Add another user? (yes/no): no Goodbye!

|

由于密码在输入时不会显示出来,请在创建用户账户时小心不要输入错误的密码。 |

3.3.2.2. 删除用户

要完全从系统中删除用户,请以超级用户身份运行 rmuser(8) 。该命令执行以下步骤:

-

如果存在用户的 crontab(1) 条目,则删除它。

-

删除用户拥有的所有 at(1) 作业。

-

向用户拥有的所有进程发送 SIGKILL 信号。

-

从系统的本地密码文件中删除用户。

-

删除用户的主目录(如果该目录属于该用户),包括处理路径中符号链接指向实际主目录的情况。

-

从

/var/mail目录中删除属于用户的传入邮件文件。 -

从

/tmp、/var/tmp和/var/tmp/vi.recover中删除用户所有拥有的文件。 -

将用户名从

/etc/group中所属的所有组中删除。(如果一个组变为空,并且组名与用户名相同,则删除该组;这与 adduser(8) 的每个用户唯一组相对应。) -

删除用户拥有的所有消息队列、共享内存段和信号量。

rmuser(8) 不能用于删除超级用户账户,因为这几乎总是意味着大规模破坏的迹象。

默认情况下,使用交互模式,如下例所示。

rmuser 交互式账户删除# rmuser jru输出应该类似于以下内容:

Matching password entry: jru:*:1001:1001::0:0:J. Random User:/home/jru:/usr/local/bin/zsh Is this the entry you wish to remove? y Remove user's home directory (/home/jru)? y Removing user (jru): mailspool home passwd.

3.3.2.3. 更改用户信息

任何用户都可以使用 chpass(1) 命令来更改其默认 shell 和与其用户账户关联的个人信息。超级用户可以使用此实用程序来更改任何用户的其他账户信息。

当没有传递任何选项时,除了可选的用户名外, chpass(1) 会显示一个包含用户信息的编辑器。当用户从编辑器退出时,用户数据库将会更新为新的信息。

|

该实用程序在退出编辑器时会提示用户输入密码,除非以超级用户身份运行该实用程序。 |

在 以超级用户身份使用 chpass 命令 中,超级用户输入了 chpass jru ,现在正在查看可以更改该用户的字段。如果 jru 运行此命令,只有最后六个字段将被显示并可供编辑。这在 以普通用户身份使用 chpass 命令 中显示。

chpass 命令# chpass输出应该类似于以下内容:

# Changing user database information for jru. Login: jru Password: * Uid [#]: 1001 Gid [# or name]: 1001 Change [month day year]: Expire [month day year]: Class: Home directory: /home/jru Shell: /usr/local/bin/zsh Full Name: J. Random User Office Location: Office Phone: Home Phone: Other information:

chpass 命令#Changing user database information for jru.

Shell: /usr/local/bin/zsh

Full Name: J. Random User

Office Location:

Office Phone:

Home Phone:

Other information:3.3.2.4. 更改用户密码

任何用户都可以使用 passwd(1) 轻松更改他们的密码。为了防止意外或未经授权的更改,在设置新密码之前,该命令会提示用户输入原始密码:

% passwd输出应该类似于以下内容:

Changing local password for jru. Old password: New password: Retype new password: passwd: updating the database... passwd: done

超级用户可以通过在运行 passwd(1) 时指定用户名来更改任何用户的密码。当以超级用户身份运行此实用程序时,它不会提示用户输入当前密码。这允许在用户无法记住原始密码时更改密码。

# passwd jru输出应该类似于以下内容:

Changing local password for jru. New password: Retype new password: passwd: updating the database... passwd: done

|

与 chpass(1) 一样, yppasswd(1) 是指向 passwd(1) 的链接,因此 NIS 可以与任一命令一起使用。 |

3.3.3. 管理群组

组是一个用户列表。组由组名称和 GID 标识。在 FreeBSD 中,内核使用进程的 UID 和其所属的组列表来确定该进程被允许做什么。大多数情况下,用户或进程的 GID 通常表示列表中的第一个组。

组名到 GID 的映射在 /etc/group 中列出。这是一个纯文本文件,包含四个由冒号分隔的字段。第一个字段是组名,第二个字段是加密密码,第三个字段是 GID ,第四个字段是逗号分隔的成员列表。有关语法的更完整描述,请参阅 group(5) 。

超级用户可以使用文本编辑器修改 /etc/group 文件,尽管使用 vigr(8) 编辑组文件更为推荐,因为它可以捕捉一些常见的错误。另外,也可以使用 pw(8) 来添加和编辑组。例如,要添加一个名为 teamtwo 的组,并确认它是否存在:

|

在使用操作员组时必须小心,因为可能会授予意外的类似超级用户的访问权限,包括但不限于关闭、重启以及访问组中 |

# pw groupadd teamtwo

# pw groupshow teamtwo输出应该类似于以下内容:

teamtwo:*:1100:

在这个例子中,1100 是 teamtwo 的 GID 。目前,teamtwo 没有成员。这个命令将会把 jru 添加为 teamtwo 的成员。

# pw groupmod teamtwo -M jru

# pw groupshow teamtwo输出应该类似于以下内容:

teamtwo:*:1100:jru

-M 参数后面是一个逗号分隔的用户列表,用于将这些用户添加到一个新的(空的)组中,或者替换现有组的成员。对于用户来说,这个组成员身份与密码文件中列出的用户的主组不同,而且是额外的。这意味着当使用 groupshow 和 pw(8) 一起查看用户时,用户不会显示为组成员,但是当使用 id(1) 或类似的工具查询信息时,用户会显示为组成员。当使用 pw(8) 将用户添加到组时,它只操作 /etc/group 文件,并不尝试从 /etc/passwd 中读取额外的数据。

# pw groupmod teamtwo -m db

# pw groupshow teamtwo输出应该类似于以下内容:

teamtwo:*:1100:jru,db

在这个例子中, -m 参数后面是一个逗号分隔的用户列表,这些用户将被添加到该组中。与前一个例子不同的是,这些用户会被追加到该组中,而不会替换掉组中已有的用户。

% id jru输出应该类似于以下内容:

uid=1001(jru) gid=1001(jru) groups=1001(jru), 1100(teamtwo)

在这个例子中,jru 是 jru 和 teamtwo 组的成员。

3.4. 权限

在 FreeBSD 中,每个文件和目录都有一组关联的权限,并且有几个实用程序可用于查看和修改这些权限。要确保用户能够访问所需的文件,并且不能不正当地访问操作系统使用的文件或其他用户拥有的文件,就必须了解权限的工作原理。

本节讨论了在 FreeBSD 中使用的传统 UNIX® 权限。要进行更精细的文件系统访问控制,请参考 访问控制列表 。

在 UNIX® 中,基本权限使用三种类型的访问进行分配:读取、写入和执行。这些访问类型用于确定文件的所有者、组和其他人(其他所有人)对文件的访问。读取、写入和执行权限可以用字母 r、w 和 x 表示。它们也可以表示为二进制数字,因为每个权限都是打开或关闭的(0)。当表示为数字时,顺序总是按照 rwx 读取,其中 r 的打开值为 4 , w 的打开值为 2 , x 的打开值为 1 。

表 4.1 总结了可能的数字和字母组合。在阅读“目录列表”列时,使用 - 表示权限关闭。

| 值 | 权限 | 目录列表 |

|---|---|---|

0 |

禁止读取,禁止写入,禁止执行 |

|

1 |

禁止读取,禁止写入,可执行 |

|

2 |

禁止读取,可写入,禁止执行 |

|

3 |

禁止读取,可写入,可执行 |

|

4 |

可读取,禁止写入,禁止执行 |

|

5 |

可读取,禁止写入,可执行 |

|

6 |

可读取、可写入,禁止执行 |

|

7 |

可读取,可写入,可执行 |

|

使用 -l 参数与 ls(1) 一起,可以查看一个包含有关文件所有者、组和其他人权限的列的长目录列表。例如,在任意目录中使用 ls -l 可能会显示:

% ls -l输出应该类似于以下内容:

total 530 -rw-r--r-- 1 root wheel 512 Sep 5 12:31 myfile -rw-r--r-- 1 root wheel 512 Sep 5 12:31 otherfile -rw-r--r-- 1 root wheel 7680 Sep 5 12:31 email.txt

关注 myfile 这一行,第一个(最左边的)字符表示该文件是普通文件、目录、特殊字符设备、套接字还是其他特殊伪文件设备。在这个例子中, - 表示普通文件。接下来的三个字符 rw- 表示文件所有者的权限。再接下来的三个字符 r-- 表示文件所属组的权限。最后三个字符 r-- 表示其他用户的权限。破折号表示权限被关闭。在这个例子中,权限被设置为文件所有者可以读写文件,文件所属组可以读取文件,其他用户只能读取文件。根据上面的表格,该文件的权限将是 644 ,其中每个数字代表文件权限的三个部分。

系统如何控制设备的权限? FreeBSD 将大多数硬件设备视为程序可以打开、读取和写入数据的文件。这些特殊设备文件存储在 /dev/ 目录中。

目录也被视为文件。它们具有读取、写入和执行权限。目录的可执行位与文件的可执行位略有不同。当一个目录被标记为可执行时,意味着可以使用 cd(1) 命令进入该目录。这也意味着可以访问该目录中的文件,但受文件本身权限的限制。

为了执行目录列表,必须在目录上设置读取权限。为了删除一个已知文件名的文件,必须对包含该文件的目录具有写入和执行权限。

还有更多的权限位,但它们主要用于特殊情况,比如 setuid 二进制文件和粘滞目录。有关文件权限及如何设置它们的更多信息,请参考 chmod(1) 。

3.4.1. 符号权限

符号权限使用字符而不是八进制值来为文件或目录分配权限。符号权限使用以下语法: (用户) (动作) (权限) ,可用的值如下:

| 选项 | 参数 | 意义 |

|---|---|---|

(用户) |

u |

用户 |

(用户) |

g |

组所有者 |

(用户) |

o |

其他 |

(用户) |

a |

所有("全部") |

(动作) |

+ |

添加权限 |

(动作) |

- |

移除权限 |

(动作) |

= |

指定权限 |

(权限) |

r |

读 |

(权限) |

w |

写 |

(权限) |

x |

执行 |

(权限) |

t |

粘性位 |

(权限) |

s |

设置用户 ID 或组 ID |

这些值与 chmod(1) 一起使用,但使用字母而不是数字。例如,以下命令将阻止与 FILE 关联的组的所有成员以及所有其他用户访问 FILE。

% chmod go= FILE当需要对文件进行多组更改时,可以提供逗号分隔的列表。例如,以下命令会移除文件 FILE 的组和 "world" 的写权限,并为所有人添加执行权限:

% chmod go-w,a+x FILE3.4.2. FreeBSD 文件标志

除了文件权限之外,FreeBSD 还支持使用“文件标志”。这些标志为文件提供了额外的安全性和控制,但不适用于目录。通过文件标志,即使是 root 也可以被阻止删除或更改文件。

使用 chflags(1) 命令可以修改文件标志。例如,要在文件 file1 上启用系统不可删除标志,执行以下命令:

# chflags sunlink file1要禁用系统不可删除标志,请在 sunlink 前面加上 "no" :

# chflags nosunlink file1要查看文件的标志,可以使用 -lo 与 ls(1) 一起使用:

# ls -lo file1-rw-r--r-- 1 trhodes trhodes sunlnk 0 Mar 1 05:54 file1

只有 root 用户才能添加或删除一些文件标志。在其他情况下,文件所有者可以设置其文件标志。有关更多信息,请参阅 chflags(1) 和 chflags(2)。

3.4.3. setuid 、setgid 和 sticky 权限

除了已经讨论过的权限之外,还有三个其他特定的设置,所有管理员都应该了解。它们是 setuid、setgid 和 sticky 权限。

这些设置对于某些 UNIX® 操作非常重要,因为它们提供了通常不授予普通用户的功能。要理解它们,必须注意实际用户 ID 和有效用户 ID 之间的区别。

真实用户 ID 是拥有或启动进程的 UID 。有效 UID 是进程运行的用户 ID 。例如,当用户更改密码时, passwd(1) 以真实用户 ID 运行。然而,为了更新密码数据库,该命令以 root 用户的有效 ID 运行。这使得用户可以在不看到 权限被拒绝 错误的情况下更改密码。

可以通过为用户添加 s 权限来以符号方式添加 setuid 权限,示例如下:

# chmod u+s suidexample.sh在下面的示例中,也可以通过在权限集前加上数字四(4)来设置 setuid 权限:

# chmod 4755 suidexample.shsuidexample.sh 的权限现在如下所示:

-rwsr-xr-x 1 trhodes trhodes 63 Aug 29 06:36 suidexample.sh

请注意,现在文件所有者的权限集中包含了一个 s,取代了可执行位。这允许使用需要提升权限的实用程序,例如 passwd(1) 。

|

|

要实时查看此内容,请打开两个终端。在其中一个终端上,以普通用户身份输入 passwd 。在等待新密码时,检查进程表并查看 passwd(1) 的用户信息。

在终端 A 中:

Changing local password for trhodes

Old Password:在终端 B 中:

# ps aux | grep passwdtrhodes 5232 0.0 0.2 3420 1608 0 R+ 2:10AM 0:00.00 grep passwd

root 5211 0.0 0.2 3620 1724 2 I+ 2:09AM 0:00.01 passwd尽管 passwd(1) 以普通用户身份运行,但它使用的是 root 的有效 UID 。

setgid 权限与 setuid 权限执行相同的功能,只是它改变的是组的设置。当一个应用程序或实用工具以此设置运行时,它将根据拥有文件的组而不是启动进程的用户被授予权限。

要在文件上以符号方式设置 setgid 权限,请使用 chmod(1) 命令为组添加 s 权限。

# chmod g+s sgidexample.sh或者,给 chmod(1) 命令提供一个前缀的数字 2 :

# chmod 2755 sgidexample.sh在下面的清单中,请注意 s 现在位于用于组权限设置的字段中:

-rwxr-sr-x 1 trhodes trhodes 44 Aug 31 01:49 sgidexample.sh|

在这些示例中,尽管所讨论的 shell 脚本是一个可执行文件,但它不会以不同的 EUID 或有效用户 ID 运行。这是因为 shell 脚本可能无法访问 setuid(2) 系统调用。 |

setuid 和 setgid 权限位可能会降低系统安全性,因为它们允许提升权限。而第三个特殊权限位,即 sticky bit ,可以增强系统的安全性。

当目录上设置了 粘着位(sticky bit) 时,只允许文件所有者删除文件。这对于防止非文件所有者在公共目录(如 /tmp)中删除文件非常有用。要使用此权限,请将 t 模式添加到文件中:

# chmod +t /tmp或者,将权限集以数字 1 作为前缀:

# chmod 1777 /tmpsticky bit 权限将显示为权限集的最后一个字符 t 。

# ls -al / | grep tmpdrwxrwxrwt 10 root wheel 512 Aug 31 01:49 tmp3.5. 目录结构

FreeBSD 目录层次结构对于全面了解系统至关重要。最重要的目录是根目录或者“/”。这个目录是在启动时首先挂载的,它包含了准备操作系统进行多用户操作所需的基本系统。根目录还包含其他文件系统的挂载点,在切换到多用户操作时会挂载这些文件系统。

挂载点是一个目录,可以将额外的文件系统嵌入到父文件系统(通常是根文件系统)上。这在 磁盘组织 中有进一步描述。标准的挂载点包括 /usr/、/var/、/tmp/、/mnt/ 和 /cdrom/ 。这些目录通常在 /etc/fstab 中引用。这个文件是一个包含各种文件系统和挂载点的表格,并由系统读取。除非它们的条目包含 noauto,否则 /etc/fstab 中的大多数文件系统会在启动时自动从脚本 rc(8) 挂载。详细信息可以在 fstab 文件 中找到。

文件系统层次结构的完整描述可以在 hier(7) 中找到。下表提供了最常见目录的简要概述。

目录 |

描述 |

|---|---|

|

文件系统的根目录。 |

|

单用户和多用户环境的基本用户实用程序。 |

|

操作系统引导过程中使用的程序和配置文件。 |

|

默认的启动配置文件。有关详细信息,请参阅 loader.conf(5) 。 |

|

由 devfs(5) 管理的设备特殊文件。 |

|

系统配置文件和脚本。 |

|

默认系统配置文件。有关详细信息,请参阅 rc(8) 。 |

|

通过 cron(8) 每天、每周和每月运行的脚本。有关详细信息,请参阅 periodic(8) 。 |

|

|

|

关键系统文件 |

|

包含用作可移动介质(如 CD、USB 驱动器和软盘)的挂载点的子目录。 |

|

空目录通常被系统管理员用作临时挂载点。 |

|

自动挂载的 NFS 共享;请参阅 auto_master(5) 。 |

|

进程文件系统。有关详细信息,请参阅 procfs(5) 和 mount_procfs(8) 。 |

|

用于紧急恢复的静态链接程序,如 rescue(8) 中所述。 |

|

|

|

单用户和多用户环境的基本系统程序和管理工具。 |

|

通常在系统重新启动后不会保留的临时文件。基于内存的文件系统通常会挂载在 |

|

大多数用户工具和应用程序。 |

|

常用工具、编程工具和应用程序。 |

|

标准的 C 头文件。 |

|

库文件 |

|

杂项实用数据文件。 |

|

系统守护进程和由其他程序执行的系统实用工具。 |

|

本地可执行文件和库。也被用作 FreeBSD ports 框架的默认目的地。在 |

|

FreeBSD Ports 集合(可选)。 |

|

系统守护进程和由用户执行的系统实用程序。 |

|

与体系结构无关的文件。 |

|

BSD 或本地源文件。 |

|

多用途日志、临时、暂存和溢出文件。 |

|

杂项系统日志文件。 |

|

通常在系统重启后保留的临时文件。 |

3.6. 磁盘组织

FreeBSD 使用的最小组织单位是文件名。文件名区分大小写,这意味着 readme.txt 和 README.TXT 是两个不同的文件。 FreeBSD 不使用文件的扩展名来确定文件是程序、文档还是其他形式的数据。

文件存储在目录中。一个目录可以不包含任何文件,也可以包含数百个文件。一个目录还可以包含其他目录,从而允许在彼此之间建立目录层次结构以组织数据。

文件和目录的引用是通过给出文件或目录名称,后跟一个斜杠 / ,再跟上其他必要的目录名称来完成的。例如,如果目录 foo 包含一个目录 bar,该目录又包含文件 readme.txt ,那么文件的完整名称,或者路径,就是 foo/bar/readme.txt。请注意,这与 Windows® 不同,Windows 使用反斜杠 \ 来分隔文件和目录名称。 FreeBSD 在路径中不使用驱动器号或其他驱动器名称。例如,在 FreeBSD 上,不会输入 c:\foo\bar\readme.txt。

3.6.1. 文件系统

目录和文件存储在文件系统中。每个文件系统在最顶层都包含一个目录,称为该文件系统的根目录。这个根目录可以包含其他目录。一个文件系统被指定为根文件系统或 / 。其他所有文件系统都被挂载在根文件系统下。无论 FreeBSD 系统上有多少个磁盘,每个目录都看起来是同一个磁盘的一部分。

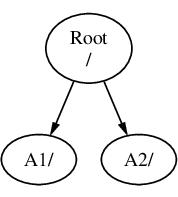

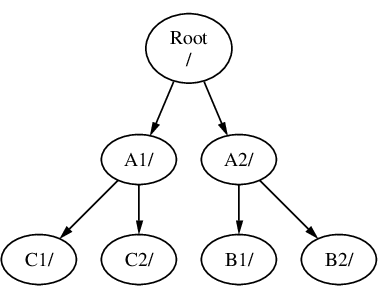

考虑三个文件系统,分别称为 A、B 和 C。每个文件系统都有一个根目录,其中包含两个其他目录,分别称为 A1、A2 (同样也有 B1、B2 和 C1、C2)。

将 A 称为根文件系统。如果使用 ls(1) 命令查看该目录的内容,将显示两个子目录,A1 和 A2。目录树如下所示:

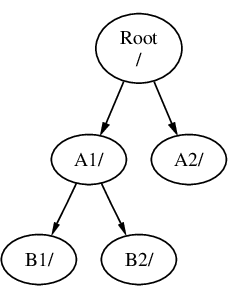

一个文件系统必须被挂载到另一个文件系统的目录上。当将文件系统 B 挂载到目录 A1 上时,B 的根目录将替换 A1,并且 B 中的目录会相应地显示出来:

任何位于 B1 或 B2 目录中的文件可以通过路径 /A1/B1 或 /A1/B2 访问。任何位于 /A1 中的文件都被临时隐藏了。如果从 A 卸载 B,它们将重新出现。

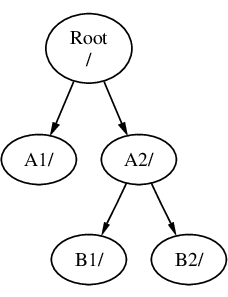

如果 B 被安装在 A2 上,那么图表将如下所示:

路径分别为 /A2/B1 和 /A2/B2。

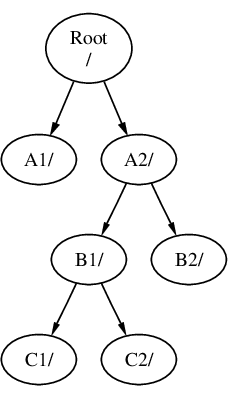

文件系统可以相互叠加挂载。继续上一个例子,C 文件系统可以被挂载在 B 文件系统中的 B1 目录上方,形成以下的安排:

或者 C 可以直接挂载到 A 文件系统下的 A1 目录中:

完全可以只有一个大的根文件系统,而不需要创建其他文件系统。这种方法有一些缺点和一个优点。

-

不同的文件系统可以有不同的挂载选项。例如,根文件系统可以以只读方式挂载,这样用户就无法意外删除或编辑关键文件。将可由用户写入的文件系统(如

/home)与其他文件系统分离,可以将它们挂载为 nosuid 。此选项可以防止文件系统上存储的可执行文件的_ suid_/guid 位生效,从而可能提高安全性。 -

FreeBSD 会根据文件系统的使用情况自动优化文件的布局。因此,包含许多频繁写入的小文件的文件系统将与包含较少且较大的文件的文件系统有所不同的优化方式。如果只有一个大文件系统,这种优化将失效。

-

如果断电,FreeBSD 的文件系统是健壮的。然而,在关键时刻断电仍然可能损坏文件系统的结构。通过将数据分散在多个文件系统上,系统更有可能重新启动,从而更容易根据需要进行备份恢复。

3.6.2. 磁盘分区

文件系统包含在 分区 中。使用多种分区方案将磁盘划分为分区;参见 手动分区。较新的方案是 GPT ;旧的基于 BIOS 的计算机使用 MBR。GPT 支持将磁盘划分为具有大小、偏移和类型的分区。它支持大量的分区和分区类型,并且在可能的情况下推荐使用。GPT 分区使用磁盘名称加后缀,后缀为 p1 表示第一个分区,p2 表示第二个分区,依此类推。然而,MBR 仅支持少量的分区。在 FreeBSD 中,MBR 分区被称为 slices。 Slices 可以用于不同的操作系统。 FreeBSD slices 使用 BSD 标签进行分区细分(参见 bsdlabel(8))。

Slice 号码遵循设备名称,以 s 为前缀,从 1 开始。因此,“da0s1”是第一个 SCSI 驱动器上的第一个 slice。一个磁盘上只能有四个物理 slice,但是在适当类型的物理切片内可以有逻辑 slice。这些扩展 slice 从 5 开始编号,因此“ada0s5”是第一个 SATA 磁盘上的第一个扩展 slice。这些设备由希望占用一个 slice 的文件系统使用。

每个 GPT 或 BSD 分区只能包含一个文件系统,这意味着文件系统通常通过其在文件系统层次结构中的典型挂载点或它们所包含的分区的名称来描述。

FreeBSD 还使用磁盘空间作为 交换空间 来提供 虚拟内存。这使得您的计算机可以表现得好像它拥有比实际更多的内存。当 FreeBSD 内存不足时,它将一些当前未使用的数据移动到交换空间,并在需要时将其移回(将其他数据移出)。这被称为 分页。

一些 BSD 分区与特定的约定相关联。

分区 |

惯例 |

|---|---|

|

通常包含根文件系统。 |

|

通常包含交换空间。 |

|

通常与包含的 slice 大小相同。这样可以使需要在整个 slice 上工作的实用程序(例如坏块扫描器)能够在 |

|

分区 |

Slices 和“危险专用”物理驱动器包含 BSD 分区,这些分区用字母 a 到 h 表示。这个字母被附加到设备名称上,所以“ da0a”是第一个 da 驱动器上的 a 分区,该驱动器是“危险专用”的。“ada1s3e”是第二个 SATA 磁盘驱动器的第三个 slice 中的第五个分区。

最后,系统上的每个磁盘都有一个标识。磁盘名称以表示磁盘类型的代码开头,然后是一个数字,表示它是第几个磁盘。与分区和切片不同,磁盘编号从 0 开始。常见的代码列在 磁盘设备名称 中。

在引用 slice 中的分区时,请包括磁盘名称、s 、切片编号,然后是分区字母。示例见 示例磁盘、Slice 和分区名称 。 GPT 分区包括磁盘名称、p,然后是分区编号。

磁盘的概念模型 展示了使用 MBR 分区的磁盘布局的概念模型。

在安装 FreeBSD 时,如果使用 MBR,请配置磁盘 slice,并在 slice 内创建用于 FreeBSD 的分区。如果使用 GPT ,请为每个文件系统配置分区。无论哪种情况,都要在每个分区中创建文件系统或交换空间,并决定每个文件系统将被挂载到哪里。有关操作分区的信息,请参阅 gpart(8) 。

| 驱动类型 | 驱动设备名称 |

|---|---|

SATA 和 IDE 硬盘 |

|

SCSI 硬盘和 USB 存储设备 |

|

NVMe 存储 |

|

SATA 和 IDE CD-ROM 驱动器 |

|

SCSI CD-ROM 驱动器 |

|

软盘驱动器 |

|

SCSI 磁带驱动器 |

|

RAID 驱动器 |

例如,Adaptec® AdvancedRAID 的 |

| 名称 | 意义 |

|---|---|

|

第一个 SATA 磁盘( |

|

第二个 SCSI 磁盘( |

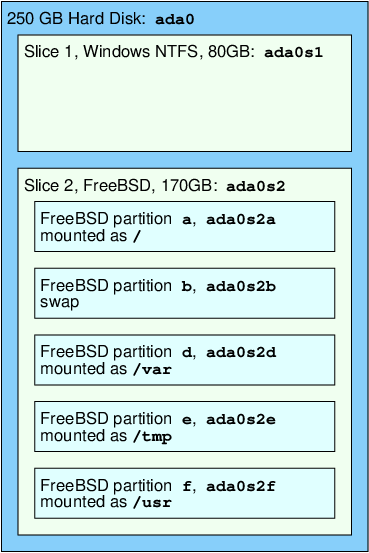

这个图示展示了 FreeBSD 对系统上连接的第一个 SATA 硬盘的视图。假设该硬盘的容量为 250GB ,包含一个 80GB 的分区和一个 170GB 的分区(MS-DOS® 分区)。第一个分区包含一个 Windows® NTFS 文件系统,即 C:,而第二个分区包含一个 FreeBSD 安装。这个示例的 FreeBSD 安装有四个数据分区和一个交换分区。

四个分区分别持有一个文件系统。分区 a 用于根文件系统,d 用于 /var/,e 用于 /tmp/,f 用于 /usr/。分区字母 c 指的是整个 slice,因此不用于普通分区。

3.7. 挂载和卸载文件系统

文件系统最好被视为一棵树,以 / 作为根节点。根目录中的 /dev、/usr 和其他目录是分支,它们可能有自己的分支,比如 /usr/local 等等。

将一些目录放在单独的文件系统上有各种原因。/var 包含了 log/、spool/ 以及各种类型的临时文件,因此可能会被填满。填满根文件系统是不明智的,所以将 /var 与 / 分离通常是可取的。

将某些目录树包含在其他文件系统中的另一个常见原因是它们将被放置在单独的物理磁盘上,或者是单独的虚拟磁盘,例如网络文件系统挂载,如 “网络文件系统( NFS )” 描述的,或者 CDROM 驱动器。

3.7.1. fstab 文件

在引导过程中(FreeBSD 引导过程),除了包含 noauto 条目的条目外,/etc/fstab 中列出的文件系统会自动挂载。该文件以以下格式包含条目:

device /mount-point fstype options dumpfreq passno

device-

如 磁盘设备名称 中所解释的,现有设备名称。

mount-point-

一个现有的目录,用于挂载文件系统。

fstype-

传递给 mount(8) 的文件系统类型。默认的 FreeBSD 文件系统是

ufs。 options-

可以选择

rw表示读写文件系统,或者ro表示只读文件系统,后面可以添加其他可能需要的选项。常见的选项是noauto,用于在启动序列期间通常不挂载的文件系统。其他选项可以在 mount(8) 中找到。 dumpfreq-

dump(8) 使用此字段来确定哪些文件系统需要进行备份。如果该字段缺失,则默认为零值。

passno-

确定在重新启动后,fsck(8) 应该按照什么顺序检查 UFS 文件系统。应该跳过的文件系统应该将其

passno设置为零。根文件系统需要在其他所有文件系统之前进行检查,并且其passno应该设置为一。其他文件系统的passno应该设置为大于一的值。如果有多个文件系统具有相同的passno,fsck(8) 将尝试在可能的情况下并行检查文件系统。

请参考 fstab(5) 以获取有关 /etc/fstab 格式及其选项的更多信息。

3.7.2. 使用 mount(8)

文件系统使用 mount(8) 进行挂载。最基本的语法如下:

# mount device mountpoint在 /etc/fstab 中列出的文件系统也可以通过提供挂载点来挂载。

该命令提供了许多选项,这些选项在 mount(8) 中有描述。最常用的选项包括:

-a-

挂载

/etc/fstab中列出的所有文件系统,除了那些标记为“noauto”、被-t标志排除的文件系统,以及已经挂载的文件系统。 -d-

执行除实际挂载系统调用之外的所有操作。这个选项与

-v标志一起使用非常有用,可以确定 mount(8) 实际上正在尝试做什么。 -f-

强制挂载一个不干净的文件系统(危险操作),或者在将文件系统的挂载状态从读写改为只读时,撤销写访问权限。

-r-

将文件系统挂载为只读模式。这与使用

-o ro参数完全相同。 -t fstype-

如果包含

-a选项,则挂载指定的文件系统类型或仅挂载给定类型的文件系统。“ufs”是默认的文件系统类型。 -u-

更新文件系统的挂载选项。

-v-

提供详细信息。

-w-

将文件系统挂载为读写模式。

可以将以下选项作为逗号分隔的列表传递给 -o:

- nosuid

-

不要读取文件系统上的

setuid或setgid标志。这也是一个有用的安全选项。

3.8. 进程和守护进程

FreeBSD 是一个多任务操作系统。每个同时运行的程序被称为一个 进程。每个正在运行的命令都会启动至少一个新的进程,并且 FreeBSD 还会运行一些系统进程。

每个进程都由一个称为 进程 ID(PID)的数字唯一标识。与文件类似,每个进程都有一个所有者和组,并且所有者和组权限用于确定进程可以打开哪些文件和设备。大多数进程还有一个启动它们的父进程。例如,shell 是一个进程,shell 中启动的任何命令都是一个进程,其父进程是 shell 。例外情况是一个特殊的进程,称为 init(8),它始终是在启动时第一个启动的进程,其 PID 始终为 1。

有些程序并不是设计成需要连续的用户输入,也不能在第一时间与终端断开连接。例如,Web 服务器响应 Web 请求,而不是用户输入。邮件服务器是另一种这种类型的应用程序。这些类型的程序被称为 守护进程(daemon)。术语 daemon 来自希腊神话,代表着一个既不善良也不邪恶的实体,它在不可见的情况下执行有用的任务。这就是为什么 BSD 吉祥物是一个看起来开心的带着运动鞋和叉子的 daemon。

有一个约定,即通常作为守护进程运行的程序的命名方式是以字母"d"结尾的。例如,BIND 是 Berkeley Internet Name Domain 的缩写,但实际执行的程序是 named。Apache Web 服务器程序是 httpd ,线打印机排队守护进程是 lpd。这只是一种命名约定。例如,Sendmail 应用程序的主邮件守护进程是 sendmail,而不是 maild。

3.8.1. 查看进程

要查看系统上运行的进程,请使用 ps(1) 或 top(1)。要显示当前正在运行的进程的静态列表,包括它们的进程 ID 、使用的内存量以及启动它们的命令,请使用 ps(1) 。要显示所有正在运行的进程,并每隔几秒更新一次显示,以便交互式地查看计算机正在做什么,请使用 top(1)。

默认情况下,ps(1) 只显示正在运行且由用户拥有的命令。例如:

% ps输出应该类似于以下内容:

PID TT STAT TIME COMMAND 8203 0 Ss 0:00.59 /bin/csh 8895 0 R+ 0:00.00 ps

ps(1) 的输出被组织成多列。PID 列显示进程 ID。PID 从 1 开始分配,最大为 99999 ,然后重新从头开始分配。然而,如果 PID 已经被使用,它不会被重新分配。TT 列显示程序所在的 tty,STAT 列显示程序的状态。 TIME 是程序在 CPU 上运行的时间。这通常不是程序启动后经过的时间,因为大多数程序在需要在 CPU 上花费时间之前会花费很多时间等待事件发生。最后,COMMAND 是用于启动程序的命令。

有多种不同的选项可用于更改显示的信息。其中最有用的一组是 auxww,其中 a 显示有关所有用户的所有运行进程的信息,u 显示进程所有者的用户名和内存使用情况,x 显示有关守护进程的信息,ww 使 ps(1) 显示每个进程的完整命令行,而不是在屏幕上显示过长时截断它。

top(1) 的输出类似:

% top输出应该类似于以下内容:

last pid: 9609; load averages: 0.56, 0.45, 0.36 up 0+00:20:03 10:21:46 107 processes: 2 running, 104 sleeping, 1 zombie CPU: 6.2% user, 0.1% nice, 8.2% system, 0.4% interrupt, 85.1% idle Mem: 541M Active, 450M Inact, 1333M Wired, 4064K Cache, 1498M Free ARC: 992M Total, 377M MFU, 589M MRU, 250K Anon, 5280K Header, 21M Other Swap: 2048M Total, 2048M Free PID USERNAME THR PRI NICE SIZE RES STATE C TIME WCPU COMMAND 557 root 1 -21 r31 136M 42296K select 0 2:20 9.96% Xorg 8198 dru 2 52 0 449M 82736K select 3 0:08 5.96% kdeinit4 8311 dru 27 30 0 1150M 187M uwait 1 1:37 0.98% firefox 431 root 1 20 0 14268K 1728K select 0 0:06 0.98% moused 9551 dru 1 21 0 16600K 2660K CPU3 3 0:01 0.98% top 2357 dru 4 37 0 718M 141M select 0 0:21 0.00% kdeinit4 8705 dru 4 35 0 480M 98M select 2 0:20 0.00% kdeinit4 8076 dru 6 20 0 552M 113M uwait 0 0:12 0.00% soffice.bin 2623 root 1 30 10 12088K 1636K select 3 0:09 0.00% powerd 2338 dru 1 20 0 440M 84532K select 1 0:06 0.00% kwin 1427 dru 5 22 0 605M 86412K select 1 0:05 0.00% kdeinit4

输出分为两个部分。标题部分(前五或六行)显示了最后一个运行的进程的 PID ,系统负载平均值(衡量系统繁忙程度的指标),系统运行时间(自上次重启以来的时间)和当前时间。标题中的其他数字与正在运行的进程数量、已使用的内存和交换空间以及系统在不同 CPU 状态下花费的时间有关。如果加载了 ZFS 文件系统模块,ARC 行将显示有多少数据是从内存缓存中读取而不是从磁盘中读取的。

在标题下面是一系列列,其中包含与 ps(1) 输出类似的信息,例如 PID、用户名、CPU 时间和启动进程的命令。默认情况下,top(1) 还会显示进程占用的内存空间。这被分为两列:总大小和常驻大小。总大小是应用程序所需的内存量,常驻大小是它当前实际使用的内存量。

top(1) 每两秒自动更新显示。可以使用 -s 指定不同的间隔。

3.8.2. 杀死进程

与任何正在运行的进程或守护进程进行通信的一种方法是使用 kill(1) 发送一个 信号(signal)。有许多不同的信号;一些具有特定的含义,而其他信号在应用程序的文档中有描述。用户只能向自己拥有的进程发送信号,向他人的进程发送信号将导致权限被拒绝的错误。例外情况是 root 用户,他可以向任何进程发送信号。

操作系统也可以向进程发送信号。如果一个应用程序编写得很糟糕,试图访问它不应该访问的内存, FreeBSD 将向该进程发送“分段违规(Segmentation Violation)”信号(SIGSEGV)。如果一个应用程序被编写成使用 alarm(3) 系统调用,在经过一段时间后被提醒,它将收到“闹钟(Alarm)”信号(SIGALRM)。

有两个信号可以用来停止一个进程:SIGTERM 和 SIGKILL。SIGTERM 是一种礼貌的方式来终止一个进程,因为进程可以读取该信号,关闭可能打开的任何日志文件,并尝试在关闭之前完成正在进行的操作。在某些情况下,如果进程正在执行无法中断的任务,它可能会忽略 SIGTERM 信号。

SIGKILL 无法被进程忽略。向一个进程发送 SIGKILL 通常会立即停止该进程。[1] 。

其他常用的信号包括 SIGHUP、SIGUSR1 和 SIGUSR2。由于这些是通用的信号,不同的应用程序会有不同的响应。

例如,在更改 Web 服务器的配置文件后,需要告诉 Web 服务器重新读取其配置。重新启动 httpd 将导致 Web 服务器短暂的停机时间。相反,发送 SIGHUP 信号给守护进程。请注意,不同的守护进程会有不同的行为,因此请参考守护进程的文档以确定是否使用 SIGHUP 可以达到所需的结果。

3.9. Shells

一个 shell 提供了一个命令行界面,用于与操作系统进行交互。 Shell 从输入通道接收命令并执行它们。许多 shell 提供了内置函数来帮助处理日常任务,如文件管理、文件通配符、命令行编辑、命令宏和环境变量。 FreeBSD 提供了几个 shell,包括 Bourne shell(sh(1))和扩展的 C shell(tcsh(1))。FreeBSD Ports Collection 中还提供了其他 shell,如 zsh 和 bash。

使用的 shell 实际上是个人口味的问题。 C 程序员可能更喜欢类似 C 的 shell ,比如 tcsh(1) 。 Linux® 用户可能更喜欢 bash。每个 shell 都有独特的特性,可能适用或不适用于用户首选的工作环境,这就是为什么可以选择使用哪个 shell 的原因。

一个常见的 shell 功能是文件名补全。当用户输入命令或文件名的前几个字母并按下 Tab 键时, shell 会自动完成命令或文件名的剩余部分。假设有两个文件名分别为 foobar 和 football。要删除 foobar,用户可以输入 rm foo 并按下 Tab 键来完成文件名的补全。

但是 Shell 只显示 rm foo 。由于 foobar 和 football 都以 foo 开头,它无法完成文件名。一些 Shell 会发出哔哔声或显示所有匹配的选项。用户必须输入更多字符来识别所需的文件名。输入一个 t 并再次按下 Tab 就足够让 Shell 确定所需的文件名并填充剩下的部分。

shell 的另一个特性是使用环境变量。环境变量是存储在 shell 环境中的键值对。任何由 shell 调用的程序都可以读取这个环境,并因此包含了许多程序配置。 常见的环境变量 提供了常见环境变量及其含义的列表。请注意,环境变量的名称始终为大写。

变量 |

描述 |

|---|---|

|

当前登录用户的名称。 |

|

以冒号分隔的目录列表,用于搜索二进制文件。 |

|

如果可用,连接到的 Xorg 显示器的网络名称。 |

|

当前的 Shell 。 |

|

用户终端的类型名称。用于确定终端的功能。 |

|

终端转义码的数据库条目,用于执行各种终端功能。 |

|

操作系统的类型。 |

|

系统的 CPU 架构。 |

|

用户首选的文本编辑器。 |

|

用户首选的逐页查看文本的实用工具。 |

|

以冒号分隔的目录列表,用于搜索手册页。 |

在不同的 shell 中设置环境变量的方法是不同的。在 tcsh(1) 和 csh(1) 中,使用 setenv 来设置环境变量。在 sh(1) 和 bash 中,使用 export 来设置当前的环境变量。以下示例将默认的 EDITOR 设置为 /usr/local/bin/emacs,适用于 tcsh(1) shell。

% setenv EDITOR /usr/local/bin/emacsbash 的等效命令是:

% export EDITOR="/usr/local/bin/emacs"为了展开环境变量以查看其当前设置,在命令行中在其名称前面键入 $ 字符。例如,echo $TERM 会显示当前的 $TERM 设置。

Shell 将特殊字符,称为元字符,视为数据的特殊表示。最常见的元字符是 * ,它表示文件名中的任意数量的字符。元字符可以用于执行文件名通配符匹配。例如,echo * 等同于 ls ,因为 shell 会将与 * 匹配的所有文件取出,并在命令行上列出它们。

为了防止 shell 解释特殊字符,可以通过在特殊字符前加上反斜杠(\)来将其从 shell 中转义。例如, echo $TERM 会打印终端设置,而 echo \$TERM 会直接打印字符串 $TERM。

3.9.1. 更改 Shell

永久更改默认 shell 的最简单方法是使用 chsh 命令。运行此命令将打开在 EDITOR 环境变量中配置的编辑器,默认设置为 vi(1)。将 Shell: 行更改为新 shell 的完整路径。

或者,使用 chsh -s 命令可以在不打开编辑器的情况下设置指定的 shell。例如,要将 shell 更改为 bash:

% chsh -s /usr/local/bin/bash在提示符处输入您的密码,然后按下 Return 键来更改您的 shell。注销并重新登录以开始使用新的 shell。

|

新的 shell 必须存在于 然后,重新运行 chsh(1)。 |

3.9.2. 高级 Shell 技巧

UNIX® shell 不仅仅是一个命令解释器,它还是一个强大的工具,允许用户执行命令、重定向输出、重定向输入以及链式组合命令,以提高最终命令的输出。当这种功能与内置命令结合使用时,用户可以获得一个可以最大化效率的环境。

Shell 重定向是将命令的输出或输入发送到另一个命令或文件的操作。例如,要将 ls(1) 命令的输出捕获到文件中,可以使用重定向操作:

% ls > directory_listing.txt目录内容现在将会列在 directory_listing.txt 中。一些命令可以用来读取输入,比如 sort(1) 。要对这个列表进行排序,可以重定向输入:

% sort < directory_listing.txt输入将被排序并显示在屏幕上。要将该输入重定向到另一个文件,可以通过混合方向来重定向 sort(1) 的输出。

% sort < directory_listing.txt > sorted.txt在所有之前的示例中,命令都是使用文件描述符进行重定向。每个 UNIX® 系统都有文件描述符,包括标准输入 (stdin)、标准输出 (stdout) 和标准错误 (stderr)。每个文件描述符都有其用途,其中输入可以是键盘或鼠标,提供输入的设备。输出可以是屏幕或打印机上的纸张。而错误则是用于诊断或错误消息的任何内容。这三个都被视为基于 I/O 的文件描述符,有时也被称为流。

通过使用这些描述符, Shell 允许输出和输入在各个命令之间传递,并可以重定向到文件或从文件中读取。另一种重定向的方法是管道操作符。

UNIX® 管道操作符“|”允许将一个命令的输出直接传递或定向到另一个程序。基本上,管道允许将一个命令的标准输出作为另一个命令的标准输入传递,例如:

% cat directory_listing.txt | sort | less在这个例子中,directory_listing.txt 的内容将被排序,并且输出将传递给 less(1) 。这使得用户可以按照自己的节奏滚动输出,并防止其滚动到屏幕外。

3.10. 文本编辑器

大多数 FreeBSD 的配置是通过编辑文本文件来完成的,因此熟悉文本编辑器是一个好主意。FreeBSD 自带了一些基本系统的文本编辑器,还有更多的编辑器可以在 Ports Collection 中找到。

一个简单的学习编辑器是 ee(1) ,它代表着 easy editor(简易编辑器)。要启动这个编辑器,输入 ee filename,其中 filename 是要编辑的文件名。一旦进入编辑器,所有用于操作编辑器功能的命令都列在显示屏的顶部。插入符号(^)代表 Ctrl,所以 ^e 扩展为 Ctrl+e。要离开 ee(1),按下 Esc,然后从主菜单中选择“离开编辑器”选项。如果文件已被修改,编辑器将提示保存任何更改。

FreeBSD 还配备了更强大的文本编辑器,例如 vi(1),作为基本系统的一部分。其他编辑器,如 editors/emacs 和 editors/vim,是 FreeBSD Ports Collection 的一部分。这些编辑器提供了更多的功能,但学习起来更加复杂。学习使用像 vim 或 Emacs 这样更强大的编辑器可以在长期来看节省更多的时间。

许多修改文件或需要输入文本的应用程序会自动打开一个文本编辑器。要更改默认的编辑器,请按照 Shells 中描述的方式设置 EDITOR 环境变量。

3.11. 设备和设备节点

设备是系统中主要用于硬件相关活动的术语,包括磁盘、打印机、显卡和键盘等。当 FreeBSD 启动时,大部分引导消息都是关于检测到的设备。引导消息的副本保存在 /var/run/dmesg.boot 中。

每个设备都有一个设备名称和编号。例如, ada0 表示第一个 SATA 硬盘,而 kbd0 表示键盘。

在 FreeBSD 中,大多数设备必须通过称为设备节点的特殊文件进行访问,这些文件位于 /dev 目录中。

3.12. 手册页

FreeBSD 上最全面的文档是以手册页的形式存在的。系统上几乎每个程序都附带有一个简短的参考手册,解释其基本操作和可用参数。可以使用 man 命令查看这些手册。

% man command其中 command 是要了解的命令的名称。例如,要了解有关 ls(1) 的更多信息,请输入:

% man ls手册页被分为不同的章节,代表不同的主题类型。在 FreeBSD 中,有以下几个章节可用:

-

用户命令。

-

系统调用和错误编号。

-

C 库中的函数。

-

设备驱动程序。

-

文件格式。

-

游戏和其他娱乐活动。

-

杂项信息。

-

系统维护和操作命令。

-

系统内核接口。

在某些情况下,同一个主题可能会出现在在线手册的多个部分中。例如,有一个 chmod 用户命令和一个 chmod() 系统调用。要告诉 man(1) 显示哪个部分,需要指定部分号码:

% man 1 chmod如果不知道手册页的名称,请使用 man -k 在手册页描述中搜索关键字:

% man -k mail该命令显示具有关键字“mail”在其描述中的命令列表。这相当于使用 apropos(1) 命令。

要阅读 /usr/sbin 目录下所有命令的描述,请输入:

% cd /usr/sbin

% man -f * | more或者

% cd /usr/sbin

% whatis * |more3.12.1. GNU Info 文件

FreeBSD 包含了由自由软件基金会(FSF)制作的多个应用程序和实用工具。除了手册页,这些程序还可能包括称为 info 文件的超文本文档。可以使用 info(1) 命令或者如果安装了 editors/emacs ,可以使用 emacs 的 info 模式来查看这些文件。

要使用 info(1),请输入:

% info要进行简要介绍,请输入 h。要查看快速命令参考,请输入 ?。

Chapter 4. 安装应用程序:软件包和 Ports

4.1. 简介

FreeBSD 捆绑了丰富的系统工具作为基本系统的一部分。此外,FreeBSD 还提供了两种互补的技术来安装第三方软件:FreeBSD Ports Collection 用于从源代码安装,而软件包则用于从预编译的二进制文件安装。可以使用任一方法从本地媒体或网络安装软件。

阅读完本章后,您将了解:

-

二进制包和 ports 之间的区别。

-

如何找到已经移植到 FreeBSD 的第三方软件。

-

如何使用 pkg 管理二进制软件包。

-

如何使用 Ports Collection 从源代码构建第三方软件。

-

如何找到应用程序安装后的文件,以进行后续配置。

-

如果软件安装失败,应该怎么办。

4.2. 软件安装概述

FreeBSD 的 ports 是一组文件,旨在自动化从源代码编译应用程序的过程。组成 ports 的文件包含了自动下载、提取、打补丁、编译和安装应用程序所需的所有必要信息。

如果软件尚未在 FreeBSD 上进行适配和测试,源代码可能需要进行编辑,以便正确安装和运行。

然而,在 36000 上已经有许多第三方应用程序被移植到了 FreeBSD。在可行的情况下,这些应用程序会以预编译的软件包形式提供下载。

可以使用 FreeBSD 软件包管理命令来操作软件包。

包和 ports 都能理解依赖关系。如果使用包或 ports 来安装一个应用程序,并且所依赖的库尚未安装,那么该库将会自动被先安装。

一个 FreeBSD 软件包包含了一个应用程序的预编译副本,以及任何配置文件和文档。可以使用 pkg(8) 命令来操作软件包,例如 pkg install。

虽然这两种技术相似,但软件包和 ports 各有各的优势。选择符合您安装特定应用程序需求的技术。

-

通常,压缩的软件包 tarball 比包含应用程序源代码的压缩 tarball 要小。

-

包不需要编译时间。对于大型应用程序,如 Firefox 、KDE Plasma 或 GNOME,在慢速系统上这一点可能很重要。

-

在 FreeBSD 上编译软件的过程中,包不需要任何理解。

-

通常情况下,软件包会使用保守的选项进行编译,因为它们需要在尽可能多的系统上运行。通过从 ports 进行编译,可以更改编译选项。

-

一些应用程序具有与安装的功能相关的编译时选项。例如,NGINX® 可以配置多种不同的内置选项。

在某些情况下,为了指定特定的设置,同一个应用程序可能会存在多个软件包。例如,NGINX® 有一个

nginx软件包和一个nginx-lite软件包,取决于是否安装了 Xorg。如果一个应用程序有超过一两个不同的编译选项,创建多个软件包将很快变得不可能。 -

一些软件的许可条件禁止二进制分发。这类软件必须以源代码的形式分发,并由最终用户进行编译。

-

有些人不信任二进制发行版,或者更喜欢阅读源代码以寻找潜在问题。

-

为了应用自定义补丁,需要提供源代码。

要跟踪更新的 ports ,请订阅 FreeBSD ports mailing list 和 FreeBSD ports bugs mailing list 。

|

在安装应用程序之前,请检查 https://vuxml.freebsd.org/ 是否存在相关的安全问题。 要对已安装的软件包进行已知漏洞的审计,请运行 |

本章的其余部分将解释如何使用软件包和 ports 在 FreeBSD 上安装和管理第三方软件。

4.3. 寻找软件

FreeBSD 的可用应用程序列表不断增长。有多种方法可以找到要安装的软件:

-

FreeBSD 网站维护着一个最新的可搜索的应用程序列表,位于 Ports Portal。可以通过应用程序名称或软件类别来搜索 ports。

-

Dan Langille 维护着 FreshPorts,该网站提供了一个全面的搜索工具,并跟踪 Ports Collection 中应用程序的变化。注册用户可以创建一个定制的监视列表,以便在所监视的 ports 更新时收到自动邮件通知。

-

如果找到一个特定的应用程序变得困难,可以尝试在 SourceForge 或者 GitHub 这样的网站上进行搜索,然后再回到 Ports Portal 查看该应用程序是否已经被移植。

-

使用 pkg(8) 命令在二进制软件包仓库中搜索一个应用程序

4.4. 使用 pkg 进行二进制包管理

pkg(8) 提供了一个用于操作软件包的接口:注册、添加、删除和升级软件包。

对于只希望使用 FreeBSD 镜像站点提供的预编译二进制包的网站,使用 pkg(8) 来管理软件包可能已经足够了。

然而,对于那些从源代码构建网站的用户,将需要使用单独的 ports 管理工具。

4.4.1. 开始使用 pkg

|

在引导过程中,需要一个互联网连接才能成功。 |

运行 pkg(8) 命令行:

# pkg输出应该类似于以下内容:

The package management tool is not yet installed on your system. Do you want to fetch and install it now? [y/N]

较新版本的 pkg(7) 可以理解 pkg -N 作为一种测试,用于检查是否安装了 pkg(8),而不触发安装操作。相反,pkg bootstrap[-f] 用于安装 pkg(8)(或强制重新安装),而不执行任何其他操作。

可以通过查看 pkg(8) 手册页面或者在运行 pkg 命令时不添加额外参数来获取 pkg 的使用信息。有关其他 pkg 配置选项的描述,请参阅 pkg.conf(5) 。

每个 pkg 命令参数都在特定命令的手册页中有详细说明。

例如,要阅读 pkg install 的手册页,请运行以下命令:

# pkg help install本节的其余部分演示了使用 pkg(8) 执行的常见二进制包管理任务。每个演示的命令都提供了许多开关来自定义其使用方式。有关详细信息和更多示例,请参阅命令的帮助或 man 页面。

4.4.2. 季度和最新的 ports 分支

Quarterly 分支为用户提供了更可预测和稳定的 ports 和软件包安装和升级体验。这主要通过只允许非功能性更新来实现。季度分支旨在接收安全修复(可能是版本更新或提交的回溯)、错误修复和 ports 合规性或框架更改。季度分支在每年的一月、四月、七月和十月的季度初从 HEAD 中切出。分支的命名方式根据它们创建的年份(YYYY)和季度(Q1-4)。例如, 2023 年 1 月创建的季度分支被命名为 2023Q1。而 Latest 分支为用户提供了软件包的最新版本。

要将 pkg(8) 从季度版切换到最新版,请运行以下命令:

# mkdir -p /usr/local/etc/pkg/repos

# echo 'FreeBSD: { url: "pkg+http://pkg.FreeBSD.org/${ABI}/latest" }' > /usr/local/etc/pkg/repos/FreeBSD.conf然后运行以下命令来更新本地软件包仓库目录,以获取最新分支的内容:

# pkg update -f4.4.3. 配置 pkg

pkg.conf(5) 是 pkg(8) 工具使用的系统级配置文件。该文件的默认位置是 /usr/local/etc/pkg.conf。

|

FreeBSD 不需要有 |

以"#"开头的行是注释,会被忽略。

该文件采用 UCL 格式。有关 libucl(3) 语法的更多信息,请访问 official UCL website 。

识别以下类型的选项 - 布尔型、字符串型和列表型选项。

如果在配置文件中指定了以下值之一 - YES 、TRUE 和 ON,则将布尔选项标记为已启用。

4.4.4. 搜索软件包

要搜索一个软件包,可以使用 pkg-search(8) 命令:

# pkg search nginx输出应该类似于以下内容:

modsecurity3-nginx-1.0.3 Instruction detection and prevention engine / nginx Wrapper nginx-1.22.1_2,3 Robust and small WWW server nginx-devel-1.23.2_4 Robust and small WWW server nginx-full-1.22.1_1,3 Robust and small WWW server (full package) nginx-lite-1.22.1,3 Robust and small WWW server (lite package) nginx-naxsi-1.22.1,3 Robust and small WWW server (plus NAXSI) nginx-prometheus-exporter-0.10.0_7 Prometheus exporter for NGINX and NGINX Plus stats nginx-ultimate-bad-bot-blocker-4.2020.03.2005_1 Nginx bad bot and other things blocker nginx-vts-exporter-0.10.7_7 Server that scraps NGINX vts stats and export them via HTTP p5-Nginx-ReadBody-0.07_1 Nginx embeded perl module to read and evaluate a request body p5-Nginx-Simple-0.07_1 Perl 5 module for easy to use interface for Nginx Perl Module p5-Test-Nginx-0.30 Testing modules for Nginx C module development py39-certbot-nginx-2.0.0 NGINX plugin for Certbot rubygem-passenger-nginx-6.0.15 Modules for running Ruby on Rails and Rack applications

4.4.5. 安装和获取软件包

要安装一个二进制软件包,可以使用 pkg-install(8) 命令。该命令使用存储库数据来确定要安装的软件的版本以及是否有未安装的依赖项。例如,要安装 curl :

# pkg install curl输出应该类似于以下内容:

Updating FreeBSD repository catalogue...

FreeBSD repository is up to date.

All repositories are up to date.

The following 9 package(s) will be affected (of 0 checked):

New packages to be INSTALLED:

ca_root_nss: 3.83

curl: 7.86.0

gettext-runtime: 0.21

indexinfo: 0.3.1

libidn2: 2.3.3

libnghttp2: 1.48.0

libpsl: 0.21.1_4

libssh2: 1.10.0.3

libunistring: 1.0

Number of packages to be installed: 9

The process will require 11 MiB more space.

3 MiB to be downloaded

Proceed with this action? [y/N]

新的软件包以及作为依赖项安装的任何其他软件包都可以在已安装软件包列表中看到:

# pkg info输出应该类似于以下内容:

ca_root_nss-3.83 Root certificate bundle from the Mozilla Project curl-7.86.0 Command line tool and library for transferring data with URLs gettext-runtime-0.21.1 GNU gettext runtime libraries and programs indexinfo-0.3.1 Utility to regenerate the GNU info page index libidn2-2.3.3 Implementation of IDNA2008 internationalized domain names libnghttp2-1.48.0 HTTP/2.0 C Library libpsl-0.21.1_6 C library to handle the Public Suffix List libssh2-1.10.0.3 Library implementing the SSH2 protocol libunistring-1.0 Unicode string library pkg-1.18.4 Package manager

要获取一个软件包并稍后安装它或在另一个地方安装,请使用 pkg-fetch(8)。例如,要下载 nginx-lite:

# pkg fetch -d -o /usr/home/user/packages/ nginx-lite-

-d:用于获取所有的依赖项 -

-o:用于指定下载目录

输出应该类似于以下内容:

Updating FreeBSD repository catalogue...

FreeBSD repository is up to date.

All repositories are up to date.

The following packages will be fetched:

New packages to be FETCHED:

nginx-lite: 1.22.1,3 (342 KiB: 22.20% of the 2 MiB to download)

pcre: 8.45_3 (1 MiB: 77.80% of the 2 MiB to download)

Number of packages to be fetched: 2

The process will require 2 MiB more space.

2 MiB to be downloaded.

Proceed with fetching packages? [y/N]:

要安装下载的软件包,可以使用 pkg-install(8) 命令,具体操作如下:

# cd /usr/home/user/packages/# pkg install nginx-lite-1.22.1,3.pkg4.4.6. 获取已安装软件包的信息